UFW (Ukompliceret Firewall) er et ligetil værktøj til at administrere firewallregler på Linux-systemer. Det forenkler processen med at konfigurere en firewall, hvilket gør det særligt nyttigt for nyere brugere, som måske finder de traditionelle iptables udfordrende. UFW giver en nem måde at oprette og administrere firewall-regler gennem enkle kommandoer, hvilket gør det både tilgængeligt og effektivt.

Tekniske egenskaber ved UFW omfatter:

- Brugervenlighed: Kommandoer er forenklet til almindelige firewall-opgaver.

- Forudkonfigurerede profiler: Kommer med profiler til almindelige tjenester.

- Logning: Tillader nem konfiguration af logfiler for at overvåge aktivitet.

- IPv6 support: Understøtter fuldt ud IPv6.

- Udvidbar: Kan udvides med yderligere regler for mere avancerede opsætninger.

For nye brugere er UFW ofte bedre end iptables, fordi det skjuler kompleksiteten, mens det stadig tilbyder robuste sikkerhedsfunktioner. Det giver brugerne mulighed for hurtigt at opsætte firewallregler uden at skulle forstå den detaljerede syntaks og drift af iptables, hvilket reducerer risikoen for fejl.

Denne vejledning viser dig, hvordan du installerer og konfigurerer UFW på Debian 12, 11 eller 10, og dækker grundlæggende kommandoer og tips til at hjælpe dig med at administrere din firewall effektivt.

Installer UFW (Ukompliceret Firewall) via APT Command

Hvis du er ny til Debian Linux og kommandoterminalen, kan det være skræmmende at lære at sikre dit system med en firewall. Heldigvis kan Debian-brugere nemt bruge Uncomplicated Firewall (UFW) til at styre deres systems sikkerhed.

Før du installerer UFW, er det vigtigt at sikre, at dit system er opdateret for at undgå konflikter under installationen. Kør følgende kommando for at opdatere dit system:

sudo apt update && sudo apt upgradeBemærk, at hvis din Linux-kerne blev opdateret, skal du muligvis genstarte dit system.

Når dit system er opdateret, kan du installere UFW ved at køre følgende kommando:

sudo apt install ufwI modsætning til andre Debian-baserede distributioner som Ubuntu, er UFW ikke installeret som standard i Debian. Derfor er det afgørende at installere UFW manuelt.

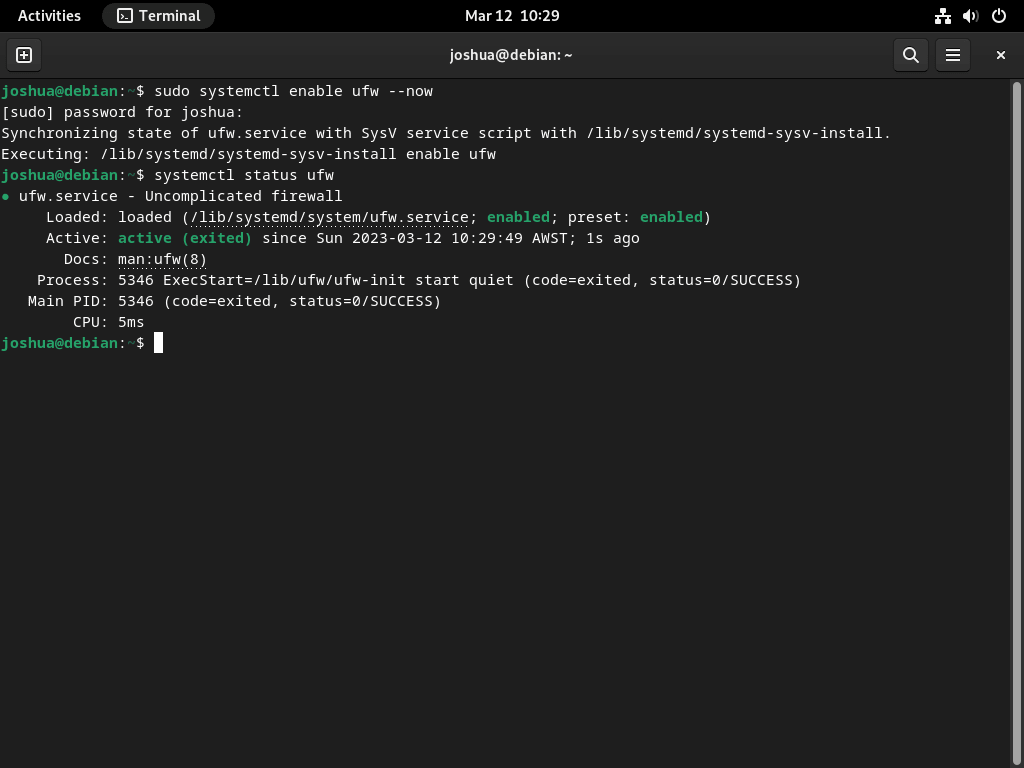

Efter installation af UFW skal du aktivere tjenesten ved at køre følgende kommando:

sudo systemctl enable ufw --nowDenne kommando vil aktivere UFW-tjenesten ved opstart, hvilket sikrer, at dit system forbliver beskyttet efter genstart.

Endelig er det vigtigt at verificere status for UFW for at sikre, at den kører uden fejl. Du kan kontrollere status for UFW-tjenesten ved at køre følgende kommando:

systemctl status ufw

Når du kører kommandoerne ovenfor, har du installeret UFW og sikret, at det kører korrekt. I det næste trin vil vi undersøge brugen af UFW til at beskytte dit system.

Aktiver UFW Firewall

Nu hvor UFW er installeret og kører, vil firewallen blive aktiveret. Som standard blokerer UFW al indgående trafik og tillader al udgående trafik. Aktivering af firewallen sikrer, at dit system forbliver beskyttet ved at blokere uautoriseret adgang.

For at aktivere UFW skal du køre følgende kommando:

sudo ufw enableNår du har kørt kommandoen, modtager du en bekræftelsesmeddelelse om, at firewallen er aktiv og starter automatisk, hver gang du genstarter dit system. Her er et eksempel på output:

Firewall is active and enabled on system startupNår firewallen er aktiv, blokerer den al indgående trafik til dit system, hvilket beskytter dig mod uautoriseret adgang. Det er dog værd at bemærke, at dette også kan forhindre en del legitim trafik, såsom adgang til tjenester, som du har brug for.

Tjek UFW-status

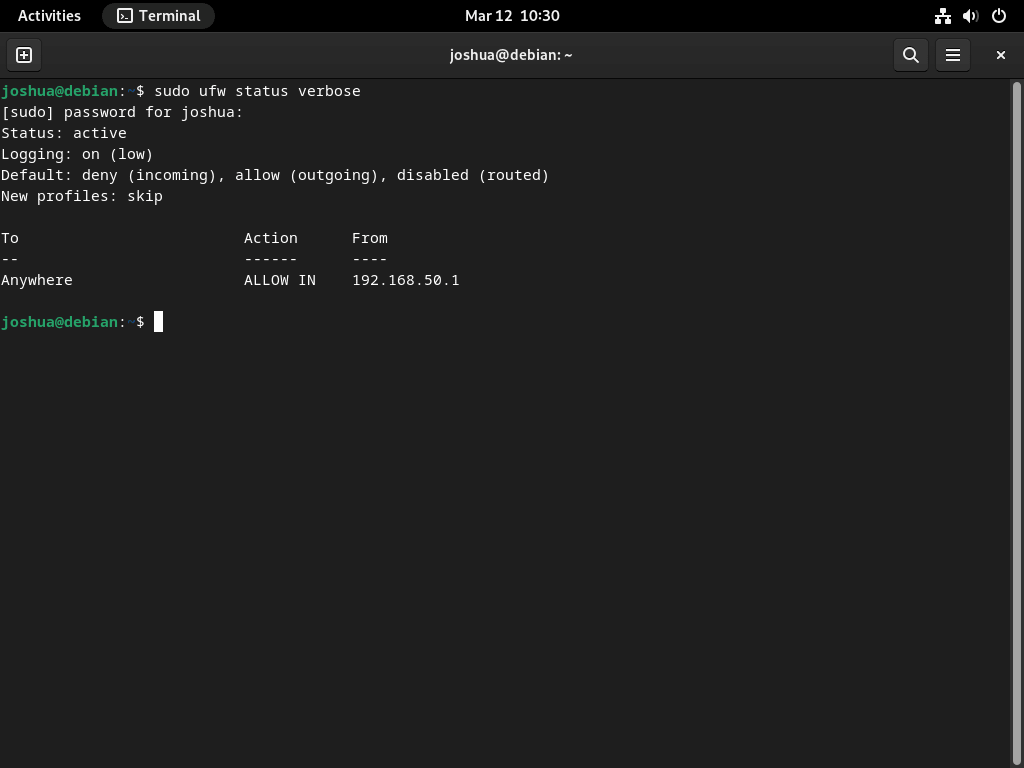

Efter aktivering af UFW-firewallen er det afgørende at kontrollere, at reglerne er aktive og korrekt konfigureret. Du kan kontrollere status for din firewall ved hjælp af følgende kommando:

sudo ufw status verboseHvis du kører denne kommando, vises den aktuelle status for firewallen, inklusive eventuelle aktive regler og standardpolitikkerne, der er indstillet for indgående og udgående trafik.

For at få et mere kortfattet overblik over dine firewall-regler, kan du bruge den "nummererede" mulighed i stedet for. Denne indstilling viser dine firewallregler i en nummereret rækkefølge, hvilket gør det nemmere at identificere og administrere dem. Brug følgende kommando til at liste dine firewall-regler i nummereret rækkefølge:

sudo ufw status numberedDet nummererede output viser reglerne på en mere organiseret måde, hvilket gør det nemmere at identificere og administrere dem. Du kan bruge regelnumrene til at ændre eller slette specifikke regler ved hjælp af kommandoen "slet".

Afslutningsvis er det vigtigt at verificere status for din firewall for at sikre, at dit system er beskyttet mod uautoriseret adgang. Ved at bruge de kommandoer, der er skitseret i dette trin, kan du hurtigt kontrollere status for din UFW-firewall og identificere eventuelle fejlkonfigurationer.

Indstil UFW-standardpolitikker

UFW-firewallens standardindstilling er at blokere alle indgående forbindelser og tillade alle udgående forbindelser. Denne konfiguration er den mest sikre, da den sikrer, at ingen uautoriserede brugere kan oprette forbindelse til dit system uden udtrykkelig tilladelse. For at tillade indgående forbindelser skal du oprette specifikke regler, der tillader trafik baseret på IP-adresser, programmer, porte eller en kombination af disse faktorer.

For at ændre UFW-reglerne kan du indtaste følgende kommando i terminalen:

Sådan afviser du alle indgående forbindelser:

sudo ufw default deny incomingSådan tillades alle udgående forbindelser:

sudo ufw default allow outgoingSom standard er UFW allerede aktiveret med standardreglerne. Du kan dog ændre disse regler, så de passer til dine specifikke behov. For eksempel, hvis du vil blokere alle udgående forbindelser og kun tillade specifikke udgående forbindelser, kan du bruge følgende kommando til at justere reglerne i overensstemmelse hermed:

Sådan blokerer du alle udgående forbindelser:

sudo ufw default deny outgoingDet er værd at bemærke, at hvis du har brug for at finde standard UFW firewall-politikkerne, kan du finde dem i filen /etc/default/ufw. Denne fil indeholder konfigurationsindstillingerne for UFW, inklusive standardpolitikkerne for indgående og udgående trafik. Ved at ændre indstillingerne i denne fil kan du tilpasse firewallreglerne, så de opfylder dine specifikke sikkerhedsbehov.

Yderligere UFW-kommandoer

De følgende afsnit vil dække nogle af de grundlæggende aspekter af UFW. Som standard vil de fleste desktopbrugere drage fordel af blot at blokere indgående forbindelser og tillade al udgående trafik, hvilket er velegnet til de fleste miljøer. UFW giver dog yderligere konfigurationer, der er nyttige til desktops og servere. Nogle eksempler på, hvad du kan gøre med UFW, vil blive vist nedenfor.

Se UFW-applikationsprofiler

Hvis du er interesseret i at lære mere om de applikationsprofiler, der er tilgængelige via UFW, kan du se dem ved at køre følgende kommando:

sudo ufw app listDette vil vise en liste over alle tilgængelige applikationsprofiler. Det er vigtigt at huske, at listen over programmer kan variere afhængigt af, hvilken software du har installeret på dit system.

En nyttig funktion ved UFW-applikationsprofiler er at få flere oplysninger om en specifik profil. For at gøre dette skal du køre følgende kommando:

sudo ufw app info [application]Erstat [applikation] med det navn, du vil lære mere om. Denne kommando giver en kort beskrivelse af applikationen og de porte, den bruger. Dette er nyttigt, når du undersøger åbne porte og forsøger at bestemme, hvilken applikation de tilhører.

Aktiver IPv6 på UFW

Hvis dit Debian-system er konfigureret med IPv6, skal du sikre dig, at UFW er konfigureret til at understøtte IPv6- og IPv4-trafik. Som standard bør UFW automatisk aktivere understøttelse af begge versioner af IP; det er dog en god idé at bekræfte dette.

For at gøre det skal du åbne standard UFW firewall-filen ved hjælp af følgende kommando:

sudo nano /etc/default/ufwNår filen er åben, skal du finde følgende linje:

IPV6=yesHvis værdien er sat til "nej", skal du ændre den til "ja" og gemme filen ved at trykke på CTRL+O og så CTRL+X At forlade.

Når du har foretaget ændringer i filen, skal du genstarte UFW-firewall-tjenesten for at ændringerne træder i kraft. For at gøre det skal du køre følgende kommando:

sudo systemctl restart ufwDette vil genstarte UFW-firewall-tjenesten med den nye konfiguration, hvilket muliggør understøttelse af IPv6-trafik.

Tillad UFW SSH-forbindelser

SSH (Secure Shell) er afgørende for fjernadgang til Linux-servere. Som standard tillader UFW dog ikke SSH-forbindelser. Dette kan være problematisk, især hvis du har aktiveret firewallen eksternt, da du kan blive låst ude. For at tillade SSH-forbindelser skal du følge disse trin.

Først skal du aktivere SSH-applikationsprofilen ved at skrive følgende kommando:

sudo ufw allow sshHvis du har opsat en brugerdefineret lytteport til andre SSH-forbindelser end standardport 22, for eksempel port 3541, skal du åbne porten på UFW-firewallen ved at skrive følgende.

sudo ufw allow 3541/tcpFølgende kommandoer kan bruges til at blokere alle SSH-forbindelser eller ændre porten og blokere de gamle.

Brug følgende kommando til at blokere alle SSH-forbindelser (sørg for, at lokal adgang er mulig):

sudo ufw deny ssh/tcpHvis du ændrer den brugerdefinerede SSH-port, skal du åbne en ny port og lukke den eksisterende, for eksempel:

sudo ufw deny 3541/tcp Aktiver UFW-porte

UFW kan tillade adgang til specifikke porte for applikationer eller tjenester. Dette afsnit vil dække, hvordan man åbner HTTP (port 80) og HTTPS (port 443) porte for en webserver, og hvordan man tillader portintervaller.

For at tillade HTTP-port 80 kan du bruge en af følgende kommandoer:

Tillad efter applikationsprofil:

sudo ufw allow 'Nginx HTTPTillad efter tjenestenavn:

sudo ufw allow httpTillad efter portnummer:

sudo ufw allow 80/tcpFor at tillade HTTPS-port 443 kan du bruge en af følgende kommandoer:

Tillad efter applikationsprofil:

sudo ufw allow 'Nginx HTTPS'Tillad efter tjenestenavn:

sudo ufw allow httpsTillad efter portnummer:

sudo ufw allow 443/tcpHvis du vil tillade både HTTP- og HTTPS-porte, kan du bruge følgende kommando:

sudo ufw allow 'Nginx Full'UFW tillade havneområder

Du kan tillade individuelle porte og portområder. Når du åbner et portområde, skal du identificere portprotokollen.

For at tillade et portområde med TCP- og UDP-protokoller skal du bruge følgende kommandoer:

sudo ufw allow 6500:6800/tcp

sudo ufw allow 6500:6800/udpAlternativt kan du tillade flere porte i ét hit ved at bruge følgende kommandoer:

sudo ufw allow 6500, 6501, 6505, 6509/tcp

sudo ufw allow 6500, 6501, 6505, 6509/udpTillad fjernforbindelser på UFW

Aktivering af fjernforbindelser på UFW kan være afgørende for netværksformål, og det kan gøres hurtigt med nogle få enkle kommandoer. Dette afsnit forklarer, hvordan du tillader fjernforbindelser til dit system via UFW.

UFW tillad specifikke IP-adresser

Du kan bruge følgende kommando til at tillade specifikke IP-adresser at oprette forbindelse til dit system. Dette er nyttigt, når du kun skal tillade specifikke systemer at oprette forbindelse til din server, og du kan angive deres IP-adresser.

sudo ufw allow from 192.168.55.131UFW tillad specifikke IP-adresser på specifik port

Du kan bruge følgende kommando til at tillade en IP at oprette forbindelse til en bestemt port på dit system. For eksempel, hvis du skal tillade en IP at oprette forbindelse til dit systems port 3900, kan du bruge denne kommando:

sudo ufw allow from 192.168.55.131 to any port 3900Tillad undernetforbindelser til en specificeret port

Du kan bruge følgende kommando til at tillade forbindelser fra en række IP'er i et undernet til en bestemt port. Dette er nyttigt, når du skal tillade forbindelser fra en specifik række IP'er, og du kan angive undernettet for at tillade forbindelser.

sudo ufw allow from 192.168.1.0/24 to any port 3900Denne kommando forbinder alle IP-adresser fra 192.168.1.1 til 192.168.1.254 til port 3900.

Tillad specifik netværksgrænseflade

Hvis du har brug for at tillade forbindelser til en specifik netværksgrænseflade, kan du bruge følgende kommando. Dette er nyttigt, når du har flere netværksgrænseflader og skal tillade forbindelser til en bestemt grænseflade.

sudo ufw allow in on eth2 to any port 3900Ved at bruge disse kommandoer kan du nemt tillade fjernforbindelser til dit system gennem UFW, mens du bevarer dets sikkerhed.

Afvis fjernforbindelser på UFW

Hvis du har bemærket mistænkelig eller uønsket trafik, der kommer fra en bestemt IP-adresse, kan du afvise forbindelser fra denne adresse ved hjælp af UFW. UFW afviser alle indgående forbindelser som standard, men du kan oprette regler for at blokere forbindelser fra specifikke IP'er eller IP-områder.

For eksempel, for at blokere forbindelser fra en enkelt IP-adresse, kan du bruge følgende kommando:

sudo ufw deny from 203.13.56.121Hvis en hacker bruger flere IP-adresser inden for det samme undernet til at angribe dit system, kan du blokere hele undernettet ved at angive IP-intervallet i CIDR-notation:

sudo ufw deny from 203.13.56.121/24Du kan også oprette regler for at nægte adgang til bestemte porte for det blokerede IP- eller IP-område. For eksempel, for at blokere forbindelser fra det samme undernet til port 80 og 443, kan du bruge følgende kommandoer:

sudo ufw deny from 203.13.56.121/24 to any port 80

sudo ufw deny from 203.13.56.121/24 to any port 443Det er vigtigt at bemærke, at blokering af indgående forbindelser kan være en effektiv sikkerhedsforanstaltning, men det er ikke idiotsikkert. Hackere kan stadig bruge teknikker som IP-spoofing til at skjule deres sande IP-adresse. Derfor er det vigtigt at implementere flere sikkerhedslag og ikke kun stole på IP-blokering.

Slet UFW-regler

Sletning af unødvendige eller uønskede UFW-regler er afgørende for at opretholde en organiseret og effektiv firewall. Du kan slette UFW-regler på to forskellige måder. For det første, for at slette en UFW-regel ved hjælp af dens nummer, skal du angive regelnumrene ved at skrive følgende kommando:

sudo ufw status numberedOutputtet vil vise en liste over nummererede UFW-regler, så du kan identificere den regel, du vil slette. Når du har bestemt nummeret på den regel, du vil fjerne, skal du skrive følgende kommando:

sudo ufw delete [rule number]Antag for eksempel, at du vil slette den tredje regel for IP-adresse 1.1.1.1. I så fald skal du finde regelnummeret ved at køre kommandoen "sudo ufw status numbered" og skrive følgende kommando i din terminal:

sudo ufw delete 3Sletning af regler, der ikke længere er påkrævet, hjælper med at opretholde sikkerheden og effektiviteten af din firewall.

Få adgang til og se UFW-logfiler

UFW-firewallen logger alle hændelser, og det er vigtigt at gennemgå disse logfiler med jævne mellemrum for at identificere potentielle sikkerhedsbrud eller fejlfinde netværksproblemer. Som standard er UFW-logning sat til lav, hvilket er tilstrækkeligt til de fleste desktop-systemer. Servere kan dog kræve et højere niveau af logning for at fange flere detaljer.

Du kan justere logningsniveauet for UFW til lav, medium eller høj eller deaktivere det helt. For at indstille UFW-logningsniveauet til lavt, brug følgende kommando:

sudo ufw logging lowSådan indstilles UFW-logning til medium:

sudo ufw logging mediumSådan indstilles UFW-logning til høj:

sudo ufw logging highDen sidste mulighed er at deaktivere logning helt; vær sikker på, at du er tilfreds med dette, og det vil ikke kræve logkontrol.

sudo ufw logging offFor at se UFW-logfiler kan du finde dem på standardplaceringen af /var/log/ufw.log. Ved at bruge hale-kommandoen kan du se live-logfiler eller udskrive et bestemt antal seneste log-linjer. Brug for eksempel følgende kommando for at se de sidste 30 linjer i loggen:

sudo ufw tail /var/log/ufw.log -n 30Gennemgang af logfilerne kan hjælpe dig med at bestemme, hvilke IP-adresser der forsøger at oprette forbindelse til dit system og identificere eventuelle mistænkelige eller uautoriserede aktiviteter. Desuden kan gennemgang af logfilerne hjælpe dig med at forstå netværkstrafikmønstre, optimere netværkets ydeevne og identificere eventuelle problemer, der måtte opstå.

Test UFW-regler

Det er altid en god idé at teste dine UFW-firewallregler, før du anvender dem for at sikre, at de fungerer efter hensigten. Flaget "–dry-run" giver dig mulighed for at se de ændringer, der ville være blevet foretaget uden faktisk at anvende dem. Dette er en nyttig mulighed for meget kritiske systemer for at forhindre utilsigtede ændringer.

For at bruge flaget "–dry-run" skal du skrive følgende kommando:

sudo ufw --dry-run enableFor at deaktivere flaget "–dry-run" skal du blot bruge følgende kommando:

sudo ufw --dry-run disableNulstil UFW-regler

Nogle gange skal du muligvis nulstille din firewall tilbage til dens oprindelige tilstand med alle indgående forbindelser blokeret og udgående forbindelser tilladt. Dette kan gøres ved at bruge "reset" kommandoen:

sudo ufw resetBekræft nulstilling, indtast følgende:

sudo ufw statusOutputtet skal være:

Status: inactive Når nulstillingen er fuldført, vil firewallen være inaktiv, og du bliver nødt til at genaktivere den og begynde at tilføje nye regler. Det er vigtigt at bemærke, at nulstillingskommandoen skal bruges sparsomt, da den fjerner alle eksisterende regler og potentielt kan efterlade dit system sårbart, hvis det ikke gøres korrekt.

Sådan finder du alle åbne porte (sikkerhedstjek)

Dit systems sikkerhed bør være en topprioritet, og en måde at sikre det på er ved at tjekke for åbne porte regelmæssigt. UFW blokerer alle indgående forbindelser som standard, men nogle gange kan porte efterlades åbne ved et uheld eller af legitime årsager. I dette tilfælde er det vigtigt at vide, hvilke porte der er åbne og hvorfor.

En måde at tjekke for åbne porte på er at bruge Nmap, et velkendt og pålideligt netværksudforskningsværktøj. For at installere Nmap skal du først skrive følgende kommando for at installere det.

sudo apt install nmapFind derefter dit systems interne IP-adresse ved at skrive:

hostname -IEksempel output:

192.168.50.45Med IP-adressen skal du køre følgende kommando:

nmap 192.168.50.45Nmap scanner dit system og viser alle åbne porte. Hvis du finder nogle åbne porte, du er usikker på, skal du undersøge dem, før du lukker eller blokerer dem, da det kan ødelægge tjenester eller låse dig ude af dit system.

Baseret på oplysningerne i denne vejledning kan du oprette brugerdefinerede UFW-regler for at lukke eller begrænse åbne porte. UFW blokerer alle indgående forbindelser som standard, så sørg for, at du ikke blokerer lovlig trafik, før du implementerer ændringer.

UFW Management APT-kommandoer

Fjern UFW Firewall

UFW er et værdifuldt værktøj til at administrere firewall-regler og sikre dit Debian-system. Der kan dog være situationer, hvor du skal deaktivere eller fjerne den.

Hvis du vil deaktivere UFW midlertidigt, kan du gøre det ved at skrive følgende kommando:

sudo ufw disableDette vil slukke for firewallen, så al trafik kan passere gennem systemet.

På den anden side, hvis du har brug for at fjerne UFW fra dit system helt, kan du gøre det med følgende kommando:

sudo apt remove ufwDet er dog vigtigt at bemærke, at fjernelse af UFW helt fra dit system kan gøre det sårbart over for eksterne angreb. Medmindre du har et solidt alternativ til at administrere dit systems firewall eller forstår at bruge IPTables, er det ikke tilrådeligt at fjerne UFW.

Derfor, før du fjerner UFW, skal du sikre dig, at du har en alternativ løsning til at opretholde dit systems sikkerhed og forhindre uautoriseret adgang.