Le serveur HTTP Apache (HTTPD) est l'un des serveurs Web les plus utilisés au monde, connu pour sa flexibilité, ses performances robustes et ses options de configuration étendues. Il est capable de servir du contenu statique et dynamique, et sa conception modulaire permet un large éventail de fonctionnalités telles que le cryptage SSL/TLS, la redirection d'URL, l'authentification, etc. Apache HTTPD est particulièrement apprécié dans les environnements où la stabilité, la sécurité et l'évolutivité sont essentielles. C'est un excellent choix pour héberger des sites Web et des applications, allant des petits projets personnels aux solutions d'entreprise à grande échelle.

Sur Fedora 40 ou 39, Apache HTTPD peut être facilement installé à l'aide d'AppStream de Fedora via le gestionnaire de packages dnf. Cette méthode fournit un processus d'installation simple avec accès à la dernière version conservée dans les référentiels officiels de Fedora, garantissant ainsi que vous disposez d'un serveur Web sécurisé et à jour. Ce guide vous guidera tout au long de l'installation d'Apache HTTPD à l'aide du terminal de ligne de commande, vous permettant d'installer et de configurer votre serveur Web sur Fedora.

Mettre à jour les packages Fedora avant l'installation d'Apache

Pour commencer, la mise à jour de votre système Fedora garantit qu'il exécute le dernier logiciel, ce qui est essentiel pour la compatibilité et la sécurité.

Ouvrez votre terminal et exécutez la commande :

sudo dnf upgrade --refreshCette commande combine l'utilisation de sudo pour les droits administratifs avec la mise à niveau dnf pour mettre à jour tous les packages. L'option –refresh garantit que vous obtenez les dernières informations de vos référentiels. Il est important de laisser ce processus se terminer avant de passer à l'étape suivante afin de maintenir l'intégrité et le bon fonctionnement du système.

Installez Apache (HTTPD) via la commande DNF

Avec votre système à jour, l’installation d’Apache, également connu sous le nom de HTTPD, est simple. Fedora utilise le gestionnaire de packages DNF pour de telles tâches.

Dans votre terminal, exécutez :

sudo dnf install httpdCette commande récupère et installe Apache sur votre système Fedora. DNF gère les dépendances et les configurations, simplifiant ainsi l'installation. Le processus est généralement rapide, laissant Apache prêt à être utilisé une fois terminé.

Activer le service Apache (HTTPD)

Une fois Apache installé, l'étape suivante consiste à démarrer et à activer le service pour garantir qu'il s'exécute au démarrage. S'ils ne sont pas automatiquement activés, utilisez ces commandes :

sudo systemctl start httpd

sudo systemctl enable httpd« sudo systemctl start httpd » démarre le service Apache et « sudo systemctl activate httpd » le configure pour qu'il se lance au démarrage. Cette approche en deux étapes garantit qu'Apache est actif et disponible en permanence.

Alternativement, vous pouvez combiner ces étapes :

sudo systemctl enable httpd --nowL'indicateur –now avec sudo systemctl activate httpd démarre Apache immédiatement et le configure pour qu'il se lance au démarrage, rationalisant ainsi le processus.

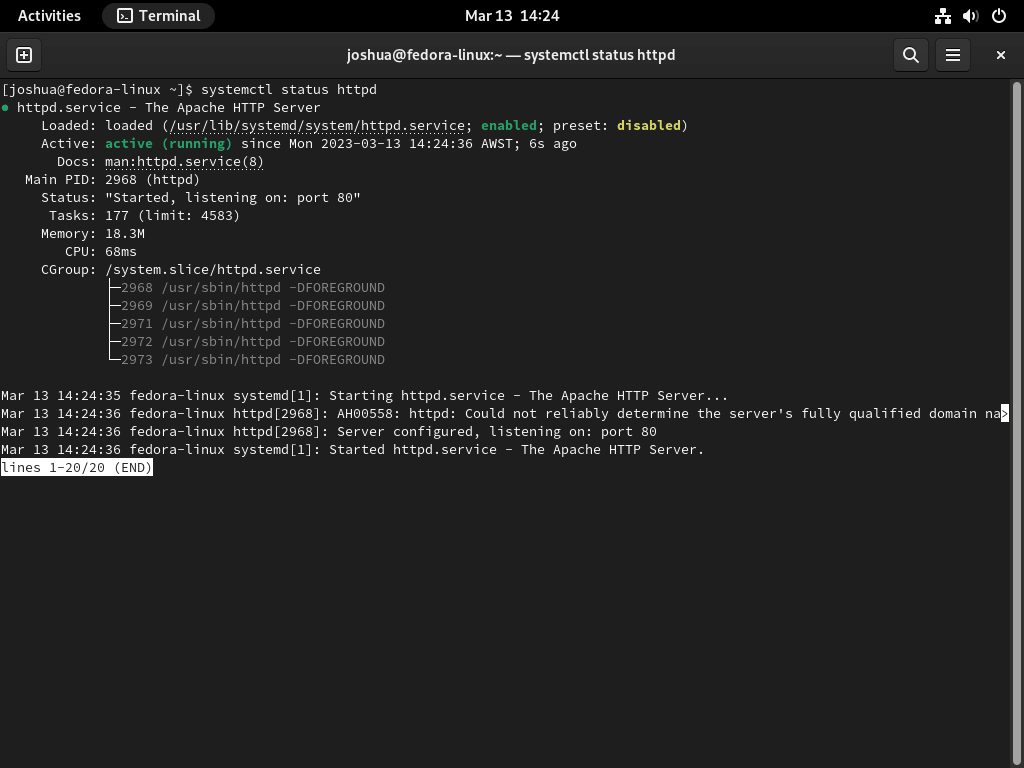

Vérifier l'état du service Apache (HTTPD)

Enfin, vérifiez l'état d'Apache :

systemctl status httpd

Cette commande fournit l'état opérationnel d'Apache. La sortie inclut l’état actuel du service et tous les messages d’erreur, essentiels au dépannage. Vérifier régulièrement cela peut aider à maintenir une configuration Apache stable et fonctionnelle sur votre système Fedora.

Configurer les règles de pare-feu pour Apache

Ouverture de ports pour HTTP et HTTPS

Après avoir installé Apache (HTTPD) sur Fedora, il est indispensable de configurer Firewalld pour autoriser le trafic sur les ports 80 (HTTP) et 443 (HTTPS). Ces étapes sont vitales pour la sécurité et l’accessibilité de votre application Web.

Ouverture du port 80 (HTTP) :

Exécutez la commande suivante pour ouvrir le port 80, utilisé pour le trafic HTTP :

sudo firewall-cmd --permanent --add-port=80/tcpCette commande configure Firewalld pour autoriser le trafic TCP entrant sur le port 80, couramment utilisé pour le trafic Web non chiffré.

Ouverture du port 443 (HTTPS) :

Pour autoriser un trafic sécurisé et chiffré, ouvrez le port 443 avec cette commande :

sudo firewall-cmd --permanent --add-port=443/tcpLe port 443 est utilisé pour le trafic HTTPS, fournissant une communication cryptée entre les clients et le serveur.

Application des modifications du pare-feu :

Après avoir défini les règles, appliquez-les en rechargeant Firewalld :

sudo firewall-cmd --reloadLe rechargement du pare-feu garantit que toutes les modifications sont actives et effectives immédiatement.

Considérations de sécurité

Comprendre les implications de sécurité de ces changements est crucial. L'ouverture uniquement des ports nécessaires minimise les vulnérabilités potentielles, protégeant ainsi votre application contre les accès non autorisés et les menaces.

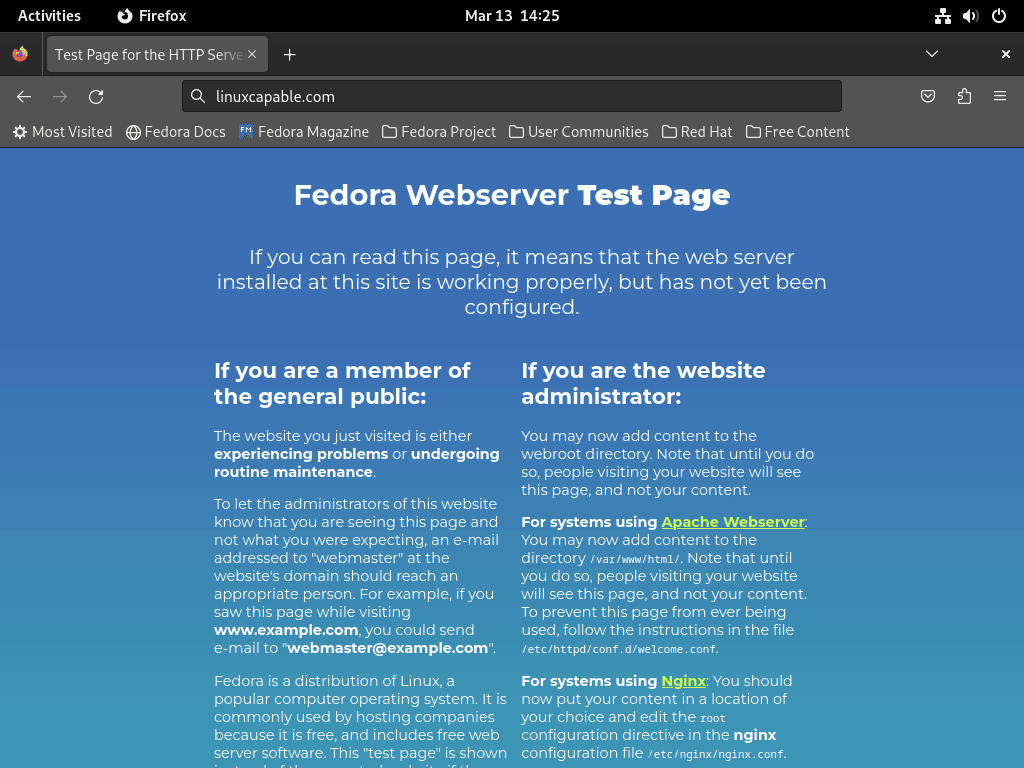

Vérifier l'accessibilité d'Apache

Pour confirmer la configuration réussie, accédez à la page d'accueil d'Apache (HTTPD) :

- Ouvrez votre navigateur Web.

- Accédez à http://localhost ou http:// .

Si elle est configurée correctement, la page par défaut d'Apache devrait apparaître, confirmant l'état opérationnel du serveur.

Dépannage des problèmes d'accès

Si vous ne parvenez pas à accéder à la page de destination, envisagez ces étapes :

- Vérifiez l'exactitude des règles de pare-feu.

- Vérifiez l'état du service Apache.

- Examinez les configurations du serveur pour détecter les erreurs.

Aborder ces aspects vous aidera à identifier et à résoudre tout problème entravant l'accès à Apache sur Fedora.

Créer un hôte virtuel sur Apache

Création et configuration de répertoires pour votre hôte virtuel

Commencez par créer un répertoire pour votre hôte virtuel sur Fedora Linux. Ce répertoire servira de racine aux fichiers de votre site Web. Pour un domaine tel que « exemple.com », utilisez la commande suivante :

sudo mkdir /var/www/example.comRemplacez « exemple.com » par votre nom de domaine réel. Ce répertoire contiendra tous les fichiers du site Web, y compris le HTML, les images et les scripts. Pour des raisons d'organisation et de sécurité, il est conseillé de créer des répertoires distincts pour différents hôtes virtuels.

Définissez la propriété et les autorisations du répertoire afin qu'Apache puisse y accéder :

sudo chown -R apache:apache /var/www/example.com

sudo chmod -R 755 /var/www/example.comLa première commande modifie la propriété du répertoire en faveur de l'utilisateur et du groupe Apache, et la seconde définit les autorisations nécessaires.

Créez un fichier index.html dans ce répertoire. Ce fichier est la première page que les visiteurs voient. Utilisez un éditeur de texte comme Nano pour créer ce fichier :

sudo nano /var/www/example.com/index.htmlDans l'éditeur, vous pouvez ajouter la structure HTML suivante :

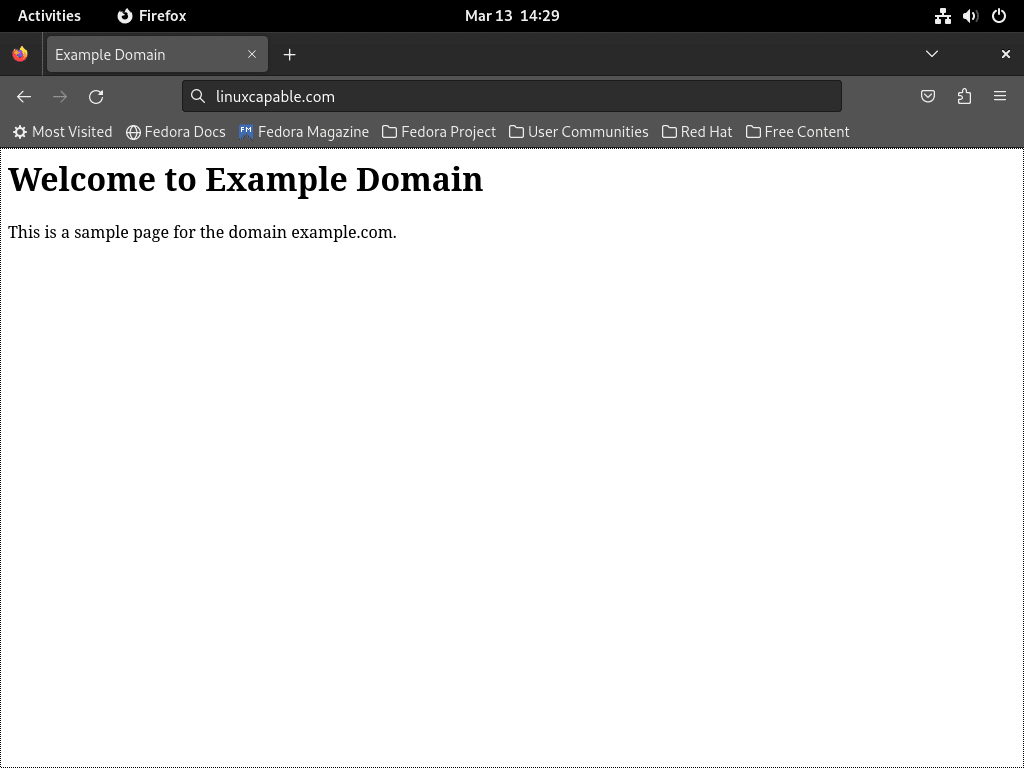

<html>

<head>

<title>Example Domain</title>

</head>

<body>

<h1>Welcome to Example Domain</h1>

<p>This is a sample page for the domain example.com.</p>

</body>

</html>Personnalisez ce code HTML pour l'adapter aux besoins de votre site. Enregistrez et quittez l'éditeur en utilisant Ctrl + X, suivi de Y et Entrée.

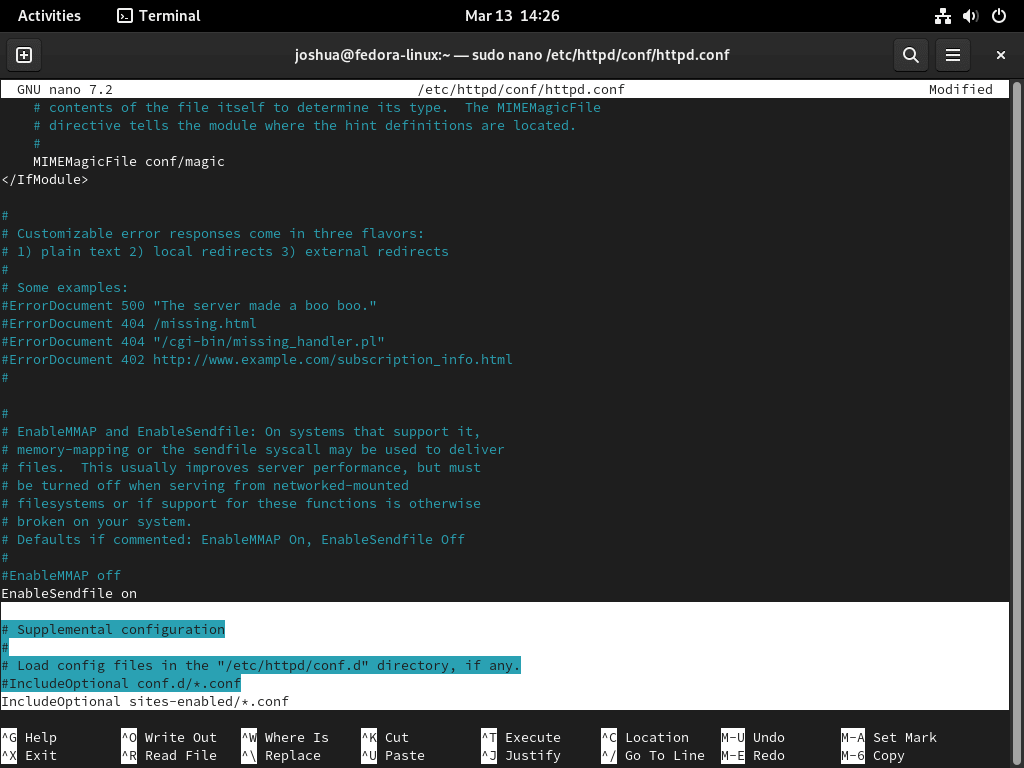

Création d'un hôte virtuel

Configuration de répertoires pour Apache

Tout d’abord, créez les répertoires pour les sites disponibles et ceux activés pour les sites :

sudo mkdir /etc/httpd/sites-available /etc/httpd/sites-enabledCes répertoires aident à organiser les configurations d'hôtes virtuels. Maintenant, éditez le fichier de configuration Apache :

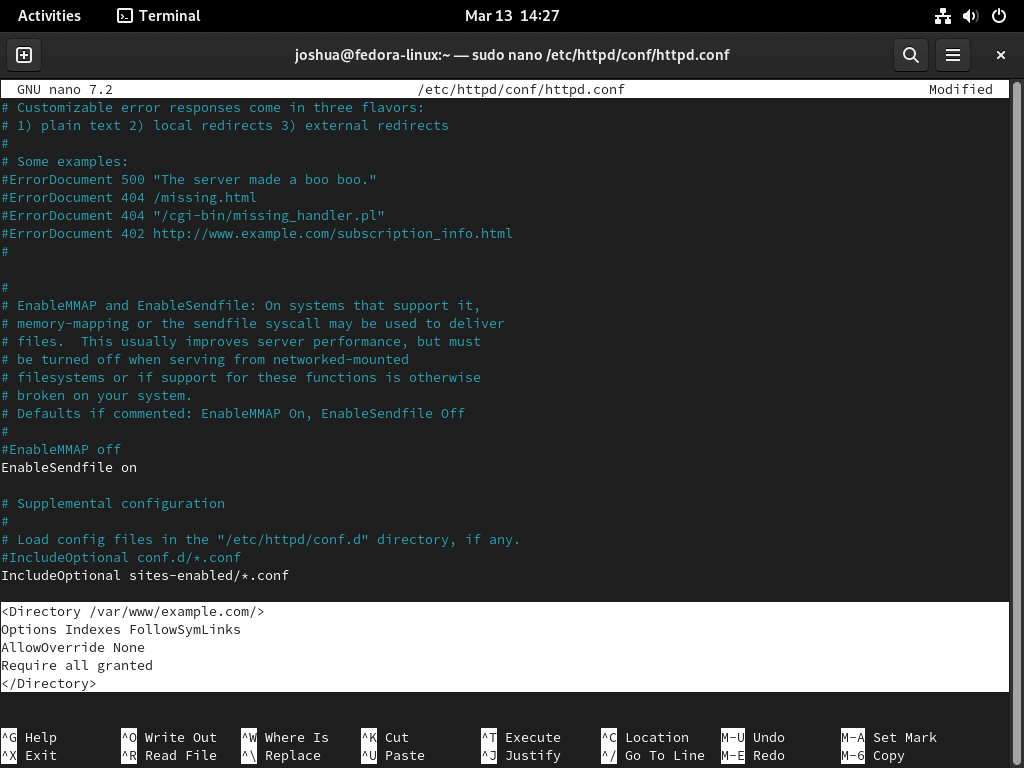

sudo nano /etc/httpd/conf/httpd.confA la fin du fichier, ajoutez :

#IncludeOptional conf.d/*.conf

IncludeOptional sites-enabled/*.conf

Enregistrez et quittez avec Ctrl + O et Ctrl + X.

Configuration de votre hôte virtuel

Créez un fichier de configuration pour votre domaine :

sudo nano /etc/httpd/sites-available/example.com.confDans le fichier, ajoutez la configuration suivante, en ajustant ServerName, ServerAlias et DocumentRoot si nécessaire :

<VirtualHost *:80>

ServerAdmin webmaster@localhost

ServerName example_domain

ServerAlias www.example_domain

DocumentRoot /var/www/example.com/

</VirtualHost>Modification des autorisations d'accès

Modifiez les autorisations d'accès d'Apache pour autoriser l'accès public. Modifiez le fichier de configuration principal :

sudo nano /etc/httpd/conf/httpd.confAjoutez ces lignes à la fin :

<Directory /var/www/example.com/>

Options Indexes FollowSymLinks

AllowOverride None

Require all granted

</Directory>Enregistrez et quittez avec Ctrl + O et Ctrl + X.

Activation de l'hôte virtuel

Créez un lien symbolique pour activer l'hôte virtuel :

sudo ln -s /etc/httpd/sites-available/example.com.conf /etc/httpd/sites-enabled/Redémarrez Apache pour appliquer les modifications :

sudo systemctl restart httpdAprès avoir redémarré Apache, visitez http://example_domain dans votre navigateur Web. Utilisez l'adresse IP du serveur si vous n'avez pas enregistré de domaine. Vous devriez voir la page de destination que vous avez créée précédemment.

Gérer le service Apache (HTTPD)0

Journaux du serveur Apache

Les journaux du serveur Apache sont cruciaux pour la surveillance et le dépannage. Ils sont dans /var/log/httpd/ par défaut ; les noms de fichiers standard sont access.log pour les journaux d'accès et error.log pour les journaux d'erreurs. Cependant, vous pouvez personnaliser ces noms de fichiers dans le fichier de configuration de l'hôte virtuel.

Personnalisation des noms de fichiers journaux

Pour modifier les noms des fichiers journaux, modifiez le fichier de configuration de l'hôte virtuel. Voici un exemple de noms de journaux personnalisés :

<VirtualHost *:80>

ServerName www.example.com

DocumentRoot /var/www/example.com

# Change access log to custom-access.log

CustomLog /var/log/httpd/custom-access.log combined

# Change error log to custom-error.log

ErrorLog /var/log/httpd/custom-error.log

</VirtualHost>Cette configuration définit custom-access.log et custom-error.log comme nouveaux noms de fichiers pour les journaux d'accès et d'erreurs. N'oubliez pas de fournir le chemin de fichier correct lors de la configuration des noms de journaux personnalisés.

Commandes Apache pour la gestion des services

La gestion du service Apache implique un ensemble de commandes qui permettent de contrôler son fonctionnement :

Arrêt d'Apache :

Pour arrêter le serveur Apache, utilisez :

sudo systemctl stop httpdCette commande arrête le service Apache jusqu'à son redémarrage.

Démarrage d'Apache :

Pour démarrer le serveur Apache, utilisez :

sudo systemctl start httpdCette commande active le service Apache, le rendant prêt à diffuser du contenu Web.

Redémarrage d'Apache :

Pour redémarrer le serveur Apache, utilisez :

sudo systemctl restart httpdLe redémarrage est utile pour appliquer des modifications de configuration ou récupérer des erreurs non critiques.

Rechargement d'Apache :

Pour recharger le serveur Apache, utilisez :

sudo systemctl reload httpdLe rechargement applique les modifications de configuration sans perturber le service en cours d'exécution.

Désactivation d'Apache au démarrage :

Pour empêcher Apache de démarrer automatiquement au démarrage, utilisez :

sudo systemctl disable httpdCette commande supprime Apache de la liste des services qui démarrent au démarrage du système.

Activation d'Apache au démarrage :

Pour configurer Apache pour qu'il démarre automatiquement au démarrage, utilisez :

sudo systemctl enable httpdCela garantit qu'Apache démarre à chaque démarrage du système, offrant ainsi une disponibilité constante du service Web.

Sécurisez Apache avec le certificat SSL gratuit Let's Encrypt

Installez Certbot pour l'automatisation des certificats SSL/TLS

Commencez par installer Certbot, un outil permettant d'automatiser l'acquisition et le renouvellement des certificats SSL/TLS, garantissant le cryptage HTTPS de votre site Web. Pour installer Certbot, exécutez :

sudo dnf install certbot python3-certbot-apacheGénérez un certificat SSL/TLS pour votre domaine

Après l'installation, générez un certificat SSL/TLS pour votre domaine avec cette commande :

sudo certbot --apache -d example.comRemplacez « exemple.com » par votre nom de domaine réel.

Commande alternative pour générer un certificat SSL

Pour une configuration SSL complète, utilisez la commande suivante :

sudo certbot --dry-run --apache --agree-tos --redirect --hsts --staple-ocsp --email you@example.com -d www.example.com- –dry-run : teste la génération du certificat sans altérer le système.

- –apache : indique que le certificat est destiné à un serveur Apache.

- –agree-tos : accepte les conditions de service de Let's Encrypt.

- –redirect : redirige le trafic HTTP vers HTTPS.

- –hsts : active la sécurité de transport stricte HTTP, garantissant uniquement des connexions HTTPS sécurisées.

- –staple-ocsp : active l'agrafage OCSP pour vérifier le certificat SSL.

- –email : Votre adresse email associée au certificat.

- -d : Le nom de domaine du certificat, ici « www.example.com ».

Configuration d'Apache pour utiliser le certificat SSL

Pour configurer Apache, ouvrez le fichier de configuration SSL :

sudo nano /etc/httpd/conf.d/ssl.confDans ce fichier, ajoutez les lignes suivantes, en remplaçant « exemple.com » par votre domaine :

SSLEngine on

SSLCertificateFile /etc/letsencrypt/live/example.com/cert.pem

SSLCertificateKeyFile /etc/letsencrypt/live/example.com/privkey.pem

SSLCertificateChainFile /etc/letsencrypt/live/example.com/chain.pemVérifier et renouveler le certificat SSL

Après l'installation, votre site Web passera de « HTTP://www.example.com » à « HTTPS://www.example.com », garantissant une communication cryptée et sécurisée.

Configuration du renouvellement automatique des certificats

Pour maintenir le certificat SSL à jour, configurez une tâche cron pour le renouvellement de Certbot. Tout d’abord, testez le processus de renouvellement :

sudo systemctl restart httpd Ce test garantit que le script de renouvellement fonctionne correctement avant de le planifier en tant que tâche cron.

sudo certbot renew --dry-runRenouvellement et gestion des certificats SSL

Vérification de l'état du certificat SSL

Avant d'automatiser le processus de renouvellement, il est crucial de comprendre l'état actuel de vos certificats SSL. Pour vérifier l'état, y compris les dates d'expiration de tous les certificats gérés par Certbot, utilisez cette commande :

sudo certbot certificatesCette commande fournit une liste de tous les certificats SSL gérés par Certbot, ainsi que leurs dates d'expiration respectives. Ces informations sont essentielles pour confirmer que vos certificats sont actifs et pour comprendre quand ils nécessiteront un renouvellement.

Automatisation du renouvellement des certificats SSL

Pour garantir un service HTTPS ininterrompu, les certificats SSL doivent être renouvelés périodiquement. L'automatisation de ce processus est essentielle pour maintenir un site Web sécurisé.

Installer Cronie pour les tâches Cron

Si Cronie, le gestionnaire de tâches cron, n'est pas installé sur votre système Fedora, installez-le en utilisant :

sudo crontab -eCronie vous permet de planifier des tâches telles que le script de renouvellement Certbot pour qu'elles s'exécutent à des heures et à des intervalles spécifiés.

Modification de la configuration de la tâche Cron

Après avoir installé Cronie, planifiez le renouvellement du certificat SSL en modifiant la configuration de la tâche cron :

sudo dnf install cronieCette commande ouvre l'éditeur crontab, où vous pouvez ajouter des tâches planifiées.

Planification de la tâche de renouvellement

Dans l'éditeur crontab, ajoutez la ligne suivante pour planifier l'exécution de la commande de renouvellement deux fois par jour :

0 6,18 * * * certbot renew --quietCette tâche cron est configurée pour exécuter la commande certbot renouveler à 6h00 et 18h00 tous les jours. L'option –quiet garantit que Certbot s'exécute silencieusement sans générer de sortie inutile.

Comprendre le processus de renouvellement de Certbot

Certbot gère intelligemment le processus de renouvellement. Il tente uniquement de renouveler les certificats dans les 30 jours suivant leur expiration. Si un certificat n'a pas besoin d'être renouvelé, Certbot n'effectuera aucune action. Cette efficacité garantit que votre serveur n'est pas surchargé de processus inutiles et que vos certificats SSL sont toujours à jour.

La mise en place de ce processus de renouvellement automatisé est une bonne pratique pour maintenir un cryptage HTTPS continu, garantissant ainsi que votre site Web reste sécurisé et approuvé par les utilisateurs et les moteurs de recherche.

Commandes et astuces supplémentaires

Répertoires et fichiers sécurisés sur Apache

Assurer la sécurité de votre serveur implique de définir des autorisations appropriées pour les fichiers et les répertoires. Des paramètres trop permissifs peuvent exposer votre serveur à des risques.

Définition d'autorisations sécurisées

Pour les répertoires et fichiers sous /var/www/example.com/, utilisez ces commandes :

sudo find /var/www/example.com/ -type d -exec chmod 755 "{}" \;

sudo find /var/www/example.com/ -type f -exec chmod 644 "{}" \;Ces commandes définissent les répertoires sur 755 (lecture, écriture, exécution pour le propriétaire, et lecture et exécution pour les autres) et les fichiers sur 644 (lecture et écriture pour le propriétaire, lecture pour les autres), qui sont des autorisations sécurisées standard.

Autorisations spéciales pour des applications spécifiques

Notez que certaines applications, comme phpBB, peuvent nécessiter des autorisations 777 sur certains dossiers. Ajustez toujours les autorisations en fonction des exigences de l’application.

Approche de sécurité globale

N'oubliez pas que la définition d'autorisations n'est qu'un aspect de la sécurité. La mise en œuvre de certificats SSL et de configurations de pare-feu appropriées est cruciale pour une protection robuste du serveur.

Mettre à jour Apache (HTTPD) sur Fedora

Garder Apache à jour est crucial pour la sécurité et les performances.

Mise à jour d'Apache

Pour mettre à jour Apache, ainsi que d'autres packages système, utilisez :

sudo dnf update --refreshCette commande actualise la base de données des packages et met à jour tous les packages installés, y compris Apache.

Précautions préalables à la mise à jour

Sauvegardez toujours votre système ou créez des images avant d'effectuer des mises à jour pour vous protéger contre tout problème potentiel.

Supprimer (Désinstaller) Apache de Fedora

Dans les scénarios où Apache doit être supprimé du système, procédez comme suit :

Désactiver et arrêter Apache

Tout d'abord, désactivez et arrêtez le service Apache :

sudo systemctl disable httpd --nowCette commande arrête le service Apache et l'empêche de démarrer automatiquement au démarrage.

Désinstallation d'Apache

Pour supprimer Apache de votre système, exécutez :

sudo dnf remove httpdCette commande désinstalle le package Apache.

Nettoyer les fichiers restants

Après la désinstallation, supprimez tous les fichiers résiduels dans le répertoire de configuration Apache :

sudo rm -R /etc/httpd/Cette étape garantit que tous les fichiers liés à Apache sont complètement supprimés de votre système.

Conclusion

En installant Apache HTTPD sur Fedora via AppStream, vous bénéficiez d'un serveur Web puissant et fiable, bien intégré à votre système Fedora. Le gestionnaire de packages dnf garantit que votre installation se déroule correctement et que les mises à jour sont facilement gérées. Après l'installation, envisagez d'explorer les options de configuration étendues d'Apache pour adapter le serveur à vos besoins spécifiques, qu'il s'agisse de servir des sites Web statiques, d'exécuter des applications dynamiques ou de gérer des environnements Web complexes.