UFW (Uncomplicated Firewall) est un outil simple pour gérer les règles de pare-feu sur les systèmes Linux. Il simplifie le processus de configuration d'un pare-feu, ce qui le rend particulièrement utile pour les nouveaux utilisateurs qui pourraient trouver les iptables traditionnels difficiles. UFW fournit un moyen simple de créer et de gérer des règles de pare-feu via des commandes simples, le rendant à la fois accessible et efficace.

Les caractéristiques techniques d'UFW incluent :

- Facilité d'utilisation: les commandes sont simplifiées pour les tâches courantes du pare-feu.

- Profils préconfigurés: Livré avec des profils pour les services communs.

- Enregistrement: Permet une configuration facile des journaux pour surveiller l’activité.

- Prise en charge d'IPv6: Prend entièrement en charge IPv6.

- Extensible: Peut être étendu avec des règles supplémentaires pour des configurations plus avancées.

Pour les nouveaux utilisateurs, UFW est souvent meilleur que iptables car il masque la complexité tout en offrant des fonctionnalités de sécurité robustes. Il permet aux utilisateurs de configurer rapidement des règles de pare-feu sans avoir besoin de comprendre la syntaxe et les opérations détaillées d'iptables, réduisant ainsi le risque d'erreurs.

Ce guide vous montrera comment installer et configurer UFW sur Debian 12, 11 ou 10, couvrant les commandes de base et des conseils pour vous aider à gérer efficacement votre pare-feu.

Installez UFW (pare-feu simple) via la commande APT

Si vous débutez avec Debian Linux et le terminal de commande, apprendre à sécuriser votre système avec un pare-feu peut être intimidant. Heureusement, les utilisateurs Debian peuvent facilement utiliser un pare-feu simple (UFW) pour gérer la sécurité de leur système.

Avant d'installer UFW, il est essentiel de vous assurer que votre système est à jour pour éviter tout conflit lors de l'installation. Exécutez la commande suivante pour mettre à jour votre système :

sudo apt update && sudo apt upgradeNotez que si votre noyau Linux a été mis à jour, vous devrez peut-être redémarrer votre système.

Une fois votre système mis à jour, vous pouvez installer UFW en exécutant la commande suivante :

sudo apt install ufwContrairement à d'autres distributions basées sur Debian comme Ubuntu, UFW n'est pas installé par défaut dans Debian. Par conséquent, il est crucial d’installer UFW manuellement.

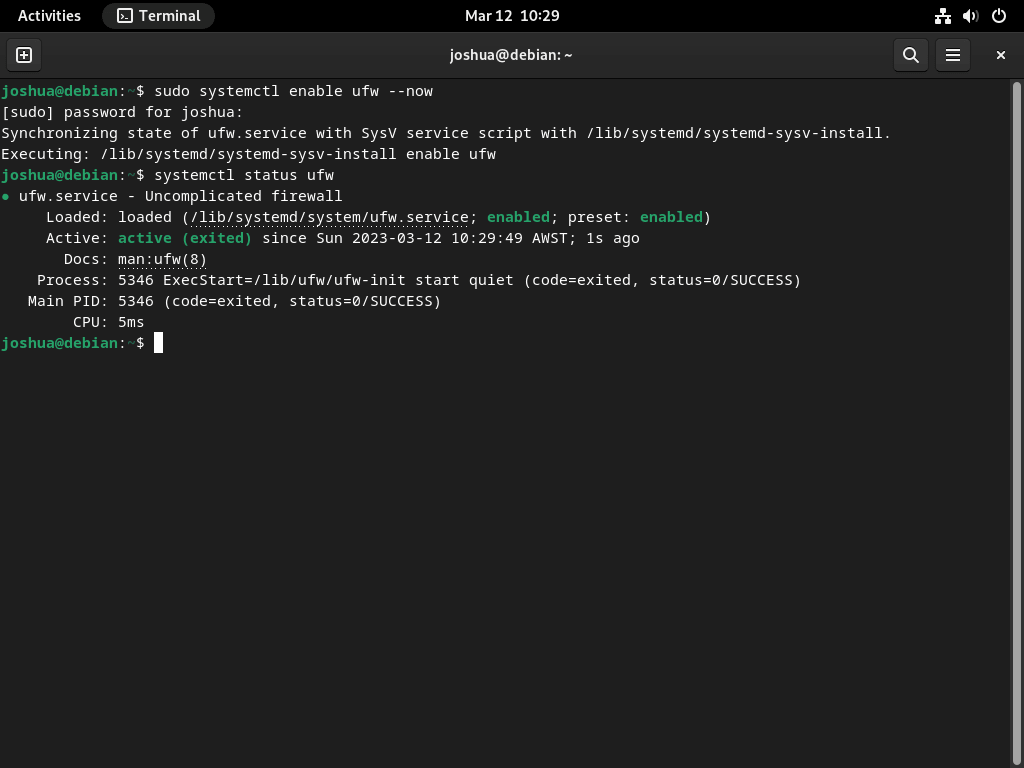

Après avoir installé UFW, vous devez activer le service en exécutant la commande suivante :

sudo systemctl enable ufw --nowCette commande activera le service UFW au moment du démarrage, garantissant que votre système reste protégé après le redémarrage.

Enfin, il est essentiel de vérifier l'état d'UFW pour garantir qu'il fonctionne sans erreur. Vous pouvez vérifier l'état du service UFW en exécutant la commande suivante :

systemctl status ufw

En exécutant les commandes ci-dessus, vous avez installé avec succès UFW et vous êtes assuré qu'il fonctionne correctement. Dans la prochaine étape, nous explorerons l’utilisation d’UFW pour protéger votre système.

Activer le pare-feu UFW

Maintenant que UFW est installé et exécuté, le pare-feu sera activé. Par défaut, UFW bloque tout le trafic entrant et autorise tout le trafic sortant. L'activation du pare-feu garantit que votre système reste protégé en bloquant les accès non autorisés.

Pour activer UFW, exécutez la commande suivante :

sudo ufw enableAprès avoir exécuté la commande, vous recevrez un message de confirmation indiquant que le pare-feu est actif et qu'il démarrera automatiquement à chaque redémarrage de votre système. Voici un exemple de sortie :

Firewall is active and enabled on system startupUne fois le pare-feu actif, il bloquera tout le trafic entrant sur votre système, vous protégeant ainsi des accès non autorisés. Cependant, il convient de noter que cela peut également empêcher certains trafics légitimes, tels que l'accès aux services dont vous avez besoin.

Vérifier le statut UFW

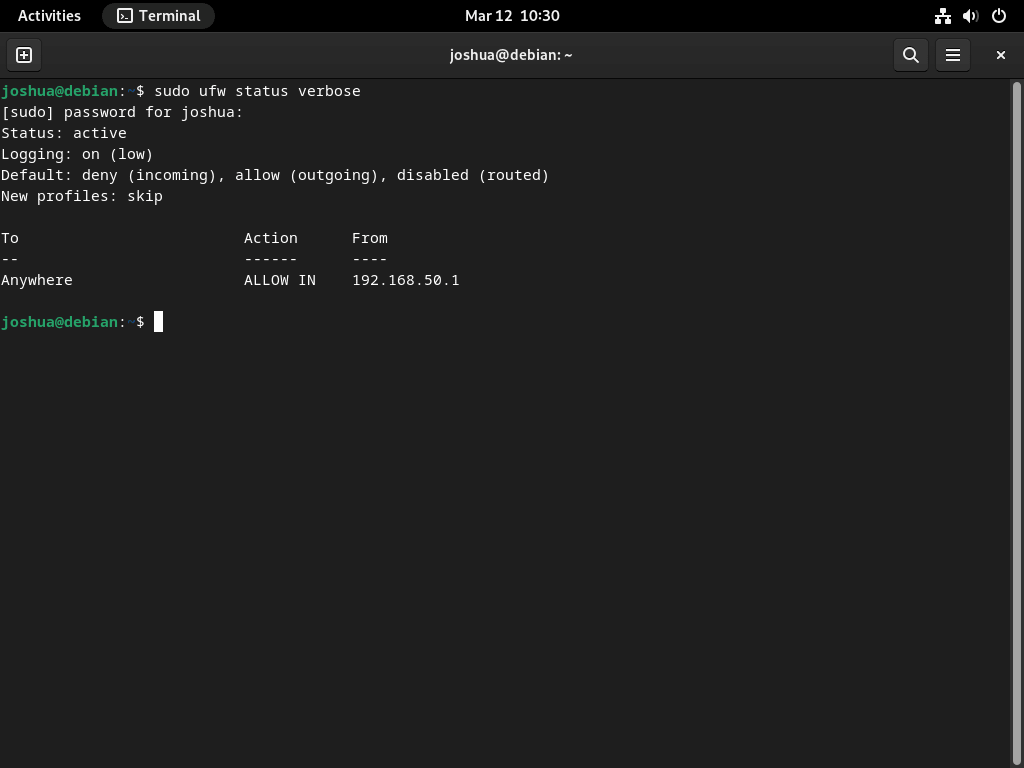

Après avoir activé le pare-feu UFW, il est crucial de vérifier que les règles sont actives et correctement configurées. Vous pouvez vérifier l'état de votre pare-feu à l'aide de la commande suivante :

sudo ufw status verboseL'exécution de cette commande vous montrera l'état actuel du pare-feu, y compris toutes les règles actives et les politiques par défaut définies pour le trafic entrant et sortant.

Pour obtenir une vue plus concise de vos règles de pare-feu, vous pouvez utiliser l'option « numérotée » à la place. Cette option affiche vos règles de pare-feu dans une séquence numérotée, ce qui facilite leur identification et leur gestion. Utilisez la commande suivante pour répertorier vos règles de pare-feu dans un ordre numéroté :

sudo ufw status numberedLa sortie numérotée affiche les règles de manière plus organisée, ce qui facilite leur identification et leur gestion. Vous pouvez utiliser les numéros de règle pour modifier ou supprimer des règles spécifiques à l'aide de la commande « supprimer ».

En conclusion, vérifier l'état de votre pare-feu est essentiel pour garantir que votre système est protégé contre tout accès non autorisé. À l'aide des commandes décrites dans cette étape, vous pouvez rapidement vérifier l'état de votre pare-feu UFW et identifier toute mauvaise configuration.

Définir les politiques par défaut d'UFW

Le paramètre par défaut du pare-feu UFW consiste à bloquer toutes les connexions entrantes et à autoriser toutes les connexions sortantes. Cette configuration est la plus sécurisée car elle garantit qu'aucun utilisateur non autorisé ne peut se connecter à votre système sans autorisation explicite. Pour autoriser les connexions entrantes, vous devez créer des règles spécifiques autorisant le trafic en fonction des adresses IP, des programmes, des ports ou d'une combinaison de ces facteurs.

Pour modifier les règles UFW, vous pouvez saisir la commande suivante dans le terminal :

Pour refuser toutes les connexions entrantes :

sudo ufw default deny incomingPour autoriser toutes les connexions sortantes :

sudo ufw default allow outgoingPar défaut, UFW est déjà activé avec les règles par défaut. Cependant, vous pouvez modifier ces règles en fonction de vos besoins spécifiques. Par exemple, si vous souhaitez bloquer toutes les connexions sortantes et autoriser uniquement des connexions sortantes spécifiques, vous pouvez utiliser la commande suivante pour ajuster les règles en conséquence :

Pour bloquer toutes les connexions sortantes :

sudo ufw default deny outgoingIl convient de noter que si vous avez besoin de localiser les politiques de pare-feu UFW par défaut, vous pouvez les trouver dans le fichier /etc/default/ufw. Ce fichier contient les paramètres de configuration pour UFW, y compris les stratégies par défaut pour le trafic entrant et sortant. En modifiant les paramètres de ce fichier, vous pouvez personnaliser les règles de pare-feu pour répondre à vos besoins de sécurité spécifiques.

Commandes UFW supplémentaires

Les sections suivantes couvriront certains des aspects fondamentaux de l’UFW. Par défaut, la plupart des utilisateurs d'ordinateurs de bureau bénéficieront simplement du blocage des connexions entrantes et de l'autorisation de tout le trafic sortant, ce qui convient à la plupart des environnements. Cependant, UFW fournit des configurations supplémentaires utiles pour les postes de travail et les serveurs. Quelques exemples de ce que vous pouvez faire avec UFW seront présentés ci-dessous.

Afficher les profils d'application UFW

Si vous souhaitez en savoir plus sur les profils d'application disponibles via UFW, vous pouvez les afficher en exécutant la commande suivante :

sudo ufw app listCela affichera une liste de tous les profils d'application disponibles. Il est important de se rappeler que la liste des applications peut varier en fonction du logiciel que vous avez installé sur votre système.

Une fonctionnalité utile des profils d'application UFW consiste à obtenir plus d'informations sur un profil spécifique. Pour ce faire, exécutez la commande suivante :

sudo ufw app info [application]Remplacez [application] par le nom sur lequel vous souhaitez en savoir plus. Cette commande fournira une brève description de l'application et des ports qu'elle utilise. Ceci est utile lorsque vous étudiez les ports ouverts et essayez de déterminer à quelle application ils appartiennent.

Activer IPv6 sur UFW

Si votre système Debian est configuré avec IPv6, vous devez vous assurer que UFW est configuré pour prendre en charge le trafic IPv6 et IPv4. Par défaut, UFW devrait automatiquement activer la prise en charge des deux versions d'IP ; cependant, c'est une bonne idée de le confirmer.

Pour ce faire, ouvrez le fichier du pare-feu UFW par défaut à l'aide de la commande suivante :

sudo nano /etc/default/ufwUne fois le fichier ouvert, localisez la ligne suivante :

IPV6=yesSi la valeur est définie sur « non », remplacez-la par « oui » et enregistrez le fichier en appuyant sur CTRL+O et puis CTRL+X pour quitter.

Après avoir modifié le fichier, vous devrez redémarrer le service de pare-feu UFW pour que les modifications prennent effet. Pour ce faire, exécutez la commande suivante :

sudo systemctl restart ufwCela redémarrera le service de pare-feu UFW avec la nouvelle configuration, permettant la prise en charge du trafic IPv6.

Autoriser les connexions UFW SSH

SSH (Secure Shell) est crucial pour accéder à distance aux serveurs Linux. Cependant, par défaut, UFW n'autorise pas les connexions SSH. Cela peut être problématique, surtout si vous avez activé le pare-feu à distance, car vous risquez de vous retrouver bloqué. Pour autoriser les connexions SSH, vous devez suivre ces étapes.

Tout d'abord, activez le profil d'application SSH en tapant la commande suivante :

sudo ufw allow sshSi vous avez configuré un port d'écoute personnalisé pour les connexions SSH autre que le port par défaut 22, par exemple le port 3541, vous devez ouvrir le port sur le pare-feu UFW en tapant ce qui suit.

sudo ufw allow 3541/tcpLes commandes suivantes peuvent être utilisées pour bloquer toutes les connexions SSH ou modifier le port et bloquer les anciennes.

Utilisez la commande suivante pour bloquer toutes les connexions SSH (assurez-vous que l'accès local est possible) :

sudo ufw deny ssh/tcpSi vous modifiez le port SSH personnalisé, ouvrez un nouveau port et fermez celui existant, par exemple :

sudo ufw deny 3541/tcp Activer les ports UFW

UFW peut autoriser l'accès à des ports spécifiques pour des applications ou des services. Cette section explique comment ouvrir les ports HTTP (port 80) et HTTPS (port 443) pour un serveur Web et comment autoriser les plages de ports.

Pour autoriser le port HTTP 80, vous pouvez utiliser l'une des commandes suivantes :

Autoriser par profil d'application :

sudo ufw allow 'Nginx HTTPAutoriser par nom de service :

sudo ufw allow httpAutoriser par numéro de port :

sudo ufw allow 80/tcpPour autoriser le port HTTPS 443, vous pouvez utiliser l'une des commandes suivantes :

Autoriser par profil d'application :

sudo ufw allow 'Nginx HTTPS'Autoriser par nom de service :

sudo ufw allow httpsAutoriser par numéro de port :

sudo ufw allow 443/tcpSi vous souhaitez autoriser les ports HTTP et HTTPS, vous pouvez utiliser la commande suivante :

sudo ufw allow 'Nginx Full'UFW autorise les plages de ports

Vous pouvez autoriser des ports individuels et des plages de ports. Lors de l'ouverture d'une plage de ports, vous devez identifier le protocole du port.

Pour autoriser une plage de ports avec les protocoles TCP et UDP, utilisez les commandes suivantes :

sudo ufw allow 6500:6800/tcp

sudo ufw allow 6500:6800/udpVous pouvez également autoriser plusieurs ports en une seule fois à l'aide des commandes suivantes :

sudo ufw allow 6500, 6501, 6505, 6509/tcp

sudo ufw allow 6500, 6501, 6505, 6509/udpAutoriser les connexions à distance sur UFW

L'activation des connexions à distance sur UFW peut être cruciale à des fins de mise en réseau, et cela peut être effectué rapidement avec quelques commandes simples. Cette section explique comment autoriser les connexions à distance à votre système via UFW.

UFW autorise des adresses IP spécifiques

Vous pouvez utiliser la commande suivante pour autoriser des adresses IP spécifiques à se connecter à votre système. Ceci est utile lorsque vous devez autoriser uniquement des systèmes spécifiques à se connecter à votre serveur et que vous pouvez spécifier leurs adresses IP.

sudo ufw allow from 192.168.55.131UFW autorise des adresses IP spécifiques sur un port spécifique

Vous pouvez utiliser la commande suivante pour autoriser une adresse IP à se connecter à un port spécifique de votre système. Par exemple, si vous devez autoriser une adresse IP à se connecter au port 3900 de votre système, vous pouvez utiliser cette commande :

sudo ufw allow from 192.168.55.131 to any port 3900Autoriser les connexions de sous-réseau à un port spécifié

Vous pouvez utiliser la commande suivante pour autoriser les connexions à partir d'une plage d'adresses IP d'un sous-réseau vers un port spécifique. Ceci est utile lorsque vous devez autoriser les connexions à partir d’une plage spécifique d’adresses IP et que vous pouvez spécifier le sous-réseau pour autoriser les connexions.

sudo ufw allow from 192.168.1.0/24 to any port 3900Cette commande connectera toutes les adresses IP de 192.168.1.1 à 192.168.1.254 au port 3900.

Autoriser une interface réseau spécifique

Si vous devez autoriser les connexions à une interface réseau spécifique, vous pouvez utiliser la commande suivante. Ceci est utile lorsque vous disposez de plusieurs interfaces réseau et que vous devez autoriser les connexions à une interface spécifique.

sudo ufw allow in on eth2 to any port 3900En utilisant ces commandes, vous pouvez facilement autoriser les connexions à distance à votre système via UFW tout en maintenant sa sécurité.

Refuser les connexions à distance sur UFW

Si vous avez remarqué un trafic suspect ou indésirable provenant d'une adresse IP particulière, vous pouvez refuser les connexions à partir de cette adresse à l'aide d'UFW. UFW refuse toutes les connexions entrantes par défaut, mais vous pouvez créer des règles pour bloquer les connexions provenant d'adresses IP ou de plages d'adresses IP spécifiques.

Par exemple, pour bloquer les connexions à partir d'une seule adresse IP, vous pouvez utiliser la commande suivante :

sudo ufw deny from 203.13.56.121Si un pirate informatique utilise plusieurs adresses IP au sein du même sous-réseau pour attaquer votre système, vous pouvez bloquer l'intégralité du sous-réseau en spécifiant la plage IP en notation CIDR :

sudo ufw deny from 203.13.56.121/24Vous pouvez également créer des règles pour refuser l'accès à des ports spécifiques pour l'adresse IP ou la plage d'adresses IP bloquée. Par exemple, pour bloquer les connexions du même sous-réseau aux ports 80 et 443, vous pouvez utiliser les commandes suivantes :

sudo ufw deny from 203.13.56.121/24 to any port 80

sudo ufw deny from 203.13.56.121/24 to any port 443Il est important de noter que le blocage des connexions entrantes peut être une mesure de sécurité efficace, mais ce n’est pas infaillible. Les pirates peuvent toujours utiliser des techniques telles que l’usurpation d’adresse IP pour dissimuler leur véritable adresse IP. Par conséquent, il est important de mettre en œuvre plusieurs couches de sécurité et de ne pas s’appuyer uniquement sur le blocage IP.

Supprimer les règles UFW

La suppression des règles UFW inutiles ou indésirables est essentielle pour maintenir un pare-feu organisé et efficace. Vous pouvez supprimer les règles UFW de deux manières différentes. Tout d'abord, pour supprimer une règle UFW à l'aide de son numéro, vous devez lister les numéros de règle en tapant la commande suivante :

sudo ufw status numberedLa sortie affichera une liste de règles UFW numérotées, vous permettant d'identifier la règle que vous souhaitez supprimer. Une fois que vous avez déterminé le numéro de la règle que vous souhaitez supprimer, tapez la commande suivante :

sudo ufw delete [rule number]Par exemple, supposons que vous souhaitiez supprimer la troisième règle pour l'adresse IP 1.1.1.1. Dans ce cas, vous devez trouver le numéro de règle en exécutant la commande « sudo ufw status numbered » et taper la commande suivante dans votre terminal :

sudo ufw delete 3La suppression des règles qui ne sont plus nécessaires permet de maintenir la sécurité et l'efficacité de votre pare-feu.

Accéder et afficher les journaux UFW

Le pare-feu UFW enregistre tous les événements et il est essentiel de consulter ces journaux périodiquement pour identifier les failles de sécurité potentielles ou résoudre les problèmes de réseau. Par défaut, la journalisation UFW est définie sur faible, ce qui convient à la plupart des systèmes de bureau. Toutefois, les serveurs peuvent nécessiter un niveau de journalisation plus élevé pour capturer plus de détails.

Vous pouvez régler le niveau de journalisation d'UFW sur faible, moyen ou élevé ou le désactiver complètement. Pour définir le niveau de journalisation UFW sur faible, utilisez la commande suivante :

sudo ufw logging lowPour définir la journalisation UFW sur moyen :

sudo ufw logging mediumPour définir la journalisation UFW sur un niveau élevé :

sudo ufw logging highLa dernière option consiste à désactiver complètement la journalisation ; assurez-vous que vous en êtes satisfait et que cela ne nécessitera pas de vérification des journaux.

sudo ufw logging offPour afficher les journaux UFW, vous pouvez les trouver à l'emplacement par défaut de /var/log/ufw.log. À l'aide de la commande tail, vous pouvez afficher les journaux en direct ou imprimer un nombre spécifié de lignes de journal récentes. Par exemple, pour afficher les 30 dernières lignes du journal, utilisez la commande suivante :

sudo ufw tail /var/log/ufw.log -n 30L'examen des journaux peut vous aider à déterminer quelles adresses IP tentent de se connecter à votre système et à identifier toute activité suspecte ou non autorisée. De plus, l'examen des journaux peut vous aider à comprendre les modèles de trafic réseau, à optimiser les performances du réseau et à identifier les problèmes pouvant survenir.

Tester les règles UFW

Tester vos règles de pare-feu UFW avant de les appliquer pour vous assurer qu'elles fonctionnent comme prévu est toujours une bonne idée. L'indicateur « –dry-run » vous permet de voir les modifications qui auraient été apportées sans réellement les appliquer. Il s'agit d'une option utile pour les systèmes hautement critiques afin d'éviter des modifications accidentelles.

Pour utiliser l'indicateur « –dry-run », tapez la commande suivante :

sudo ufw --dry-run enablePour désactiver l'indicateur « –dry-run », utilisez simplement la commande suivante :

sudo ufw --dry-run disableRéinitialiser les règles UFW

Parfois, vous devrez peut-être réinitialiser votre pare-feu à son état d'origine avec toutes les connexions entrantes bloquées et les connexions sortantes autorisées. Cela peut être fait en utilisant la commande « reset » :

sudo ufw resetConfirmez la réinitialisation, saisissez ce qui suit :

sudo ufw statusLe résultat devrait être :

Status: inactive Une fois la réinitialisation terminée, le pare-feu sera inactif et vous devrez le réactiver et commencer à ajouter de nouvelles règles. Il est important de noter que la commande de réinitialisation doit être utilisée avec parcimonie, car elle supprime toutes les règles existantes et peut potentiellement rendre votre système vulnérable si elle n'est pas effectuée correctement.

Comment trouver tous les ports ouverts (vérification de sécurité)

La sécurité de votre système doit être une priorité absolue, et une façon de s'en assurer consiste à vérifier régulièrement les ports ouverts. UFW bloque toutes les connexions entrantes par défaut, mais il arrive parfois que des ports restent ouverts par inadvertance ou pour des raisons légitimes. Dans ce cas, savoir quels ports sont ouverts et pourquoi est essentiel.

Une façon de vérifier les ports ouverts consiste à utiliser Nmap, un outil d'exploration de réseau bien connu et fiable. Pour installer Nmap, tapez d’abord la commande suivante pour l’installer.

sudo apt install nmapEnsuite, recherchez l'adresse IP interne de votre système en tapant :

hostname -IExemple de sortie :

192.168.50.45Avec l'adresse IP, exécutez la commande suivante :

nmap 192.168.50.45Nmap analysera votre système et répertoriera tous les ports ouverts. Si vous trouvez des ports ouverts dont vous n'êtes pas sûr, examinez-les avant de les fermer ou de les bloquer, car cela pourrait interrompre les services ou vous empêcher d'accéder à votre système.

Sur la base des informations contenues dans ce didacticiel, vous pouvez créer des règles UFW personnalisées pour fermer ou restreindre les ports ouverts. UFW bloque toutes les connexions entrantes par défaut, alors assurez-vous de ne pas bloquer le trafic légitime avant de mettre en œuvre les modifications.

Commandes APT de gestion UFW

Supprimer le pare-feu UFW

UFW est un outil précieux pour gérer les règles de pare-feu et sécuriser votre système Debian. Cependant, il peut arriver que vous deviez le désactiver ou le supprimer.

Si vous souhaitez désactiver temporairement UFW, vous pouvez le faire en tapant la commande suivante :

sudo ufw disableCela désactivera le pare-feu, permettant à tout le trafic de passer par le système.

D'un autre côté, si vous devez supprimer complètement UFW de votre système, vous pouvez le faire avec la commande suivante :

sudo apt remove ufwCependant, il est essentiel de noter que la suppression totale d'UFW de votre système peut le rendre vulnérable aux attaques externes. À moins que vous ne disposiez d'une alternative solide pour gérer le pare-feu de votre système ou que vous compreniez comment utiliser IPTables, il n'est pas conseillé de supprimer UFW.

Par conséquent, avant de supprimer UFW, assurez-vous de disposer d’une solution alternative pour maintenir la sécurité de votre système et empêcher tout accès non autorisé.