UFW (Firewall Tidak Rumit) adalah alat sederhana untuk mengelola aturan firewall di sistem Linux. Ini menyederhanakan proses konfigurasi firewall, membuatnya sangat berguna bagi pengguna baru yang mungkin menganggap iptables tradisional menantang. UFW menyediakan cara mudah untuk membuat dan mengelola aturan firewall melalui perintah sederhana, sehingga mudah diakses dan efektif.

Fitur teknis UFW meliputi:

- Kemudahan Penggunaan: Perintah disederhanakan untuk tugas firewall umum.

- Profil yang telah dikonfigurasi sebelumnya: Dilengkapi dengan profil untuk layanan umum.

- Pencatatan: Memungkinkan konfigurasi log yang mudah untuk memantau aktivitas.

- Dukungan IPv6: Sepenuhnya mendukung IPv6.

- Dapat diperluas: Dapat diperluas dengan aturan tambahan untuk pengaturan lebih lanjut.

Untuk pengguna baru, UFW seringkali lebih baik daripada iptables karena menyembunyikan kompleksitas namun tetap menawarkan fitur keamanan yang kuat. Ini memungkinkan pengguna mengatur aturan firewall dengan cepat tanpa perlu memahami sintaks rinci dan operasi iptables, sehingga mengurangi kemungkinan kesalahan.

Panduan ini akan menunjukkan kepada Anda cara menginstal dan mengkonfigurasi UFW di Debian 12, 11, atau 10, mencakup perintah dasar dan tip untuk membantu Anda mengelola firewall Anda secara efektif.

Instal UFW (Firewall Tidak Rumit) melalui Perintah APT

Jika Anda baru mengenal Debian Linux dan terminal perintah, mempelajari cara mengamankan sistem Anda dengan firewall dapat menjadi hal yang menakutkan. Untungnya, pengguna Debian dapat dengan mudah menggunakan Uncomplication Firewall (UFW) untuk mengelola keamanan sistem mereka.

Sebelum menginstal UFW, penting untuk memastikan bahwa sistem Anda mutakhir untuk menghindari konflik apa pun selama instalasi. Jalankan perintah berikut untuk memperbarui sistem Anda:

sudo apt update && sudo apt upgradePerhatikan bahwa jika Kernel Linux Anda telah diperbarui, Anda mungkin perlu me-reboot sistem Anda.

Setelah sistem Anda diperbarui, Anda dapat menginstal UFW dengan menjalankan perintah berikut:

sudo apt install ufwTidak seperti distribusi berbasis Debian lainnya seperti Ubuntu, UFW tidak diinstal secara default di Debian. Oleh karena itu, sangat penting untuk menginstal UFW secara manual.

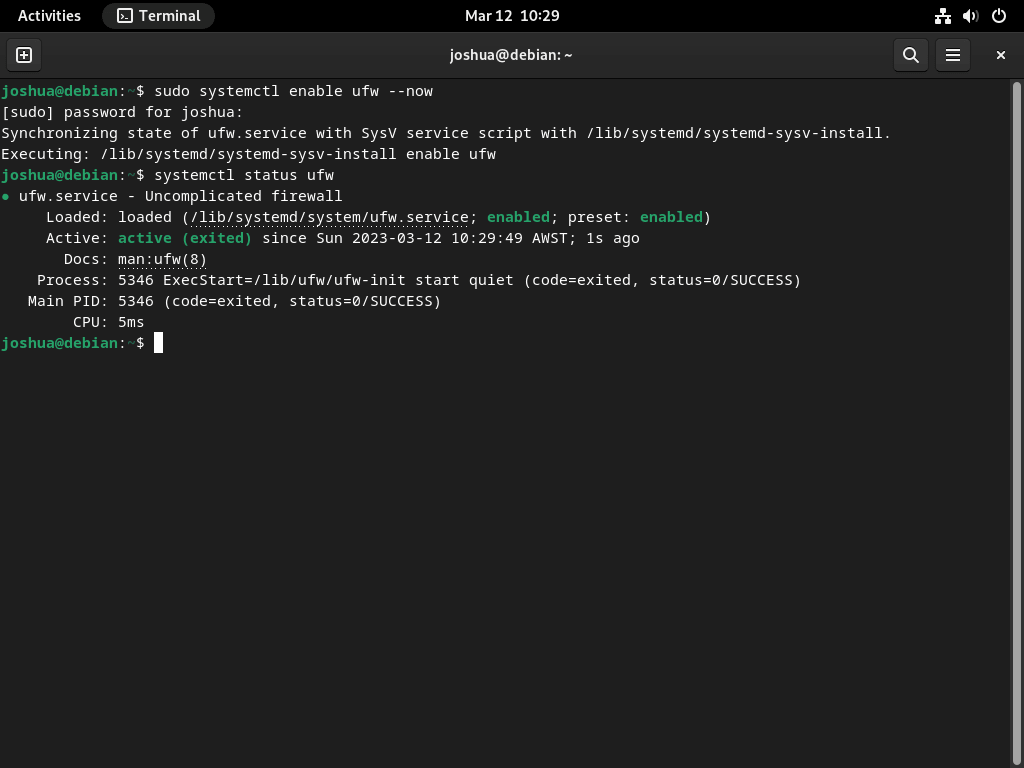

Setelah menginstal UFW, Anda perlu mengaktifkan layanan dengan menjalankan perintah berikut:

sudo systemctl enable ufw --nowPerintah ini akan mengaktifkan layanan UFW pada saat boot, memastikan sistem Anda tetap terlindungi setelah restart.

Terakhir, penting untuk memverifikasi status UFW untuk memastikannya berjalan tanpa kesalahan. Anda dapat memeriksa status layanan UFW dengan menjalankan perintah berikut:

systemctl status ufw

Dengan menjalankan perintah di atas, Anda telah berhasil menginstal UFW dan memastikannya berjalan dengan benar. Pada langkah berikutnya, kita akan mengeksplorasi penggunaan UFW untuk melindungi sistem Anda.

Aktifkan Firewall UFW

Sekarang UFW telah diinstal dan dijalankan, firewall akan diaktifkan. Secara default, UFW memblokir semua lalu lintas masuk dan mengizinkan semua lalu lintas keluar. Mengaktifkan firewall memastikan sistem Anda tetap terlindungi dengan memblokir akses tidak sah.

Untuk mengaktifkan UFW, jalankan perintah berikut:

sudo ufw enableSetelah menjalankan perintah, Anda akan menerima pesan konfirmasi bahwa firewall aktif dan akan mulai secara otomatis setiap kali Anda me-restart sistem Anda. Berikut ini contoh keluarannya:

Firewall is active and enabled on system startupSetelah firewall aktif, firewall akan memblokir semua lalu lintas masuk ke sistem Anda, melindungi Anda dari akses tidak sah. Namun, perlu diperhatikan bahwa hal ini mungkin juga menghalangi beberapa lalu lintas yang sah, seperti akses ke layanan yang Anda perlukan.

Periksa Status UFW

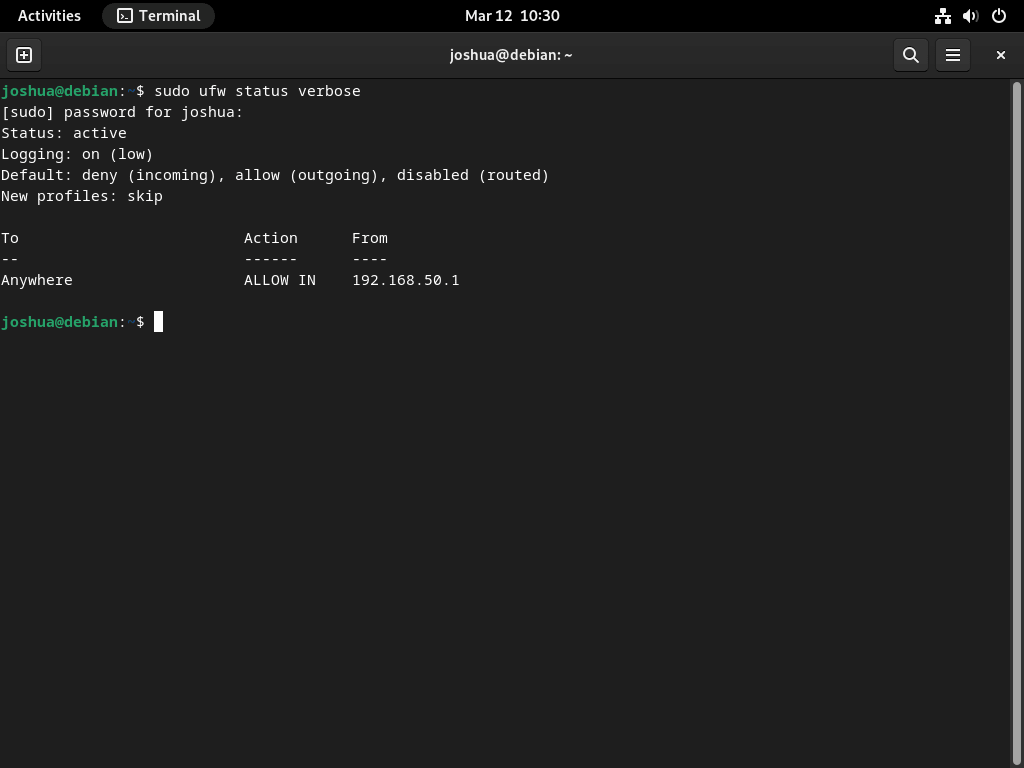

Setelah mengaktifkan firewall UFW, memverifikasi bahwa aturan aktif dan dikonfigurasi dengan benar sangatlah penting. Anda dapat memeriksa status firewall Anda menggunakan perintah berikut:

sudo ufw status verboseMenjalankan perintah ini akan menunjukkan status firewall saat ini, termasuk aturan aktif dan kebijakan default yang ditetapkan untuk lalu lintas masuk dan keluar.

Untuk mendapatkan gambaran yang lebih ringkas tentang aturan firewall Anda, Anda dapat menggunakan opsi “bernomor”. Opsi ini menampilkan aturan firewall Anda dalam urutan bernomor, sehingga memudahkan pengidentifikasian dan pengelolaannya. Gunakan perintah berikut untuk mencantumkan aturan firewall Anda dalam urutan bernomor:

sudo ufw status numberedOutput bernomor menampilkan aturan dengan cara yang lebih terorganisir, sehingga lebih mudah untuk mengidentifikasi dan mengelolanya. Anda dapat menggunakan nomor aturan untuk mengubah atau menghapus aturan tertentu menggunakan perintah “hapus”.

Kesimpulannya, memverifikasi status firewall Anda sangat penting untuk memastikan sistem Anda terlindungi dari akses tidak sah. Dengan menggunakan perintah yang diuraikan dalam langkah ini, Anda dapat dengan cepat memeriksa status firewall UFW Anda dan mengidentifikasi kesalahan konfigurasi apa pun.

Tetapkan Kebijakan Default UFW

Pengaturan default firewall UFW adalah memblokir semua koneksi masuk dan mengizinkan semua koneksi keluar. Konfigurasi ini adalah yang paling aman karena memastikan tidak ada pengguna tidak sah yang dapat terhubung ke sistem Anda tanpa izin yang jelas. Untuk mengizinkan koneksi masuk, Anda harus membuat aturan khusus yang mengizinkan lalu lintas berdasarkan alamat IP, program, port, atau kombinasi dari faktor-faktor ini.

Untuk mengubah aturan UFW, Anda dapat memasukkan perintah berikut di terminal:

Untuk menolak semua koneksi masuk:

sudo ufw default deny incomingUntuk mengizinkan semua koneksi keluar:

sudo ufw default allow outgoingSecara default, UFW sudah diaktifkan dengan aturan default. Namun, Anda dapat mengubah aturan ini sesuai kebutuhan spesifik Anda. Misalnya, jika Anda ingin memblokir semua koneksi keluar dan hanya mengizinkan koneksi keluar tertentu, Anda dapat menggunakan perintah berikut untuk menyesuaikan aturannya:

Untuk memblokir semua koneksi keluar:

sudo ufw default deny outgoingPerlu dicatat bahwa jika Anda perlu menemukan kebijakan firewall UFW default, Anda dapat menemukannya di file /etc/default/ufw. File ini berisi pengaturan konfigurasi untuk UFW, termasuk kebijakan default untuk lalu lintas masuk dan keluar. Dengan mengubah pengaturan dalam file ini, Anda dapat menyesuaikan aturan firewall untuk memenuhi kebutuhan keamanan spesifik Anda.

Perintah UFW Tambahan

Bagian berikut akan membahas beberapa aspek mendasar UFW. Secara default, sebagian besar pengguna desktop akan mendapatkan keuntungan dengan hanya memblokir koneksi masuk dan mengizinkan semua lalu lintas keluar, yang cocok untuk sebagian besar lingkungan. Namun UFW menyediakan konfigurasi tambahan yang berguna untuk desktop dan server. Beberapa contoh apa yang dapat Anda lakukan dengan UFW akan ditampilkan di bawah.

Lihat Profil Aplikasi UFW

Jika Anda tertarik mempelajari lebih lanjut tentang profil aplikasi yang tersedia melalui UFW, Anda dapat melihatnya dengan menjalankan perintah berikut:

sudo ufw app listIni akan menampilkan daftar semua profil aplikasi yang tersedia. Penting untuk diingat bahwa daftar aplikasi mungkin berbeda-beda tergantung pada perangkat lunak apa yang telah Anda instal di sistem Anda.

Salah satu fitur bermanfaat dari profil aplikasi UFW adalah mendapatkan lebih banyak informasi tentang profil tertentu. Untuk melakukannya, jalankan perintah berikut:

sudo ufw app info [application]Ganti [aplikasi] dengan nama yang ingin Anda pelajari lebih lanjut. Perintah ini akan memberikan deskripsi singkat tentang aplikasi dan port yang digunakannya. Ini berguna saat menyelidiki port yang terbuka dan mencoba menentukan aplikasi mana yang memilikinya.

Aktifkan IPv6 di UFW

Jika sistem Debian Anda dikonfigurasi dengan IPv6, Anda harus memastikan bahwa UFW dikonfigurasi untuk mendukung lalu lintas IPv6 dan IPv4. Secara default, UFW secara otomatis mengaktifkan dukungan untuk kedua versi IP; Namun, ada baiknya untuk mengonfirmasi hal ini.

Untuk melakukannya, buka file firewall UFW default menggunakan perintah berikut:

sudo nano /etc/default/ufwSetelah file terbuka, cari baris berikut:

IPV6=yesJika nilainya diatur ke “tidak”, ubah ke “ya” dan simpan file dengan menekan CTRL+O kemudian CTRL+X untuk keluar.

Setelah melakukan perubahan pada file, Anda harus memulai ulang layanan firewall UFW agar perubahan dapat diterapkan. Untuk melakukannya, jalankan perintah berikut:

sudo systemctl restart ufwTindakan ini akan memulai ulang layanan firewall UFW dengan konfigurasi baru, sehingga memungkinkan dukungan untuk lalu lintas IPv6.

Izinkan Koneksi UFW SSH

SSH (Secure Shell) sangat penting untuk mengakses server Linux dari jarak jauh. Namun, secara default, UFW tidak mengizinkan koneksi SSH. Ini bisa menjadi masalah, terutama jika Anda telah mengaktifkan firewall dari jarak jauh, karena Anda mungkin terkunci. Untuk mengizinkan koneksi SSH, Anda perlu mengikuti langkah-langkah berikut.

Pertama, aktifkan profil aplikasi SSH dengan mengetikkan perintah berikut:

sudo ufw allow sshJika Anda telah menyiapkan port pendengaran khusus untuk koneksi SSH selain port default 22, misalnya port 3541, Anda harus membuka port tersebut di firewall UFW dengan mengetikkan yang berikut ini.

sudo ufw allow 3541/tcpPerintah berikut dapat digunakan untuk memblokir semua koneksi SSH atau mengubah port dan memblokir yang lama.

Gunakan perintah berikut untuk memblokir semua koneksi SSH (pastikan akses lokal dimungkinkan):

sudo ufw deny ssh/tcpJika mengubah port SSH khusus, buka port baru dan tutup port yang sudah ada, misalnya:

sudo ufw deny 3541/tcp Aktifkan Port UFW

UFW dapat mengizinkan akses ke port tertentu untuk aplikasi atau layanan. Bagian ini akan membahas cara membuka port HTTP (port 80) dan HTTPS (port 443) untuk server web dan cara mengizinkan rentang port.

Untuk mengizinkan port HTTP 80, Anda dapat menggunakan salah satu perintah berikut:

Izinkan berdasarkan profil aplikasi:

sudo ufw allow 'Nginx HTTPIzinkan berdasarkan nama layanan:

sudo ufw allow httpIzinkan berdasarkan nomor port:

sudo ufw allow 80/tcpUntuk mengizinkan port HTTPS 443, Anda dapat menggunakan salah satu perintah berikut:

Izinkan berdasarkan profil aplikasi:

sudo ufw allow 'Nginx HTTPS'Izinkan berdasarkan nama layanan:

sudo ufw allow httpsIzinkan berdasarkan nomor port:

sudo ufw allow 443/tcpJika Anda ingin mengizinkan port HTTP dan HTTPS, Anda dapat menggunakan perintah berikut:

sudo ufw allow 'Nginx Full'UFW Izinkan Rentang Port

Anda dapat mengizinkan port individual dan rentang port. Saat membuka rentang port, Anda harus mengidentifikasi protokol port.

Untuk mengizinkan rentang port dengan protokol TCP dan UDP, gunakan perintah berikut:

sudo ufw allow 6500:6800/tcp

sudo ufw allow 6500:6800/udpAlternatifnya, Anda dapat mengizinkan beberapa port dalam satu klik menggunakan perintah berikut:

sudo ufw allow 6500, 6501, 6505, 6509/tcp

sudo ufw allow 6500, 6501, 6505, 6509/udpIzinkan Koneksi Jarak Jauh di UFW

Mengaktifkan koneksi jarak jauh di UFW sangat penting untuk tujuan jaringan, dan ini dapat dilakukan dengan cepat hanya dengan beberapa perintah sederhana. Bagian ini menjelaskan cara mengizinkan koneksi jarak jauh ke sistem Anda melalui UFW.

UFW Izinkan Alamat IP Tertentu

Anda dapat menggunakan perintah berikut untuk mengizinkan alamat IP tertentu terhubung ke sistem Anda. Ini berguna ketika Anda hanya perlu mengizinkan sistem tertentu untuk terhubung ke server Anda, dan Anda dapat menentukan alamat IP-nya.

sudo ufw allow from 192.168.55.131UFW Mengizinkan Alamat IP Tertentu pada Port Tertentu

Anda dapat menggunakan perintah berikut untuk mengizinkan IP terhubung ke port tertentu di sistem Anda. Misalnya, jika Anda perlu mengizinkan IP untuk terhubung ke port 3900 sistem Anda, Anda dapat menggunakan perintah ini:

sudo ufw allow from 192.168.55.131 to any port 3900Izinkan Koneksi Subnet ke Port Tertentu

Anda dapat menggunakan perintah berikut untuk mengizinkan koneksi dari berbagai IP di subnet ke port tertentu. Ini berguna ketika Anda perlu mengizinkan koneksi dari rentang IP tertentu, dan Anda dapat menentukan subnet untuk mengizinkan koneksi.

sudo ufw allow from 192.168.1.0/24 to any port 3900Perintah ini akan menghubungkan semua alamat IP dari 192.168.1.1 hingga 192.168.1.254 ke port 3900.

Izinkan Antarmuka Jaringan Tertentu

Jika Anda perlu mengizinkan koneksi ke antarmuka jaringan tertentu, Anda dapat menggunakan perintah berikut. Ini berguna ketika Anda memiliki beberapa antarmuka jaringan dan perlu mengizinkan koneksi ke antarmuka tertentu.

sudo ufw allow in on eth2 to any port 3900Dengan menggunakan perintah ini, Anda dapat dengan mudah mengizinkan koneksi jarak jauh ke sistem Anda melalui UFW dengan tetap menjaga keamanannya.

Tolak Koneksi Jarak Jauh di UFW

Jika Anda melihat lalu lintas mencurigakan atau tidak diinginkan datang dari alamat IP tertentu, Anda dapat menolak koneksi dari alamat tersebut menggunakan UFW. UFW menolak semua koneksi masuk secara default, namun Anda dapat membuat aturan untuk memblokir koneksi dari IP atau rentang IP tertentu.

Misalnya, untuk memblokir koneksi dari satu alamat IP, Anda dapat menggunakan perintah berikut:

sudo ufw deny from 203.13.56.121Jika peretas menggunakan beberapa alamat IP dalam subnet yang sama untuk menyerang sistem Anda, Anda dapat memblokir seluruh subnet dengan menentukan rentang IP dalam notasi CIDR:

sudo ufw deny from 203.13.56.121/24Anda juga dapat membuat aturan untuk menolak akses ke port tertentu untuk IP atau rentang IP yang diblokir. Misalnya, untuk memblokir koneksi dari subnet yang sama ke port 80 dan 443, Anda dapat menggunakan perintah berikut:

sudo ufw deny from 203.13.56.121/24 to any port 80

sudo ufw deny from 203.13.56.121/24 to any port 443Penting untuk dicatat bahwa memblokir koneksi masuk dapat menjadi tindakan keamanan yang efektif, namun hal ini tidak selalu mudah. Peretas masih dapat menggunakan teknik seperti spoofing IP untuk menyamarkan alamat IP mereka yang sebenarnya. Oleh karena itu, penting untuk menerapkan keamanan berlapis dan tidak hanya mengandalkan pemblokiran IP.

Hapus Aturan UFW

Menghapus aturan UFW yang tidak perlu atau tidak diinginkan sangat penting untuk menjaga firewall yang terorganisir dan efisien. Anda dapat menghapus aturan UFW dengan dua cara berbeda. Pertama, untuk menghapus aturan UFW menggunakan nomornya, Anda perlu membuat daftar nomor aturan dengan mengetikkan perintah berikut:

sudo ufw status numberedOutputnya akan menampilkan daftar aturan UFW bernomor, memungkinkan Anda mengidentifikasi aturan yang ingin Anda hapus. Setelah Anda menentukan nomor aturan yang ingin Anda hapus, ketikkan perintah berikut:

sudo ufw delete [rule number]Misalnya, Anda ingin menghapus aturan ketiga untuk Alamat IP 1.1.1.1. Dalam hal ini, Anda perlu mencari nomor aturan dengan menjalankan perintah “sudo ufw status numbered” dan mengetikkan perintah berikut di terminal Anda:

sudo ufw delete 3Menghapus aturan yang tidak lagi diperlukan akan membantu menjaga keamanan dan efisiensi firewall Anda.

Akses dan Lihat Log UFW

Firewall UFW mencatat semua kejadian, dan penting untuk meninjau log ini secara berkala untuk mengidentifikasi potensi pelanggaran keamanan atau memecahkan masalah jaringan. Secara default, logging UFW diatur ke rendah, yang cukup untuk sebagian besar sistem desktop. Namun, server mungkin memerlukan tingkat logging yang lebih tinggi untuk menangkap lebih banyak detail.

Anda dapat menyesuaikan tingkat logging UFW ke rendah, sedang, atau tinggi atau menonaktifkannya sepenuhnya. Untuk mengatur tingkat logging UFW ke rendah, gunakan perintah berikut:

sudo ufw logging lowUntuk mengatur logging UFW ke medium:

sudo ufw logging mediumUntuk mengatur logging UFW ke tinggi:

sudo ufw logging highOpsi terakhir adalah menonaktifkan logging sama sekali; pastikan Anda puas dengan ini, dan ini tidak memerlukan pemeriksaan log.

sudo ufw logging offUntuk melihat log UFW, Anda dapat menemukannya di lokasi default /var/log/ufw.log. Dengan menggunakan perintah tail, Anda dapat melihat log langsung atau mencetak sejumlah baris log terbaru. Misalnya, untuk melihat 30 baris terakhir log, gunakan perintah berikut:

sudo ufw tail /var/log/ufw.log -n 30Meninjau log dapat membantu Anda menentukan alamat IP mana yang mencoba terhubung ke sistem Anda dan mengidentifikasi aktivitas mencurigakan atau tidak sah. Selain itu, meninjau log dapat membantu Anda memahami pola lalu lintas jaringan, mengoptimalkan kinerja jaringan, dan mengidentifikasi masalah apa pun yang mungkin timbul.

Uji Aturan UFW

Menguji aturan firewall UFW Anda sebelum menerapkannya untuk memastikan aturan tersebut berfungsi sebagaimana mestinya selalu merupakan ide bagus. Bendera “–dry-run” memungkinkan Anda melihat perubahan yang akan dilakukan tanpa benar-benar menerapkannya. Ini adalah pilihan yang berguna bagi sistem yang sangat kritis untuk mencegah perubahan yang tidak disengaja.

Untuk menggunakan tanda “–dry-run”, ketikkan perintah berikut:

sudo ufw --dry-run enableUntuk menonaktifkan tanda “–dry-run”, cukup gunakan perintah berikut:

sudo ufw --dry-run disableSetel Ulang Aturan UFW

Terkadang, Anda mungkin perlu mengatur ulang firewall Anda kembali ke keadaan semula dengan semua koneksi masuk diblokir dan koneksi keluar diizinkan. Ini dapat dilakukan dengan menggunakan perintah “reset”:

sudo ufw resetKonfirmasi reset, masukkan yang berikut ini:

sudo ufw statusOutputnya harus:

Status: inactive Setelah pengaturan ulang selesai, firewall akan menjadi tidak aktif, dan Anda harus mengaktifkannya kembali dan mulai menambahkan aturan baru. Penting untuk dicatat bahwa perintah reset harus digunakan dengan hemat, karena ini menghapus semua aturan yang ada dan berpotensi membuat sistem Anda rentan jika tidak dilakukan dengan benar.

Cara menemukan Semua Port Terbuka (Pemeriksaan Keamanan)

Keamanan sistem Anda harus menjadi prioritas utama, dan salah satu cara untuk memastikannya adalah dengan memeriksa port yang terbuka secara rutin. UFW memblokir semua koneksi masuk secara default, namun terkadang port dibiarkan terbuka secara tidak sengaja atau karena alasan yang sah. Dalam hal ini, mengetahui port mana yang terbuka dan mengapa sangatlah penting.

Salah satu cara untuk memeriksa port yang terbuka adalah dengan menggunakan Nmap, alat eksplorasi jaringan yang terkenal dan tepercaya. Untuk menginstal Nmap, ketikkan perintah berikut terlebih dahulu untuk menginstalnya.

sudo apt install nmapSelanjutnya, temukan alamat IP internal sistem Anda dengan mengetik:

hostname -IContoh keluaran:

192.168.50.45Dengan alamat IP, jalankan perintah berikut:

nmap 192.168.50.45Nmap akan memindai sistem Anda dan mencantumkan semua port yang terbuka. Jika Anda menemukan port terbuka yang Anda tidak yakin, selidiki port tersebut sebelum menutup atau memblokirnya, karena port tersebut dapat merusak layanan atau mengunci Anda dari sistem.

Berdasarkan informasi dalam tutorial ini, Anda dapat membuat aturan UFW khusus untuk menutup atau membatasi port terbuka. UFW memblokir semua koneksi masuk secara default, jadi pastikan Anda tidak memblokir lalu lintas yang sah sebelum menerapkan perubahan.

Perintah APT Manajemen UFW

Hapus Firewall UFW

UFW adalah alat yang berharga untuk mengelola aturan firewall dan mengamankan sistem Debian Anda. Namun, mungkin ada situasi di mana Anda perlu menonaktifkan atau menghapusnya.

Jika Anda ingin menonaktifkan UFW sementara, Anda dapat melakukannya dengan mengetikkan perintah berikut:

sudo ufw disableIni akan mematikan firewall, sehingga semua lalu lintas melewati sistem.

Di sisi lain, jika Anda perlu menghapus UFW dari sistem Anda sepenuhnya, Anda dapat melakukannya dengan perintah berikut:

sudo apt remove ufwNamun, penting untuk dicatat bahwa menghapus UFW sepenuhnya dari sistem Anda mungkin membuatnya rentan terhadap serangan eksternal. Kecuali Anda memiliki alternatif yang kuat untuk mengelola firewall sistem Anda atau memahami cara menggunakan IPTables, tidak disarankan untuk menghapus UFW.

Oleh karena itu, sebelum menghapus UFW, pastikan Anda memiliki solusi alternatif untuk menjaga keamanan sistem Anda dan mencegah akses tidak sah.