Apache HTTP Server (HTTPD) è uno dei server Web più utilizzati al mondo, noto per la sua flessibilità, prestazioni robuste e ampie opzioni di configurazione. È in grado di servire sia contenuti statici che dinamici e il suo design modulare consente un'ampia gamma di funzionalità come crittografia SSL/TLS, reindirizzamento URL, autenticazione e altro ancora. Apache HTTPD è particolarmente apprezzato negli ambienti in cui stabilità, sicurezza e scalabilità sono fondamentali. È una scelta eccellente per l'hosting di siti Web e applicazioni, che vanno da piccoli progetti personali a soluzioni aziendali su larga scala.

Su Fedora 40 o 39, Apache HTTPD può essere facilmente installato utilizzando AppStream di Fedora tramite il gestore pacchetti dnf. Questo metodo fornisce un processo di installazione semplice con accesso all'ultima versione mantenuta nei repository ufficiali di Fedora, garantendo di avere un server web sicuro e aggiornato. Questa guida ti guiderà attraverso l'installazione di Apache HTTPD utilizzando il terminale della riga di comando, permettendoti di impostare e configurare il tuo server web su Fedora.

Aggiorna i pacchetti Fedora prima dell'installazione di Apache

Per iniziare, l'aggiornamento del tuo sistema Fedora garantisce che esegua il software più recente, essenziale per la compatibilità e la sicurezza.

Apri il tuo terminale ed esegui il comando:

sudo dnf upgrade --refreshQuesto comando combina l'uso di sudo per i diritti amministrativi con dnf upgrade per aggiornare tutti i pacchetti. L'opzione –refresh ti assicura di ottenere le informazioni più recenti dai tuoi repository. È importante attendere il completamento di questo processo prima di passare al passaggio successivo per mantenere l'integrità del sistema e il corretto funzionamento.

Installa Apache (HTTPD) tramite il comando DNF

Con il sistema aggiornato, installare Apache, noto anche come HTTPD, è semplice. Fedora utilizza il gestore di pacchetti DNF per tali compiti.

Nel tuo terminale, esegui:

sudo dnf install httpdQuesto comando recupera e installa Apache sul tuo sistema Fedora. DNF gestisce dipendenze e configurazioni, semplificando l'installazione. Il processo è solitamente rapido e lascia Apache pronto per l'uso una volta completato.

Abilita il servizio Apache (HTTPD).

Una volta installato Apache, il passaggio successivo è avviare e abilitare il servizio per garantire che venga eseguito all'avvio. Se non attivato automaticamente, utilizzare questi comandi:

sudo systemctl start httpd

sudo systemctl enable httpd"sudo systemctl start httpd" avvia il servizio Apache e "sudo systemctl abilita httpd" lo imposta per l'avvio all'avvio. Questo approccio in due fasi garantisce che Apache sia attivo e disponibile in modo persistente.

In alternativa, puoi combinare questi passaggi:

sudo systemctl enable httpd --nowIl flag –now con sudo systemctl abilita httpd avvia immediatamente Apache e lo configura per l'avvio all'avvio, semplificando il processo.

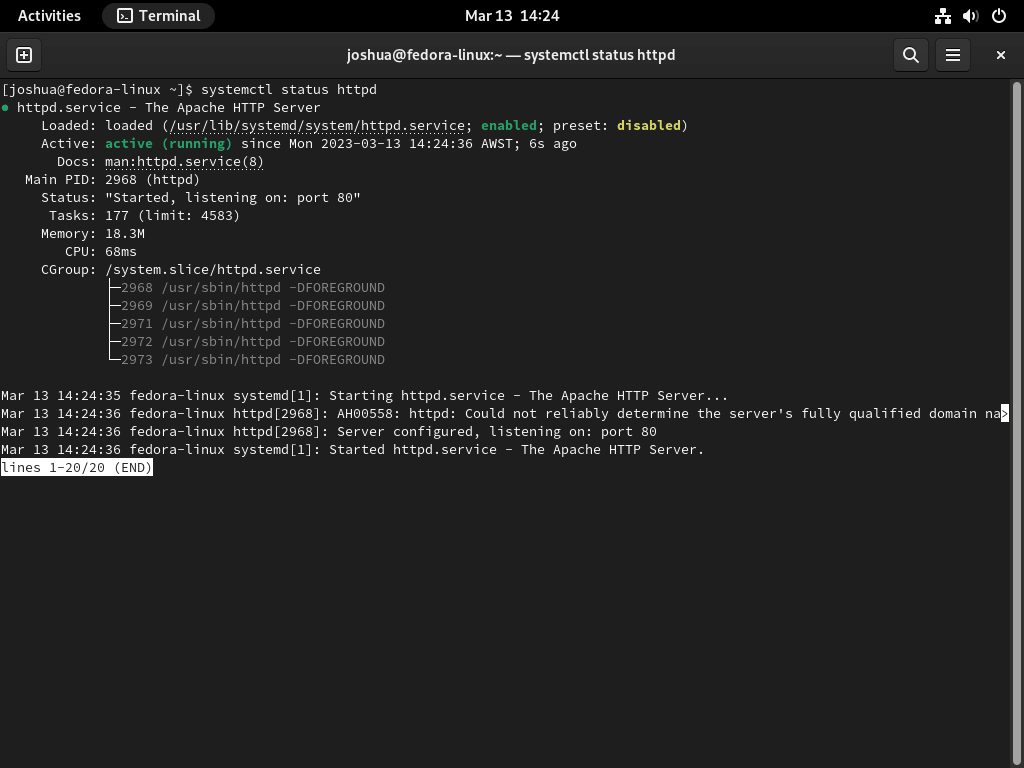

Verifica lo stato del servizio Apache (HTTPD).

Infine, verifica lo stato di Apache:

systemctl status httpd

Questo comando fornisce lo stato operativo di Apache. L'output include lo stato corrente del servizio ed eventuali messaggi di errore, essenziali per la risoluzione dei problemi. Controllare regolarmente questo può aiutare a mantenere una configurazione Apache stabile e funzionale sul tuo sistema Fedora.

Configura le regole Firewalld per Apache

Apertura delle porte per HTTP e HTTPS

Dopo aver installato Apache (HTTPD) su Fedora, è essenziale configurare Firewalld per consentire il traffico sulle porte 80 (HTTP) e 443 (HTTPS). Questi passaggi sono vitali per la sicurezza e l'accessibilità della tua applicazione web.

Apertura della porta 80 (HTTP):

Esegui il comando seguente per aprire la porta 80, utilizzata per il traffico HTTP:

sudo firewall-cmd --permanent --add-port=80/tcpQuesto comando configura Firewalld per consentire il traffico TCP in entrata sulla porta 80, comunemente utilizzata per il traffico Web non crittografato.

Apertura della porta 443 (HTTPS):

Per consentire un traffico sicuro e crittografato, apri la porta 443 con questo comando:

sudo firewall-cmd --permanent --add-port=443/tcpLa porta 443 viene utilizzata per il traffico HTTPS, fornendo comunicazioni crittografate tra client e server.

Applicazione delle modifiche al firewall:

Dopo aver impostato le regole, applicale ricaricando Firewalld:

sudo firewall-cmd --reloadIl ricaricamento del firewall garantisce che tutte le modifiche siano attive ed efficaci immediatamente.

Considerazioni sulla sicurezza

Comprendere le implicazioni sulla sicurezza di questi cambiamenti è fondamentale. L'apertura solo delle porte necessarie riduce al minimo le potenziali vulnerabilità, salvaguardando la tua applicazione da accessi non autorizzati e minacce.

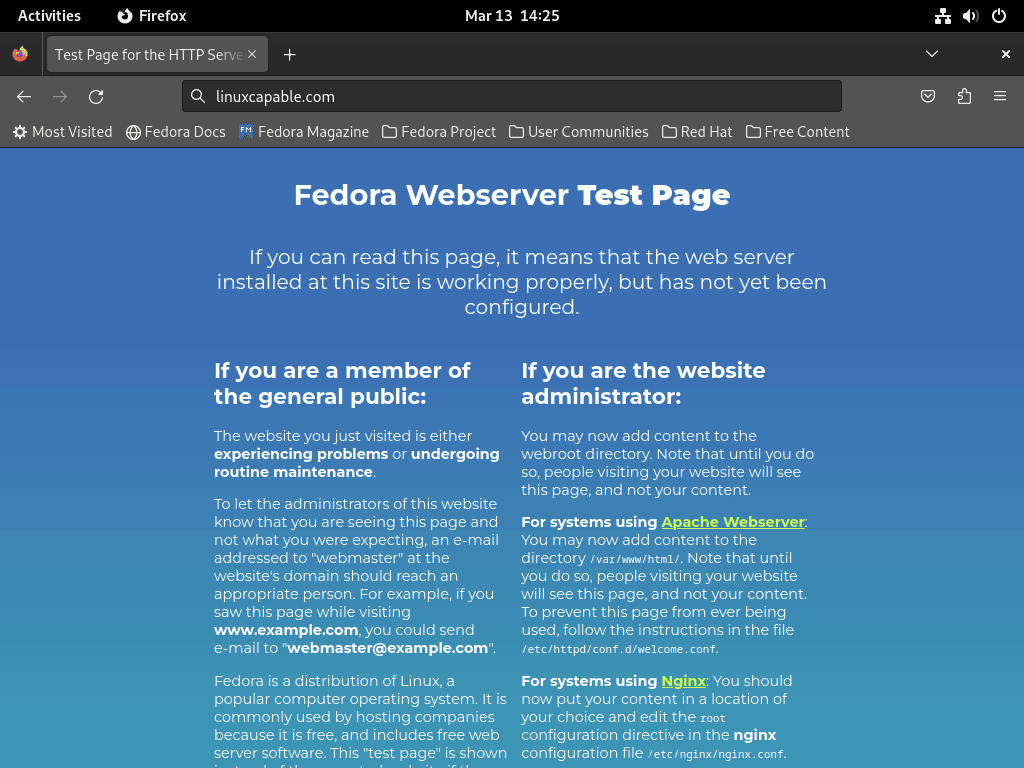

Verifica dell'accessibilità di Apache

Per confermare la corretta configurazione, accedi alla pagina di destinazione di Apache (HTTPD):

- Apri il browser web.

- Vai su http://localhost o http:// .

Se configurato correttamente, dovrebbe apparire la pagina predefinita di Apache, che conferma lo stato operativo del server.

Risoluzione dei problemi di accesso

Se non riesci ad accedere alla pagina di destinazione, considera questi passaggi:

- Esaminare le regole del firewall per verificarne la precisione.

- Controlla lo stato del servizio Apache.

- Esaminare le configurazioni del server per individuare eventuali errori.

Affrontare questi aspetti ti aiuterà a identificare e risolvere eventuali problemi che ostacolano l'accesso ad Apache su Fedora.

Crea un host virtuale su Apache

Creazione e configurazione di directory per il tuo host virtuale

Inizia creando una directory per il tuo host virtuale su Fedora Linux. Questa directory fungerà da root per i file del tuo sito web. Per un dominio come "example.com", utilizza il seguente comando:

sudo mkdir /var/www/example.comSostituisci "example.com" con il tuo nome di dominio effettivo. Questa directory conterrà tutti i file del sito Web, inclusi HTML, immagini e script. Per motivi organizzativi e di sicurezza, è consigliabile creare directory separate per diversi host virtuali.

Imposta la proprietà e le autorizzazioni della directory in modo che Apache possa accedervi:

sudo chown -R apache:apache /var/www/example.com

sudo chmod -R 755 /var/www/example.comIl primo comando modifica la proprietà della directory assegnandola all'utente e al gruppo Apache, mentre il secondo imposta le autorizzazioni necessarie.

Crea un file index.html in questa directory. Questo file è la prima pagina che i visitatori vedono. Utilizza un editor di testo come Nano per creare questo file:

sudo nano /var/www/example.com/index.htmlAll'interno dell'editor puoi aggiungere la seguente struttura HTML:

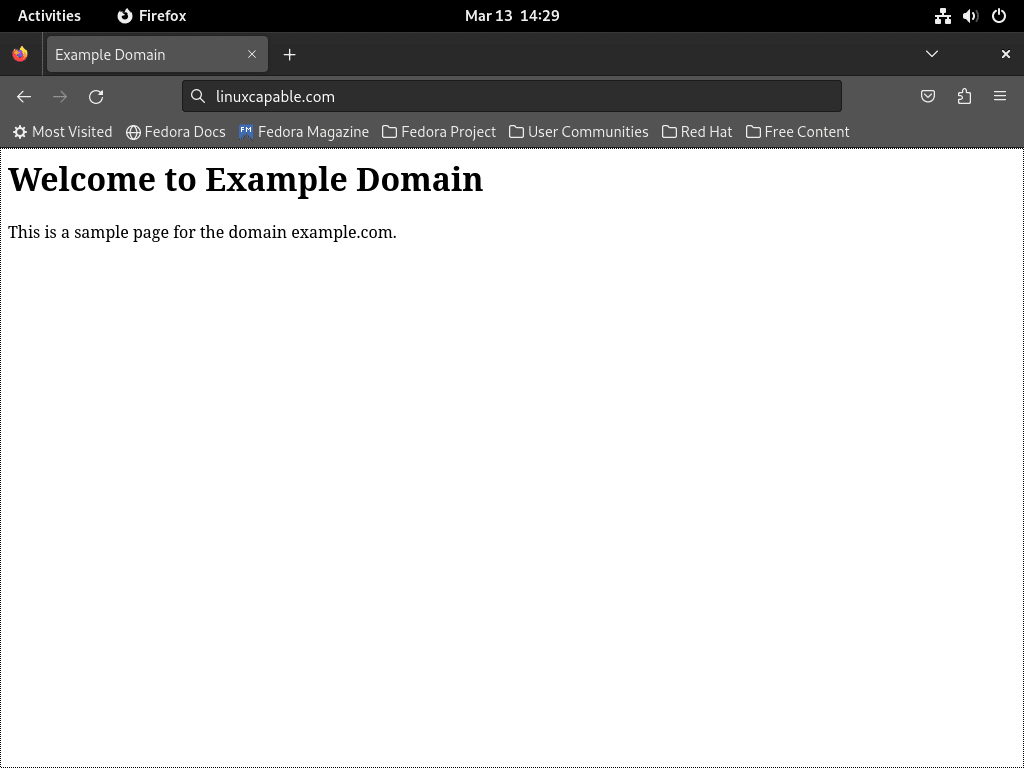

<html>

<head>

<title>Example Domain</title>

</head>

<body>

<h1>Welcome to Example Domain</h1>

<p>This is a sample page for the domain example.com.</p>

</body>

</html>Personalizza questo codice HTML per adattarlo alle esigenze del tuo sito. Salva ed esci dall'editor utilizzando Ctrl + X, seguito da Y e Invio.

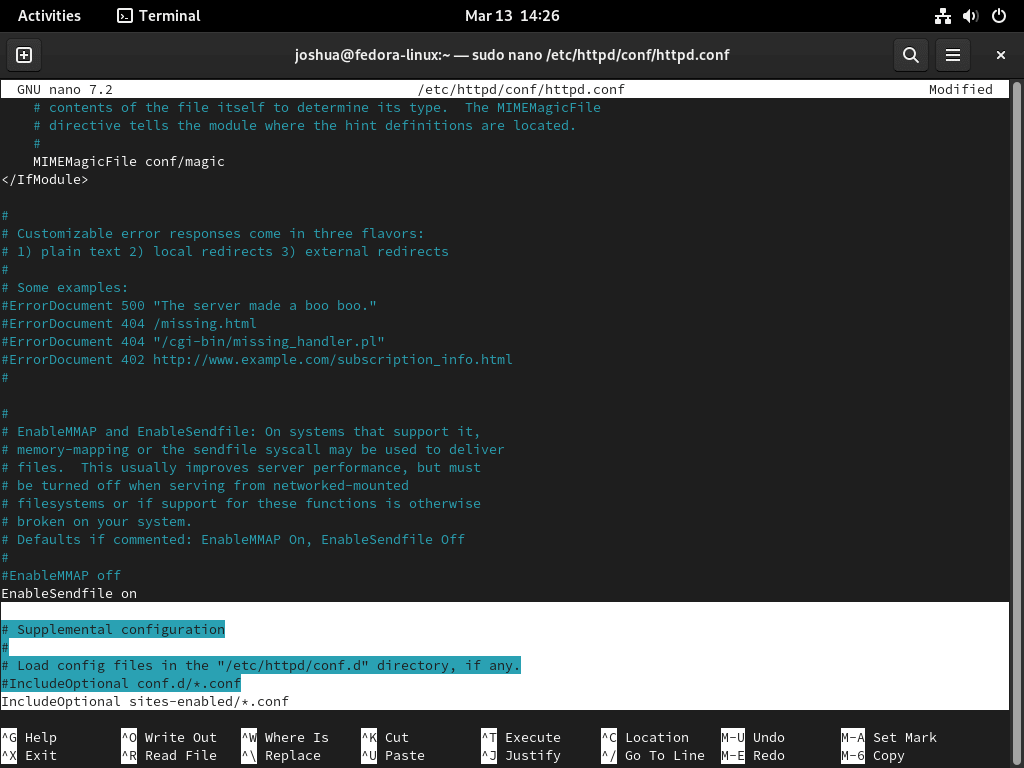

Creazione dell'host virtuale

Configurazione delle directory per Apache

Innanzitutto, crea le directory dei siti disponibili e dei siti abilitati:

sudo mkdir /etc/httpd/sites-available /etc/httpd/sites-enabledQueste directory aiutano a organizzare le configurazioni dell'host virtuale. Ora modifica il file di configurazione di Apache:

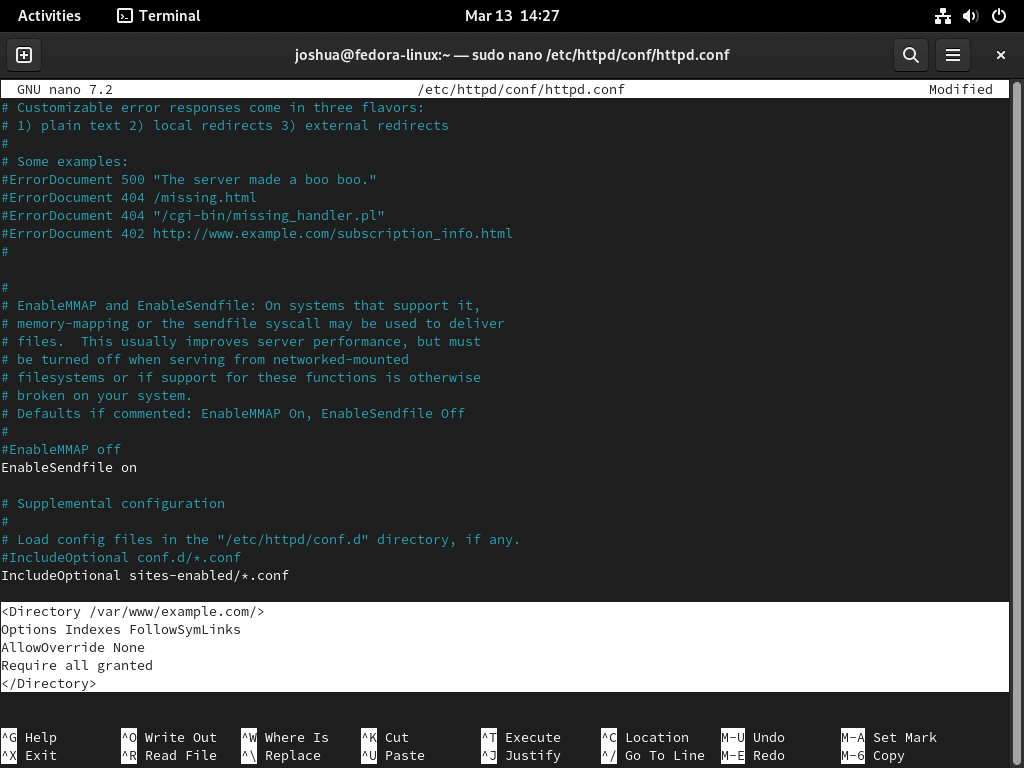

sudo nano /etc/httpd/conf/httpd.confAlla fine del file aggiungere:

#IncludeOptional conf.d/*.conf

IncludeOptional sites-enabled/*.conf

Salva ed esci con Ctrl + O e Ctrl + X.

Configurazione del tuo host virtuale

Crea un file di configurazione per il tuo dominio:

sudo nano /etc/httpd/sites-available/example.com.confNel file, aggiungi la seguente configurazione, modificando ServerName, ServerAlias e DocumentRoot secondo necessità:

<VirtualHost *:80>

ServerAdmin webmaster@localhost

ServerName example_domain

ServerAlias www.example_domain

DocumentRoot /var/www/example.com/

</VirtualHost>Modifica dei permessi di accesso

Modifica le autorizzazioni di accesso di Apache per consentire l'accesso pubblico. Modifica il file di configurazione principale:

sudo nano /etc/httpd/conf/httpd.confAggiungi queste righe alla fine:

<Directory /var/www/example.com/>

Options Indexes FollowSymLinks

AllowOverride None

Require all granted

</Directory>Salva ed esci con Ctrl + O e Ctrl + X.

Abilitazione dell'host virtuale

Crea un collegamento simbolico per abilitare l'host virtuale:

sudo ln -s /etc/httpd/sites-available/example.com.conf /etc/httpd/sites-enabled/Riavvia Apache per applicare le modifiche:

sudo systemctl restart httpdDopo aver riavviato Apache, visita http://example_domain nel tuo browser web. Utilizza l'indirizzo IP del server se non hai registrato un dominio. Dovresti vedere la pagina di destinazione che hai creato in precedenza.

Gestisci il servizio Apache (HTTPD)0

Registri del server Apache

I registri del server Apache sono fondamentali per il monitoraggio e la risoluzione dei problemi. Per impostazione predefinita si trovano in /var/log/httpd/; i nomi file standard sono access.log per i log di accesso ed error.log per i log di errore. Tuttavia, puoi personalizzare questi nomi di file nel file di configurazione dell'host virtuale.

Personalizzazione dei nomi dei file di registro

Per modificare i nomi dei file di registro, modificare il file di configurazione dell'host virtuale. Ecco un esempio di nomi di log personalizzati:

<VirtualHost *:80>

ServerName www.example.com

DocumentRoot /var/www/example.com

# Change access log to custom-access.log

CustomLog /var/log/httpd/custom-access.log combined

# Change error log to custom-error.log

ErrorLog /var/log/httpd/custom-error.log

</VirtualHost>Questa configurazione imposta custom-access.log e custom-error.log come nuovi nomi file per i log di accesso e di errore. Ricordarsi di fornire il percorso file corretto durante la configurazione dei nomi di registro personalizzati.

Comandi Apache per la gestione dei servizi

La gestione del servizio Apache prevede una serie di comandi che consentono di controllarne il funzionamento:

Arresto di Apache:

Per arrestare il server Apache, utilizzare:

sudo systemctl stop httpdQuesto comando interrompe il servizio Apache finché non viene riavviato.

Avvio di Apache:

Per avviare il server Apache, utilizzare:

sudo systemctl start httpdQuesto comando attiva il servizio Apache, rendendolo pronto a servire il contenuto web.

Riavvio di Apache:

Per riavviare il server Apache, utilizzare:

sudo systemctl restart httpdIl riavvio è utile per applicare modifiche alla configurazione o ripristinare errori non critici.

Ricaricamento di Apache:

Per ricaricare il server Apache, utilizzare:

sudo systemctl reload httpdIl ricaricamento applica le modifiche alla configurazione senza interrompere il servizio in esecuzione.

Disabilitare Apache all'avvio:

Per impedire l'avvio automatico di Apache all'avvio, utilizzare:

sudo systemctl disable httpdQuesto comando rimuove Apache dall'elenco dei servizi che vengono avviati all'avvio del sistema.

Abilitazione di Apache all'avvio:

Per impostare Apache in modo che si avvii automaticamente all'avvio, utilizzare:

sudo systemctl enable httpdCiò garantisce che Apache venga avviato a ogni avvio del sistema, garantendo una disponibilità coerente del servizio Web.

Proteggi Apache con il certificato gratuito Let's Encrypt SSL

Installa Certbot per l'automazione dei certificati SSL/TLS

Inizia installando Certbot, uno strumento per automatizzare l'acquisizione e il rinnovo dei certificati SSL/TLS, garantendo la crittografia HTTPS per il tuo sito web. Per installare Certbot, eseguire:

sudo dnf install certbot python3-certbot-apacheGenera certificato SSL/TLS per il tuo dominio

Dopo l'installazione, genera un certificato SSL/TLS per il tuo dominio con questo comando:

sudo certbot --apache -d example.comSostituisci "example.com" con il tuo nome di dominio effettivo.

Comando alternativo per la generazione del certificato SSL

Per una configurazione SSL completa, utilizzare il seguente comando:

sudo certbot --dry-run --apache --agree-tos --redirect --hsts --staple-ocsp --email you@example.com -d www.example.com- –dry-run: verifica la generazione del certificato senza alterare il sistema.

- –apache: indica che il certificato è per un server Apache.

- –agree-tos: accetta i termini di servizio di Let's Encrypt.

- –redirect: reindirizza il traffico HTTP a HTTPS.

- –hsts: abilita HTTP Strict Transport Security, garantendo solo connessioni HTTPS sicure.

- –staple-ocsp: attiva la pinzatura OCSP per la verifica del certificato SSL.

- –email: il tuo indirizzo email associato al certificato.

- -d: il nome di dominio per il certificato, qui “www.example.com”.

Configurazione di Apache per utilizzare il certificato SSL

Per configurare Apache, apri il file di configurazione SSL:

sudo nano /etc/httpd/conf.d/ssl.confIn questo file, aggiungi le seguenti righe, sostituendo "example.com" con il tuo dominio:

SSLEngine on

SSLCertificateFile /etc/letsencrypt/live/example.com/cert.pem

SSLCertificateKeyFile /etc/letsencrypt/live/example.com/privkey.pem

SSLCertificateChainFile /etc/letsencrypt/live/example.com/chain.pemVerifica e rinnovo del certificato SSL

Dopo l'installazione, il tuo sito web passerà da "HTTP://www.example.com" a "HTTPS://www.example.com", garantendo comunicazioni crittografate e sicure.

Impostazione del rinnovo automatico del certificato

Per mantenere aggiornato il certificato SSL, imposta un processo cron per il rinnovo di Certbot. Innanzitutto, testa il processo di rinnovo:

sudo systemctl restart httpd Questo test garantisce che lo script di rinnovo funzioni correttamente prima di pianificarlo come processo cron.

sudo certbot renew --dry-runRinnovo e gestione del certificato SSL

Verifica dello stato del certificato SSL

Prima di automatizzare il processo di rinnovo, è fondamentale comprendere lo stato attuale dei tuoi certificati SSL. Per verificare lo stato, comprese le date di scadenza, di tutti i certificati gestiti da Certbot, utilizza questo comando:

sudo certbot certificatesQuesto comando fornisce un elenco di tutti i certificati SSL gestiti da Certbot, insieme alle rispettive date di scadenza. Queste informazioni sono fondamentali per confermare che i tuoi certificati sono attivi e per capire quando richiederanno il rinnovo.

Automatizzazione del rinnovo del certificato SSL

Per garantire un servizio HTTPS ininterrotto, i certificati SSL devono essere rinnovati periodicamente. Automatizzare questo processo è vitale per mantenere un sito web sicuro.

Installazione di Cronie per Cron Jobs

Se Cronie, il gestore dei processi cron, non è installato sul tuo sistema Fedora, installalo utilizzando:

sudo crontab -eCronie ti consente di pianificare attività come lo script di rinnovo di Certbot da eseguire a orari e intervalli specificati.

Modifica della configurazione del processo Cron

Dopo aver installato Cronie, pianifica il rinnovo del certificato SSL modificando la configurazione del processo cron:

sudo dnf install cronieQuesto comando apre l'editor crontab, dove puoi aggiungere attività pianificate.

Pianificazione del lavoro di rinnovo

All'interno dell'editor crontab, aggiungi la seguente riga per programmare l'esecuzione del comando di rinnovo due volte al giorno:

0 6,18 * * * certbot renew --quietQuesto processo cron è impostato per eseguire il comando certbot renew ogni giorno alle 6:00 e alle 18:00. L'opzione –quiet garantisce che Certbot venga eseguito in modo silenzioso senza generare output non necessario.

Comprendere il processo di rinnovo di Certbot

Certbot gestisce in modo intelligente il processo di rinnovo. Tenta solo di rinnovare i certificati entro 30 giorni dalla scadenza. Se un certificato non necessita di rinnovo, Certbot non eseguirà alcuna azione. Questa efficienza garantisce che il tuo server non sia gravato da processi non necessari e che i tuoi certificati SSL siano sempre aggiornati.

L'impostazione di questo processo di rinnovo automatizzato è una best practice per mantenere la crittografia HTTPS continua, garantendo che il tuo sito web rimanga sicuro e affidabile da parte degli utenti e dei motori di ricerca.

Comandi e suggerimenti aggiuntivi

Proteggi directory e file su Apache

Garantire la sicurezza del tuo server implica impostare autorizzazioni appropriate per file e directory. Impostazioni eccessivamente permissive possono esporre il tuo server a rischi.

Impostazione delle autorizzazioni sicure

Per le directory e i file in /var/www/example.com/, utilizzare questi comandi:

sudo find /var/www/example.com/ -type d -exec chmod 755 "{}" \;

sudo find /var/www/example.com/ -type f -exec chmod 644 "{}" \;Questi comandi impostano le directory su 755 (lettura, scrittura, esecuzione per il proprietario e lettura ed esecuzione per gli altri) e i file su 644 (lettura e scrittura per il proprietario, lettura per gli altri), che sono autorizzazioni sicure standard.

Autorizzazioni speciali per applicazioni specifiche

Tieni presente che alcune applicazioni, come phpBB, potrebbero richiedere i permessi 777 su determinate cartelle. Modificare sempre le autorizzazioni in base ai requisiti dell'applicazione.

Approccio di sicurezza globale

Ricorda, l'impostazione delle autorizzazioni è solo un aspetto della sicurezza. L'implementazione dei certificati SSL e le corrette configurazioni del firewall sono cruciali per una solida protezione del server.

Aggiorna Apache (HTTPD) su Fedora

Mantenere Apache aggiornato è fondamentale per la sicurezza e le prestazioni.

Aggiornamento di Apache

Per aggiornare Apache, insieme ad altri pacchetti di sistema, utilizzare:

sudo dnf update --refreshQuesto comando aggiorna il database dei pacchetti e aggiorna tutti i pacchetti installati, incluso Apache.

Precauzioni prima dell'aggiornamento

Esegui sempre il backup del sistema o crea immagini prima di eseguire gli aggiornamenti per proteggerti da eventuali problemi.

Rimuovi (Disinstalla) Apache da Fedora

Negli scenari in cui Apache deve essere rimosso dal sistema, attenersi alla seguente procedura:

Disabilitare e arrestare Apache

Innanzitutto, disabilita e arresta il servizio Apache:

sudo systemctl disable httpd --nowQuesto comando arresta il servizio Apache e ne impedisce l'avvio automatico all'avvio.

Disinstallazione di Apache

Per rimuovere Apache dal tuo sistema, esegui:

sudo dnf remove httpdQuesto comando disinstalla il pacchetto Apache.

Ripulire i file rimasti

Dopo la disinstallazione, rimuovere eventuali file residui nella directory di configurazione di Apache:

sudo rm -R /etc/httpd/Questo passaggio garantisce che tutti i file relativi ad Apache vengano completamente rimossi dal sistema.

Conclusione

Installando Apache HTTPD su Fedora tramite AppStream, ottieni un server web potente e affidabile ben integrato con il tuo sistema Fedora. Il gestore pacchetti dnf garantisce che l'installazione avvenga senza intoppi e che gli aggiornamenti siano gestiti facilmente. Dopo l'installazione, valuta la possibilità di esplorare le ampie opzioni di configurazione di Apache per personalizzare il server in base alle tue esigenze specifiche, che si tratti di servire siti Web statici, eseguire applicazioni dinamiche o gestire ambienti Web complessi.