UFW (Uncomplicated Firewall) é uma ferramenta simples para gerenciar regras de firewall em sistemas Linux. Ele simplifica o processo de configuração de um firewall, tornando-o especialmente útil para usuários mais novos que podem achar o iptables tradicional um desafio. O UFW oferece uma maneira fácil de criar e gerenciar regras de firewall por meio de comandos simples, tornando-o acessível e eficaz.

As características técnicas do UFW incluem:

- Fácil de usar: os comandos são simplificados para tarefas comuns de firewall.

- Perfis pré-configurados: Vem com perfis para serviços comuns.

- Exploração madeireira: permite fácil configuração de logs para monitorar atividades.

- Suporte IPv6: Suporta totalmente IPv6.

- Extensível: pode ser estendido com regras adicionais para configurações mais avançadas.

Para novos usuários, o UFW costuma ser melhor que o iptables porque esconde a complexidade e ao mesmo tempo oferece recursos de segurança robustos. Ele permite que os usuários configurem regras de firewall rapidamente, sem a necessidade de entender a sintaxe detalhada e as operações do iptables, reduzindo a chance de erros.

Este guia mostrará como instalar e configurar o UFW no Debian 12, 11 ou 10, abordando comandos básicos e dicas para ajudá-lo a gerenciar seu firewall de maneira eficaz.

Instale UFW (Firewall Descomplicado) via Comando APT

Se você é novo no Debian Linux e no terminal de comando, aprender a proteger seu sistema com um firewall pode ser assustador. Felizmente, os usuários Debian podem facilmente usar o Uncomplicated Firewall (UFW) para gerenciar a segurança de seus sistemas.

Antes de instalar o UFW, é fundamental garantir que seu sistema esteja atualizado para evitar conflitos durante a instalação. Execute o seguinte comando para atualizar seu sistema:

sudo apt update && sudo apt upgradeObserve que se o seu kernel Linux foi atualizado, pode ser necessário reinicializar o sistema.

Depois que seu sistema estiver atualizado, você pode instalar o UFW executando o seguinte comando:

sudo apt install ufwAo contrário de outras distribuições baseadas em Debian, como o Ubuntu, o UFW não é instalado por padrão no Debian. Portanto, é crucial instalar o UFW manualmente.

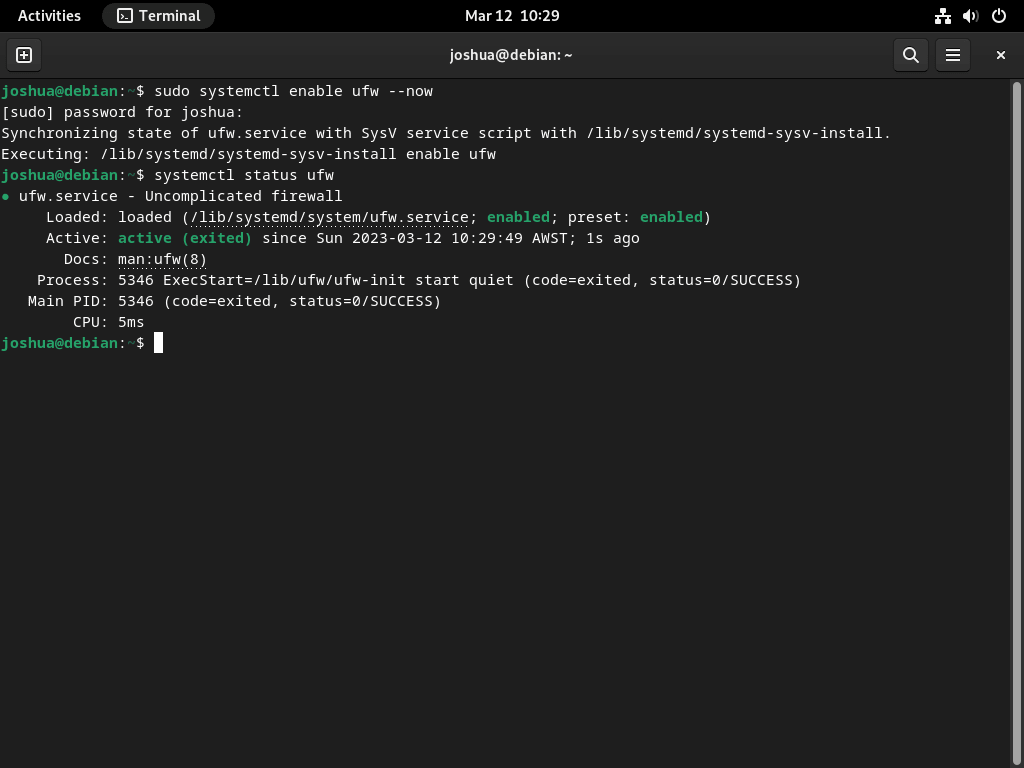

Após instalar o UFW, você precisa habilitar o serviço executando o seguinte comando:

sudo systemctl enable ufw --nowEste comando habilitará o serviço UFW no momento da inicialização, garantindo que seu sistema permaneça protegido após a reinicialização.

Por fim, é essencial verificar o status do UFW para garantir que esteja funcionando sem erros. Você pode verificar o status do serviço UFW executando o seguinte comando:

systemctl status ufw

Executando os comandos acima, você instalou o UFW com sucesso e garantiu que ele seja executado corretamente. Na próxima etapa, exploraremos o uso do UFW para proteger seu sistema.

Habilitar Firewall UFW

Agora que o UFW está instalado e funcionando, o firewall estará habilitado. Por padrão, o UFW bloqueia todo o tráfego de entrada e permite todo o tráfego de saída. A ativação do firewall garante que seu sistema permaneça protegido, bloqueando o acesso não autorizado.

Para habilitar o UFW, execute o seguinte comando:

sudo ufw enableApós executar o comando, você receberá uma mensagem de confirmação de que o firewall está ativo e será iniciado automaticamente sempre que você reiniciar o sistema. Aqui está um exemplo de saída:

Firewall is active and enabled on system startupAssim que o firewall estiver ativo, ele bloqueará todo o tráfego de entrada em seu sistema, protegendo você contra acesso não autorizado. No entanto, é importante notar que isso também pode impedir algum tráfego legítimo, como o acesso aos serviços de que você precisa.

Verifique o status do UFW

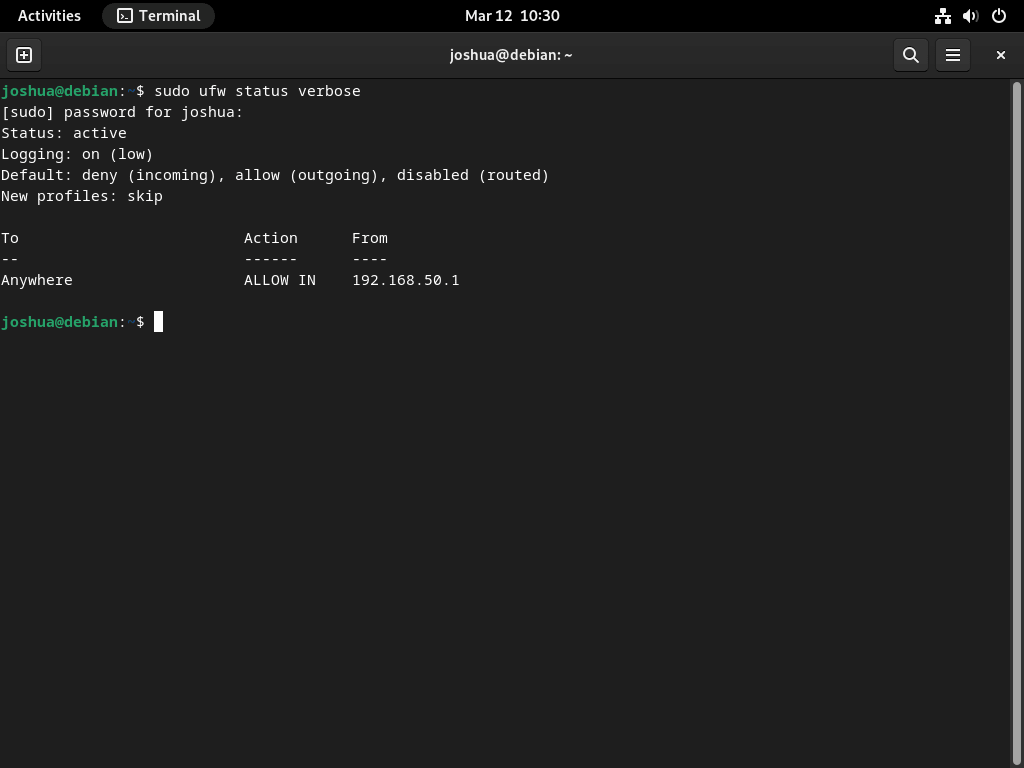

Depois de habilitar o firewall UFW, é crucial verificar se as regras estão ativas e configuradas corretamente. Você pode verificar o status do seu firewall usando o seguinte comando:

sudo ufw status verboseA execução deste comando mostrará o status atual do firewall, incluindo quaisquer regras ativas e as políticas padrão definidas para tráfego de entrada e saída.

Para obter uma visão mais concisa de suas regras de firewall, você pode usar a opção “numerada”. Esta opção mostra suas regras de firewall em uma sequência numerada, facilitando sua identificação e gerenciamento. Use o seguinte comando para listar suas regras de firewall em sequência numerada:

sudo ufw status numberedA saída numerada exibe as regras de forma mais organizada, facilitando sua identificação e gerenciamento. Você pode usar os números das regras para modificar ou excluir regras específicas usando o comando “delete”.

Concluindo, verificar o status do seu firewall é essencial para garantir que o seu sistema esteja protegido contra acessos não autorizados. Usando os comandos descritos nesta etapa, você pode verificar rapidamente o status do seu firewall UFW e identificar quaisquer configurações incorretas.

Definir políticas padrão do UFW

A configuração padrão do firewall UFW é bloquear todas as conexões de entrada e permitir todas as conexões de saída. Esta configuração é a mais segura, pois garante que nenhum usuário não autorizado possa se conectar ao seu sistema sem permissão explícita. Para permitir conexões de entrada, você deve criar regras específicas que permitam o tráfego com base em endereços IP, programas, portas ou uma combinação desses fatores.

Para modificar as regras do UFW, você pode inserir o seguinte comando no terminal:

Para negar todas as conexões de entrada:

sudo ufw default deny incomingPara permitir todas as conexões de saída:

sudo ufw default allow outgoingPor padrão, o UFW já está habilitado com as regras padrão. No entanto, você pode modificar essas regras para atender às suas necessidades específicas. Por exemplo, se quiser bloquear todas as conexões de saída e permitir apenas conexões de saída específicas, você pode usar o seguinte comando para ajustar as regras de acordo:

Para bloquear todas as conexões de saída:

sudo ufw default deny outgoingÉ importante notar que se você precisar localizar as políticas de firewall UFW padrão, poderá encontrá-las no arquivo /etc/default/ufw. Este arquivo contém as definições de configuração do UFW, incluindo as políticas padrão para tráfego de entrada e saída. Ao modificar as configurações neste arquivo, você pode personalizar as regras de firewall para atender às suas necessidades específicas de segurança.

Comandos UFW adicionais

As seções a seguir cobrirão alguns dos aspectos fundamentais do UFW. Por padrão, a maioria dos usuários de desktop se beneficiará simplesmente bloqueando as conexões de entrada e permitindo todo o tráfego de saída, o que é adequado para a maioria dos ambientes. No entanto, o UFW fornece configurações adicionais que são úteis para desktops e servidores. Alguns exemplos do que você pode fazer com o UFW serão mostrados abaixo.

Ver perfis de aplicação UFW

Se estiver interessado em saber mais sobre os perfis de aplicativos disponíveis no UFW, você pode visualizá-los executando o seguinte comando:

sudo ufw app listIsso exibirá uma lista de todos os perfis de aplicativos disponíveis. É importante lembrar que a lista de aplicativos pode variar dependendo do software instalado em seu sistema.

Um recurso útil dos perfis de aplicativos UFW é obter mais informações sobre um perfil específico. Para fazer isso, execute o seguinte comando:

sudo ufw app info [application]Substitua [aplicativo] pelo nome sobre o qual deseja saber mais. Este comando fornecerá uma breve descrição do aplicativo e das portas que ele usa. Isso é útil ao investigar portas abertas e tentar determinar a qual aplicativo elas pertencem.

Habilite IPv6 no UFW

Se o seu sistema Debian estiver configurado com IPv6, você deve garantir que o UFW esteja configurado para suportar tráfego IPv6 e IPv4. Por padrão, o UFW deve ativar automaticamente o suporte para ambas as versões do IP; no entanto, é uma boa ideia confirmar isso.

Para fazer isso, abra o arquivo de firewall UFW padrão usando o seguinte comando:

sudo nano /etc/default/ufwAssim que o arquivo estiver aberto, localize a seguinte linha:

IPV6=yesSe o valor estiver definido como “não”, altere-o para “sim” e salve o arquivo pressionando CTRL+O e então CTRL+X sair.

Depois de fazer alterações no arquivo, você precisará reiniciar o serviço de firewall UFW para que as alterações tenham efeito. Para fazer isso, execute o seguinte comando:

sudo systemctl restart ufwIsto irá reiniciar o serviço de firewall UFW com a nova configuração, permitindo suporte para tráfego IPv6.

Permitir conexões SSH UFW

SSH (Secure Shell) é crucial para acessar remotamente servidores Linux. No entanto, por padrão, o UFW não permite conexões SSH. Isso pode ser problemático, especialmente se você tiver ativado o firewall remotamente, pois poderá ficar bloqueado. Para permitir conexões SSH, você precisa seguir estas etapas.

Primeiro, habilite o perfil do aplicativo SSH digitando o seguinte comando:

sudo ufw allow sshSe você configurou uma porta de escuta personalizada para conexões SSH diferente da porta padrão 22, por exemplo, porta 3541, deverá abrir a porta no firewall UFW digitando o seguinte.

sudo ufw allow 3541/tcpOs comandos a seguir podem ser usados para bloquear todas as conexões SSH ou alterar a porta e bloquear as antigas.

Use o seguinte comando para bloquear todas as conexões SSH (certifique-se de que o acesso local seja possível):

sudo ufw deny ssh/tcpSe alterar a porta SSH personalizada, abra uma nova porta e feche a existente, por exemplo:

sudo ufw deny 3541/tcp Habilitar portas UFW

O UFW pode permitir acesso a portas específicas para aplicações ou serviços. Esta seção abordará como abrir portas HTTP (porta 80) e HTTPS (porta 443) para um servidor web e como permitir intervalos de portas.

Para permitir a porta HTTP 80, você pode usar qualquer um dos seguintes comandos:

Permitir por perfil de aplicativo:

sudo ufw allow 'Nginx HTTPPermitir por nome de serviço:

sudo ufw allow httpPermitir por número de porta:

sudo ufw allow 80/tcpPara permitir a porta HTTPS 443, você pode usar qualquer um dos seguintes comandos:

Permitir por perfil de aplicativo:

sudo ufw allow 'Nginx HTTPS'Permitir por nome de serviço:

sudo ufw allow httpsPermitir por número de porta:

sudo ufw allow 443/tcpSe quiser permitir portas HTTP e HTTPS, você pode usar o seguinte comando:

sudo ufw allow 'Nginx Full'UFW permite intervalos de portas

Você pode permitir portas e intervalos de portas individuais. Ao abrir um intervalo de portas, você deve identificar o protocolo da porta.

Para permitir um intervalo de portas com protocolos TCP e UDP, use os seguintes comandos:

sudo ufw allow 6500:6800/tcp

sudo ufw allow 6500:6800/udpAlternativamente, você pode permitir múltiplas portas de uma só vez usando os seguintes comandos:

sudo ufw allow 6500, 6501, 6505, 6509/tcp

sudo ufw allow 6500, 6501, 6505, 6509/udpPermitir conexões remotas no UFW

Habilitar conexões remotas no UFW pode ser crucial para fins de rede e pode ser feito rapidamente com alguns comandos simples. Esta seção explica como permitir conexões remotas ao seu sistema através do UFW.

UFW permite endereços IP específicos

Você pode usar o seguinte comando para permitir que endereços IP específicos se conectem ao seu sistema. Isso é útil quando você precisa permitir que apenas sistemas específicos se conectem ao seu servidor e pode especificar seus endereços IP.

sudo ufw allow from 192.168.55.131UFW permite endereços IP específicos em portas específicas

Você pode usar o seguinte comando para permitir que um IP se conecte a uma porta específica em seu sistema. Por exemplo, se você precisar permitir que um IP se conecte à porta 3900 do seu sistema, você pode usar este comando:

sudo ufw allow from 192.168.55.131 to any port 3900Permitir conexões de sub-rede a uma porta especificada

Você pode usar o comando a seguir para permitir conexões de um intervalo de IPs em uma sub-rede para uma porta específica. Isso é útil quando você precisa permitir conexões de um intervalo específico de IPs e pode especificar a sub-rede para permitir conexões.

sudo ufw allow from 192.168.1.0/24 to any port 3900Este comando conectará todos os endereços IP de 192.168.1.1 a 192.168.1.254 à porta 3900.

Permitir interface de rede específica

Se precisar permitir conexões com uma interface de rede específica, você pode usar o seguinte comando. Isto é útil quando você tem múltiplas interfaces de rede e precisa permitir conexões com uma interface específica.

sudo ufw allow in on eth2 to any port 3900Ao usar esses comandos, você pode permitir facilmente conexões remotas ao seu sistema por meio do UFW, mantendo sua segurança.

Negar conexões remotas no UFW

Se você notar tráfego suspeito ou indesejado vindo de um endereço IP específico, poderá negar conexões desse endereço usando o UFW. O UFW nega todas as conexões de entrada por padrão, mas você pode criar regras para bloquear conexões de IPs ou intervalos de IP específicos.

Por exemplo, para bloquear conexões de um único endereço IP, você pode usar o seguinte comando:

sudo ufw deny from 203.13.56.121Se um hacker estiver usando vários endereços IP na mesma sub-rede para atacar seu sistema, você poderá bloquear toda a sub-rede especificando o intervalo de IP na notação CIDR:

sudo ufw deny from 203.13.56.121/24Você também pode criar regras para negar acesso a portas específicas para o IP bloqueado ou intervalo de IP. Por exemplo, para bloquear conexões da mesma sub-rede às portas 80 e 443, você pode usar os seguintes comandos:

sudo ufw deny from 203.13.56.121/24 to any port 80

sudo ufw deny from 203.13.56.121/24 to any port 443É importante observar que bloquear conexões de entrada pode ser uma medida de segurança eficaz, mas não é infalível. Os hackers ainda podem usar técnicas como falsificação de IP para disfarçar seu verdadeiro endereço IP. Portanto, é importante implementar múltiplas camadas de segurança e não depender apenas do bloqueio de IP.

Excluir regras do UFW

Excluir regras UFW desnecessárias ou indesejadas é essencial para manter um firewall organizado e eficiente. Você pode excluir regras UFW de duas maneiras diferentes. Primeiramente, para excluir uma regra UFW usando seu número, você precisa listar os números das regras digitando o seguinte comando:

sudo ufw status numberedA saída exibirá uma lista de regras UFW numeradas, permitindo identificar a regra que deseja excluir. Depois de determinar o número da regra que deseja remover, digite o seguinte comando:

sudo ufw delete [rule number]Por exemplo, suponha que você queira excluir a terceira regra do Endereço IP 1.1.1.1. Nesse caso, você precisa encontrar o número da regra executando o comando “sudo ufw status numbered” e digitar o seguinte comando em seu terminal:

sudo ufw delete 3A exclusão de regras que não são mais necessárias ajuda a manter a segurança e a eficiência do seu firewall.

Acesse e visualize registros do UFW

O firewall UFW registra todos os eventos e é essencial revisar esses registros periodicamente para identificar possíveis violações de segurança ou solucionar problemas de rede. Por padrão, o log do UFW é definido como baixo, o que é adequado para a maioria dos sistemas desktop. No entanto, os servidores podem exigir um nível mais alto de registro para capturar mais detalhes.

Você pode ajustar o nível de registro do UFW para baixo, médio ou alto ou desativá-lo totalmente. Para definir o nível de registro do UFW como baixo, use o seguinte comando:

sudo ufw logging lowPara definir o registro do UFW como médio:

sudo ufw logging mediumPara definir o registro do UFW como alto:

sudo ufw logging highA última opção é desabilitar completamente o registro; certifique-se de estar satisfeito com isso e não exigirá verificação de log.

sudo ufw logging offPara visualizar os logs do UFW, você pode encontrá-los no local padrão de /var/log/ufw.log. Usando o comando tail, você pode visualizar logs ativos ou imprimir um número especificado de linhas de log recentes. Por exemplo, para visualizar as últimas 30 linhas do log, use o seguinte comando:

sudo ufw tail /var/log/ufw.log -n 30A revisão dos logs pode ajudá-lo a determinar quais endereços IP estão tentando se conectar ao seu sistema e identificar quaisquer atividades suspeitas ou não autorizadas. Além disso, a revisão dos logs pode ajudá-lo a compreender os padrões de tráfego da rede, otimizar o desempenho da rede e identificar quaisquer problemas que possam surgir.

Teste as regras do UFW

Testar suas regras de firewall UFW antes de aplicá-las para garantir que funcionem conforme o esperado é sempre uma boa ideia. O sinalizador “–dry-run” permite que você veja as alterações que teriam sido feitas sem realmente aplicá-las. Esta é uma opção útil para sistemas altamente críticos para evitar alterações acidentais.

Para usar o sinalizador “–dry-run”, digite o seguinte comando:

sudo ufw --dry-run enablePara desativar o sinalizador “–dry-run”, basta usar o seguinte comando:

sudo ufw --dry-run disableRedefinir regras do UFW

Às vezes, pode ser necessário redefinir o firewall de volta ao estado original, com todas as conexões de entrada bloqueadas e as conexões de saída permitidas. Isso pode ser feito usando o comando “reset”:

sudo ufw resetConfirme a redefinição, digite o seguinte:

sudo ufw statusA saída deve ser:

Status: inactive Assim que a redefinição for concluída, o firewall ficará inativo e você precisará reativá-lo e começar a adicionar novas regras. É importante observar que o comando reset deve ser usado com moderação, pois remove todas as regras existentes e pode deixar seu sistema vulnerável se não for feito corretamente.

Como encontrar todas as portas abertas (verificação de segurança)

A segurança do seu sistema deve ser uma prioridade máxima, e uma forma de garantir isso é verificando regularmente se há portas abertas. O UFW bloqueia todas as conexões de entrada por padrão, mas às vezes as portas podem ser deixadas abertas inadvertidamente ou por motivos legítimos. Nesse caso, saber quais portas estão abertas e por que é fundamental.

Uma maneira de verificar portas abertas é usar o Nmap, uma ferramenta de exploração de rede bem conhecida e confiável. Para instalar o Nmap, primeiro digite o seguinte comando para instalá-lo.

sudo apt install nmapEm seguida, encontre o endereço IP interno do seu sistema digitando:

hostname -IExemplo de saída:

192.168.50.45Com o endereço IP, execute o seguinte comando:

nmap 192.168.50.45O Nmap irá escanear seu sistema e listar todas as portas abertas. Se você encontrar alguma porta aberta sobre a qual não tenha certeza, investigue-a antes de fechá-la ou bloqueá-la, pois isso pode interromper serviços ou bloquear seu acesso ao sistema.

Com base nas informações deste tutorial, você pode criar regras UFW personalizadas para fechar ou restringir portas abertas. O UFW bloqueia todas as conexões de entrada por padrão, portanto, certifique-se de não bloquear o tráfego legítimo antes de implementar as alterações.

Comandos APT de gerenciamento UFW

Remova o firewall UFW

UFW é uma ferramenta valiosa para gerenciar regras de firewall e proteger seu sistema Debian. No entanto, pode haver situações em que seja necessário desativá-lo ou removê-lo.

Se quiser desabilitar o UFW temporariamente, você pode fazer isso digitando o seguinte comando:

sudo ufw disableIsso desligará o firewall, permitindo que todo o tráfego passe pelo sistema.

Por outro lado, se precisar remover completamente o UFW do seu sistema, você pode fazer isso com o seguinte comando:

sudo apt remove ufwNo entanto, é essencial observar que remover completamente o UFW do seu sistema pode deixá-lo vulnerável a ataques externos. A menos que você tenha uma alternativa sólida para gerenciar o firewall do seu sistema ou entenda como usar IPTables, não é aconselhável remover o UFW.

Portanto, antes de remover o UFW, certifique-se de ter uma solução alternativa para manter a segurança do seu sistema e evitar acessos não autorizados.