UFW (Uncomplicated Firewall) ist ein unkompliziertes Tool zum Verwalten von Firewall-Regeln auf Linux-Systemen. Es vereinfacht die Konfiguration einer Firewall und ist daher besonders für neuere Benutzer nützlich, die die herkömmlichen iptables möglicherweise als schwierig empfinden. UFW bietet eine einfache Möglichkeit zum Erstellen und Verwalten von Firewall-Regeln über einfache Befehle und ist somit sowohl zugänglich als auch effektiv.

Zu den technischen Merkmalen von UFW gehören:

- Benutzerfreundlichkeit: Befehle für allgemeine Firewall-Aufgaben werden vereinfacht.

- Vorkonfigurierte Profile: Wird mit Profilen für gängige Dienste geliefert.

- Protokollierung: Ermöglicht die einfache Konfiguration von Protokollen zur Überwachung der Aktivität.

- IPv6-Unterstützung: Vollständige Unterstützung für IPv6.

- Erweiterbar: Kann mit zusätzlichen Regeln für fortgeschrittenere Setups erweitert werden.

Für neue Benutzer ist UFW oft besser als iptables, da es die Komplexität verbirgt und dennoch robuste Sicherheitsfunktionen bietet. Benutzer können Firewall-Regeln schnell einrichten, ohne die detaillierte Syntax und die Vorgänge von iptables verstehen zu müssen, wodurch die Fehlerwahrscheinlichkeit verringert wird.

Dieses Handbuch zeigt Ihnen, wie Sie UFW unter Debian 12, 11 oder 10 installieren und konfigurieren. Es behandelt grundlegende Befehle und Tipps, die Ihnen dabei helfen, Ihre Firewall effektiv zu verwalten.

Installieren Sie UFW (Uncomplicated Firewall) über den APT-Befehl

Wenn Sie mit Debian Linux und dem Befehlsterminal noch nicht vertraut sind, kann es entmutigend sein, zu lernen, wie Sie Ihr System mit einer Firewall sichern. Glücklicherweise können Debian-Benutzer die Sicherheit ihres Systems problemlos mit Uncomplicated Firewall (UFW) verwalten.

Bevor Sie UFW installieren, müssen Sie unbedingt sicherstellen, dass Ihr System auf dem neuesten Stand ist, um Konflikte während der Installation zu vermeiden. Führen Sie den folgenden Befehl aus, um Ihr System zu aktualisieren:

sudo apt update && sudo apt upgradeBeachten Sie, dass Sie Ihr System möglicherweise neu starten müssen, wenn Ihr Linux-Kernel aktualisiert wurde.

Sobald Ihr System aktualisiert ist, können Sie UFW installieren, indem Sie den folgenden Befehl ausführen:

sudo apt install ufwIm Gegensatz zu anderen Debian-basierten Distributionen wie Ubuntu ist UFW in Debian nicht standardmäßig installiert. Daher ist es wichtig, UFW manuell zu installieren.

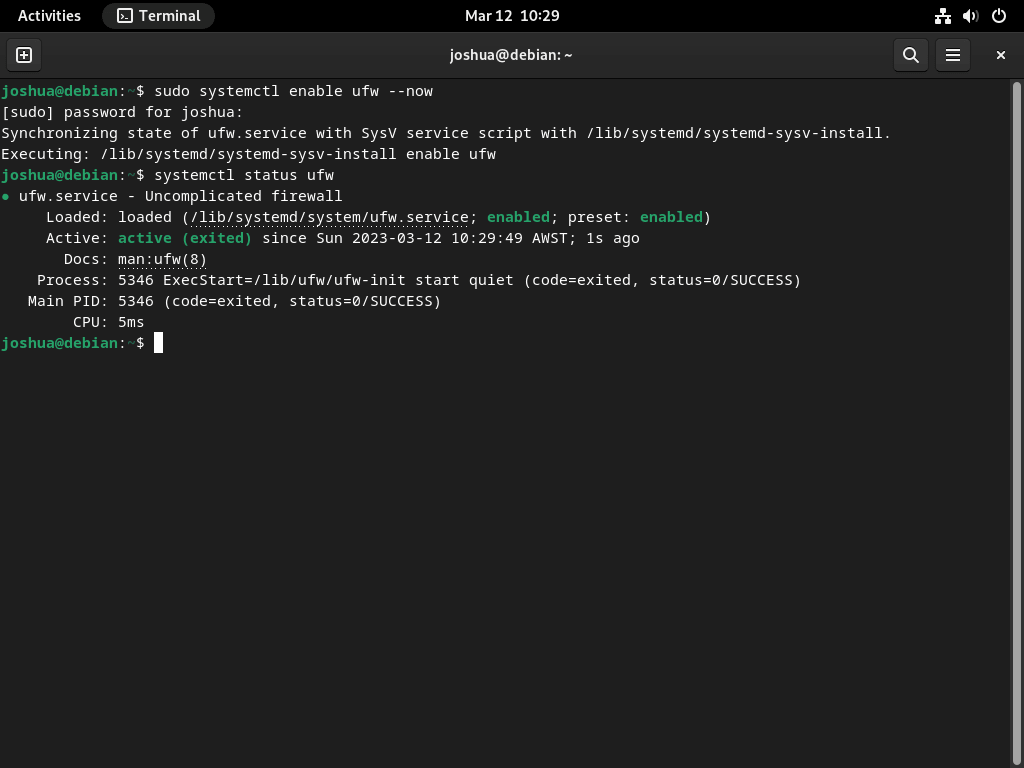

Nach der Installation von UFW müssen Sie den Dienst durch Ausführen des folgenden Befehls aktivieren:

sudo systemctl enable ufw --nowDieser Befehl aktiviert den UFW-Dienst beim Booten und stellt sicher, dass Ihr System nach dem Neustart geschützt bleibt.

Schließlich ist es wichtig, den Status von UFW zu überprüfen, um sicherzustellen, dass es fehlerfrei ausgeführt wird. Sie können den Status des UFW-Dienstes überprüfen, indem Sie den folgenden Befehl ausführen:

systemctl status ufw

Durch Ausführen der obigen Befehle haben Sie UFW erfolgreich installiert und sichergestellt, dass es ordnungsgemäß ausgeführt wird. Im nächsten Schritt untersuchen wir, wie Sie UFW zum Schutz Ihres Systems verwenden können.

UFW-Firewall aktivieren

Nachdem UFW installiert und ausgeführt wurde, wird die Firewall aktiviert. Standardmäßig blockiert UFW den gesamten eingehenden Datenverkehr und lässt den gesamten ausgehenden Datenverkehr zu. Durch die Aktivierung der Firewall wird sichergestellt, dass Ihr System geschützt bleibt, indem unbefugter Zugriff blockiert wird.

Um UFW zu aktivieren, führen Sie den folgenden Befehl aus:

sudo ufw enableNach dem Ausführen des Befehls erhalten Sie eine Bestätigungsmeldung, dass die Firewall aktiv ist und bei jedem Neustart Ihres Systems automatisch gestartet wird. Hier ist eine Beispielausgabe:

Firewall is active and enabled on system startupSobald die Firewall aktiv ist, blockiert sie den gesamten eingehenden Datenverkehr auf Ihrem System und schützt Sie so vor unbefugtem Zugriff. Beachten Sie jedoch, dass dadurch möglicherweise auch legitimer Datenverkehr blockiert wird, z. B. der Zugriff auf Dienste, die Sie benötigen.

UFW-Status prüfen

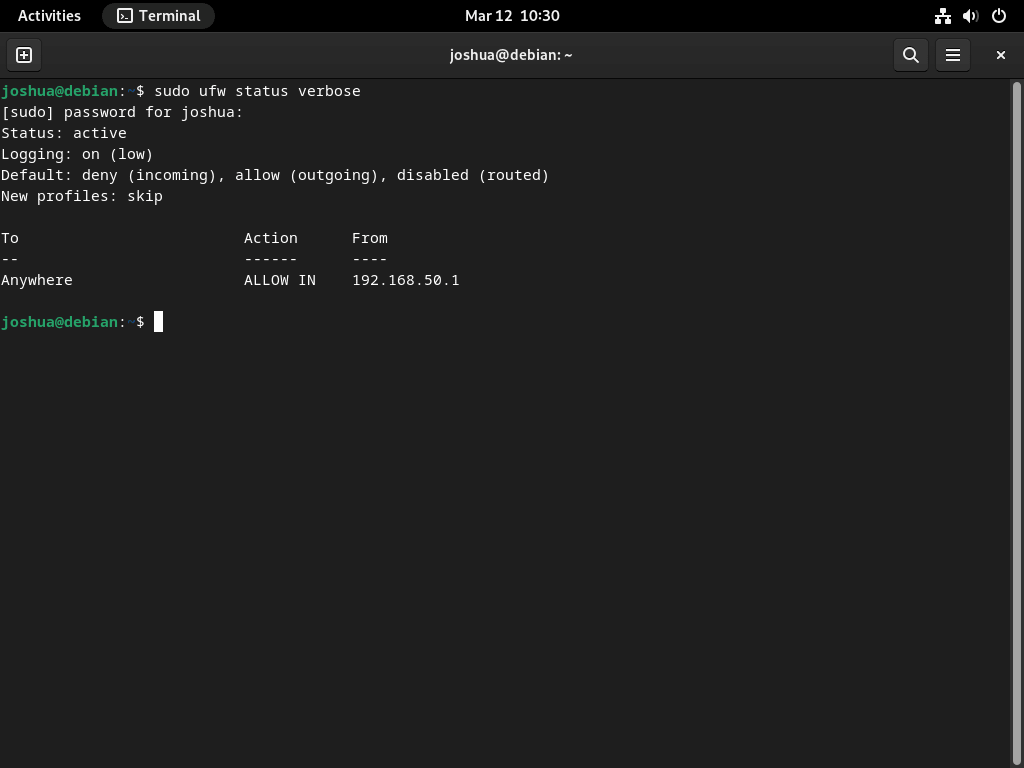

Nach dem Aktivieren der UFW-Firewall ist es wichtig zu überprüfen, ob die Regeln aktiv und richtig konfiguriert sind. Sie können den Status Ihrer Firewall mit dem folgenden Befehl überprüfen:

sudo ufw status verboseWenn Sie diesen Befehl ausführen, wird Ihnen der aktuelle Status der Firewall angezeigt, einschließlich aller aktiven Regeln und der für eingehenden und ausgehenden Datenverkehr festgelegten Standardrichtlinien.

Um eine übersichtlichere Übersicht über Ihre Firewall-Regeln zu erhalten, können Sie stattdessen die Option „nummeriert“ verwenden. Diese Option zeigt Ihre Firewall-Regeln in einer nummerierten Reihenfolge an, was ihre Identifizierung und Verwaltung erleichtert. Verwenden Sie den folgenden Befehl, um Ihre Firewall-Regeln in nummerierter Reihenfolge aufzulisten:

sudo ufw status numberedDie nummerierte Ausgabe zeigt die Regeln übersichtlicher an, sodass sie leichter zu identifizieren und zu verwalten sind. Sie können die Regelnummern verwenden, um bestimmte Regeln mit dem Befehl „Löschen“ zu ändern oder zu löschen.

Zusammenfassend lässt sich sagen, dass die Überprüfung des Status Ihrer Firewall unerlässlich ist, um sicherzustellen, dass Ihr System vor unbefugtem Zugriff geschützt ist. Mit den in diesem Schritt beschriebenen Befehlen können Sie schnell den Status Ihrer UFW-Firewall überprüfen und etwaige Fehlkonfigurationen identifizieren.

UFW-Standardrichtlinien festlegen

Die Standardeinstellung der UFW-Firewall besteht darin, alle eingehenden Verbindungen zu blockieren und alle ausgehenden Verbindungen zuzulassen. Diese Konfiguration ist die sicherste, da sie gewährleistet, dass sich keine unbefugten Benutzer ohne ausdrückliche Erlaubnis mit Ihrem System verbinden können. Um eingehende Verbindungen zuzulassen, müssen Sie bestimmte Regeln erstellen, die Datenverkehr basierend auf IP-Adressen, Programmen, Ports oder einer Kombination dieser Faktoren zulassen.

Um die UFW-Regeln zu ändern, können Sie den folgenden Befehl im Terminal eingeben:

So verweigern Sie alle eingehenden Verbindungen:

sudo ufw default deny incomingSo lassen Sie alle ausgehenden Verbindungen zu:

sudo ufw default allow outgoingStandardmäßig ist UFW bereits mit den Standardregeln aktiviert. Sie können diese Regeln jedoch an Ihre spezifischen Anforderungen anpassen. Wenn Sie beispielsweise alle ausgehenden Verbindungen blockieren und nur bestimmte ausgehende Verbindungen zulassen möchten, können Sie die Regeln mit dem folgenden Befehl entsprechend anpassen:

So blockieren Sie alle ausgehenden Verbindungen:

sudo ufw default deny outgoingBeachten Sie, dass Sie die Standard-Firewall-Richtlinien von UFW in der Datei /etc/default/ufw finden. Diese Datei enthält die Konfigurationseinstellungen für UFW, einschließlich der Standardrichtlinien für eingehenden und ausgehenden Datenverkehr. Indem Sie die Einstellungen in dieser Datei ändern, können Sie die Firewall-Regeln an Ihre spezifischen Sicherheitsanforderungen anpassen.

Zusätzliche UFW-Befehle

Die folgenden Abschnitte behandeln einige der grundlegenden Aspekte von UFW. Standardmäßig profitieren die meisten Desktop-Benutzer davon, eingehende Verbindungen einfach zu blockieren und den gesamten ausgehenden Datenverkehr zuzulassen, was für die meisten Umgebungen geeignet ist. UFW bietet jedoch zusätzliche Konfigurationen, die für Desktops und Server nützlich sind. Nachfolgend werden einige Beispiele dafür gezeigt, was Sie mit UFW tun können.

UFW-Anwendungsprofile anzeigen

Wenn Sie mehr über die über UFW verfügbaren Anwendungsprofile erfahren möchten, können Sie diese durch Ausführen des folgenden Befehls anzeigen:

sudo ufw app listDadurch wird eine Liste aller verfügbaren Anwendungsprofile angezeigt. Beachten Sie, dass die Liste der Anwendungen je nach der auf Ihrem System installierten Software variieren kann.

Eine hilfreiche Funktion von UFW-Anwendungsprofilen besteht darin, weitere Informationen zu einem bestimmten Profil abzurufen. Führen Sie dazu den folgenden Befehl aus:

sudo ufw app info [application]Ersetzen Sie [Anwendung] durch den Namen, über den Sie mehr erfahren möchten. Dieser Befehl liefert eine kurze Beschreibung der Anwendung und der von ihr verwendeten Ports. Dies ist hilfreich, wenn Sie offene Ports untersuchen und versuchen, herauszufinden, zu welcher Anwendung sie gehören.

Aktivieren Sie IPv6 auf UFW

Wenn Ihr Debian-System mit IPv6 konfiguriert ist, müssen Sie sicherstellen, dass UFW so konfiguriert ist, dass es IPv6- und IPv4-Datenverkehr unterstützt. Standardmäßig sollte UFW die Unterstützung für beide IP-Versionen automatisch aktivieren. Es ist jedoch eine gute Idee, dies zu bestätigen.

Öffnen Sie dazu die Standarddatei der UFW-Firewall mit dem folgenden Befehl:

sudo nano /etc/default/ufwSuchen Sie nach dem Öffnen der Datei nach der folgenden Zeile:

IPV6=yesWenn der Wert auf „nein“ eingestellt ist, ändern Sie ihn in „ja“ und speichern Sie die Datei durch Drücken von CTRL+O und dann CTRL+X beenden.

Nachdem Sie Änderungen an der Datei vorgenommen haben, müssen Sie den UFW-Firewall-Dienst neu starten, damit die Änderungen wirksam werden. Führen Sie dazu den folgenden Befehl aus:

sudo systemctl restart ufwDadurch wird der UFW-Firewall-Dienst mit der neuen Konfiguration neu gestartet und die Unterstützung für IPv6-Verkehr aktiviert.

UFW-SSH-Verbindungen zulassen

SSH (Secure Shell) ist für den Fernzugriff auf Linux-Server von entscheidender Bedeutung. Standardmäßig lässt UFW jedoch keine SSH-Verbindungen zu. Dies kann problematisch sein, insbesondere wenn Sie die Firewall aus der Ferne aktiviert haben, da Sie sich dann möglicherweise ausgesperrt fühlen. Um SSH-Verbindungen zuzulassen, müssen Sie diese Schritte ausführen.

Aktivieren Sie zunächst das SSH-Anwendungsprofil, indem Sie den folgenden Befehl eingeben:

sudo ufw allow sshWenn Sie einen anderen benutzerdefinierten Abhörport für SSH-Verbindungen als den Standardport 22 eingerichtet haben, z. B. Port 3541, müssen Sie den Port in der UFW-Firewall öffnen, indem Sie Folgendes eingeben.

sudo ufw allow 3541/tcpMit den folgenden Befehlen können alle SSH-Verbindungen blockiert oder der Port geändert und die alten blockiert werden.

Verwenden Sie den folgenden Befehl, um alle SSH-Verbindungen zu blockieren (stellen Sie sicher, dass lokaler Zugriff möglich ist):

sudo ufw deny ssh/tcpWenn Sie den benutzerdefinierten SSH-Port ändern, öffnen Sie einen neuen Port und schließen Sie den vorhandenen, zum Beispiel:

sudo ufw deny 3541/tcp UFW-Ports aktivieren

UFW kann den Zugriff auf bestimmte Ports für Anwendungen oder Dienste zulassen. In diesem Abschnitt erfahren Sie, wie Sie HTTP-Ports (Port 80) und HTTPS-Ports (Port 443) für einen Webserver öffnen und Portbereiche zulassen.

Um HTTP-Port 80 zuzulassen, können Sie einen der folgenden Befehle verwenden:

Nach Anwendungsprofil zulassen:

sudo ufw allow 'Nginx HTTPNach Dienstnamen zulassen:

sudo ufw allow httpNach Portnummer zulassen:

sudo ufw allow 80/tcpUm HTTPS-Port 443 zuzulassen, können Sie einen der folgenden Befehle verwenden:

Nach Anwendungsprofil zulassen:

sudo ufw allow 'Nginx HTTPS'Nach Dienstnamen zulassen:

sudo ufw allow httpsNach Portnummer zulassen:

sudo ufw allow 443/tcpWenn Sie sowohl HTTP- als auch HTTPS-Ports zulassen möchten, können Sie den folgenden Befehl verwenden:

sudo ufw allow 'Nginx Full'UFW: Zulässige Portbereiche

Sie können einzelne Ports und Portbereiche zulassen. Beim Öffnen eines Portbereichs müssen Sie das Portprotokoll angeben.

Um einen Portbereich mit TCP- und UDP-Protokollen zuzulassen, verwenden Sie die folgenden Befehle:

sudo ufw allow 6500:6800/tcp

sudo ufw allow 6500:6800/udpAlternativ können Sie mit den folgenden Befehlen mehrere Ports auf einmal zulassen:

sudo ufw allow 6500, 6501, 6505, 6509/tcp

sudo ufw allow 6500, 6501, 6505, 6509/udpRemoteverbindungen auf UFW zulassen

Das Aktivieren von Remoteverbindungen auf UFW kann für Netzwerkzwecke von entscheidender Bedeutung sein und lässt sich mit ein paar einfachen Befehlen schnell erledigen. In diesem Abschnitt wird erläutert, wie Sie Remoteverbindungen zu Ihrem System über UFW zulassen.

UFW: Bestimmte IP-Adressen zulassen

Mit dem folgenden Befehl können Sie bestimmten IP-Adressen die Verbindung zu Ihrem System erlauben. Dies ist nützlich, wenn Sie nur bestimmten Systemen die Verbindung zu Ihrem Server erlauben müssen und deren IP-Adressen angeben können.

sudo ufw allow from 192.168.55.131UFW: Bestimmte IP-Adressen auf bestimmten Ports zulassen

Mit dem folgenden Befehl können Sie einer IP erlauben, eine Verbindung zu einem bestimmten Port Ihres Systems herzustellen. Wenn Sie beispielsweise einer IP erlauben müssen, eine Verbindung zu Port 3900 Ihres Systems herzustellen, können Sie diesen Befehl verwenden:

sudo ufw allow from 192.168.55.131 to any port 3900Subnetzverbindungen zu einem angegebenen Port zulassen

Mit dem folgenden Befehl können Sie Verbindungen von einem IP-Bereich in einem Subnetz zu einem bestimmten Port zulassen. Dies ist nützlich, wenn Sie Verbindungen von einem bestimmten IP-Bereich zulassen müssen und das Subnetz angeben können, für das Verbindungen zugelassen werden sollen.

sudo ufw allow from 192.168.1.0/24 to any port 3900Dieser Befehl verbindet alle IP-Adressen von 192.168.1.1 bis 192.168.1.254 mit Port 3900.

Bestimmte Netzwerkschnittstelle zulassen

Wenn Sie Verbindungen zu einer bestimmten Netzwerkschnittstelle zulassen müssen, können Sie den folgenden Befehl verwenden. Dies ist nützlich, wenn Sie über mehrere Netzwerkschnittstellen verfügen und Verbindungen zu einer bestimmten Schnittstelle zulassen müssen.

sudo ufw allow in on eth2 to any port 3900Durch die Verwendung dieser Befehle können Sie problemlos Remoteverbindungen zu Ihrem System über UFW zulassen und gleichzeitig dessen Sicherheit gewährleisten.

Remoteverbindungen auf UFW verweigern

Wenn Sie verdächtigen oder unerwünschten Datenverkehr von einer bestimmten IP-Adresse bemerken, können Sie Verbindungen von dieser Adresse mithilfe von UFW ablehnen. UFW lehnt standardmäßig alle eingehenden Verbindungen ab, Sie können jedoch Regeln erstellen, um Verbindungen von bestimmten IPs oder IP-Bereichen zu blockieren.

Um beispielsweise Verbindungen von einer einzelnen IP-Adresse zu blockieren, können Sie den folgenden Befehl verwenden:

sudo ufw deny from 203.13.56.121Wenn ein Hacker mehrere IP-Adressen innerhalb desselben Subnetzes verwendet, um Ihr System anzugreifen, können Sie das gesamte Subnetz blockieren, indem Sie den IP-Bereich in CIDR-Notation angeben:

sudo ufw deny from 203.13.56.121/24Sie können auch Regeln erstellen, um den Zugriff auf bestimmte Ports für die blockierte IP oder den blockierten IP-Bereich zu verweigern. Um beispielsweise Verbindungen aus demselben Subnetz zu den Ports 80 und 443 zu blockieren, können Sie die folgenden Befehle verwenden:

sudo ufw deny from 203.13.56.121/24 to any port 80

sudo ufw deny from 203.13.56.121/24 to any port 443Es ist wichtig zu beachten, dass das Blockieren eingehender Verbindungen zwar eine wirksame Sicherheitsmaßnahme sein kann, aber nicht narrensicher ist. Hacker können immer noch Techniken wie IP-Spoofing verwenden, um ihre wahre IP-Adresse zu verschleiern. Daher ist es wichtig, mehrere Sicherheitsebenen zu implementieren und sich nicht nur auf das Blockieren von IP-Adressen zu verlassen.

UFW-Regeln löschen

Das Löschen unnötiger oder unerwünschter UFW-Regeln ist für die Aufrechterhaltung einer organisierten und effizienten Firewall unerlässlich. Sie können UFW-Regeln auf zwei verschiedene Arten löschen. Um eine UFW-Regel anhand ihrer Nummer zu löschen, müssen Sie zunächst die Regelnummern auflisten, indem Sie den folgenden Befehl eingeben:

sudo ufw status numberedIn der Ausgabe wird eine Liste nummerierter UFW-Regeln angezeigt, sodass Sie die Regel identifizieren können, die Sie löschen möchten. Wenn Sie die Nummer der Regel ermittelt haben, die Sie entfernen möchten, geben Sie den folgenden Befehl ein:

sudo ufw delete [rule number]Angenommen, Sie möchten die dritte Regel für die IP-Adresse 1.1.1.1 löschen. In diesem Fall müssen Sie die Regelnummer finden, indem Sie den Befehl „sudo ufw status numbered“ ausführen und den folgenden Befehl in Ihr Terminal eingeben:

sudo ufw delete 3Durch das Löschen nicht mehr benötigter Regeln können Sie die Sicherheit und Effizienz Ihrer Firewall aufrechterhalten.

Zugriff und Anzeige von UFW-Protokollen

Die UFW-Firewall protokolliert alle Ereignisse. Es ist wichtig, diese Protokolle regelmäßig zu überprüfen, um mögliche Sicherheitsverletzungen zu erkennen oder Netzwerkprobleme zu beheben. Standardmäßig ist die UFW-Protokollierung auf „niedrig“ eingestellt, was für die meisten Desktopsysteme ausreichend ist. Server erfordern jedoch möglicherweise eine höhere Protokollierungsstufe, um mehr Details zu erfassen.

Sie können die Protokollierungsstufe von UFW auf niedrig, mittel oder hoch einstellen oder sie vollständig deaktivieren. Um die UFW-Protokollierungsstufe auf niedrig einzustellen, verwenden Sie den folgenden Befehl:

sudo ufw logging lowSo stellen Sie die UFW-Protokollierung auf mittel ein:

sudo ufw logging mediumSo stellen Sie die UFW-Protokollierung auf hoch ein:

sudo ufw logging highDie letzte Möglichkeit besteht darin, die Protokollierung vollständig zu deaktivieren. Stellen Sie sicher, dass Sie damit einverstanden sind, und dass keine Protokollprüfung erforderlich ist.

sudo ufw logging offUm UFW-Protokolle anzuzeigen, finden Sie sie am Standardspeicherort /var/log/ufw.log. Mit dem Befehl tail können Sie Live-Protokolle anzeigen oder eine bestimmte Anzahl aktueller Protokollzeilen ausdrucken. Um beispielsweise die letzten 30 Zeilen des Protokolls anzuzeigen, verwenden Sie den folgenden Befehl:

sudo ufw tail /var/log/ufw.log -n 30Durch die Überprüfung der Protokolle können Sie feststellen, welche IP-Adressen versuchen, eine Verbindung zu Ihrem System herzustellen, und verdächtige oder nicht autorisierte Aktivitäten identifizieren. Darüber hinaus können Sie durch die Überprüfung der Protokolle Netzwerkverkehrsmuster verstehen, die Netzwerkleistung optimieren und eventuell auftretende Probleme identifizieren.

Testen Sie die UFW-Regeln

Es ist immer eine gute Idee, Ihre UFW-Firewall-Regeln vor der Anwendung zu testen, um sicherzustellen, dass sie wie vorgesehen funktionieren. Mit dem Flag „–dry-run“ können Sie die Änderungen sehen, die vorgenommen worden wären, ohne sie tatsächlich anzuwenden. Dies ist eine hilfreiche Option für hochkritische Systeme, um versehentliche Änderungen zu verhindern.

Um das Flag „–dry-run“ zu verwenden, geben Sie den folgenden Befehl ein:

sudo ufw --dry-run enableUm das Flag „–dry-run“ zu deaktivieren, verwenden Sie einfach den folgenden Befehl:

sudo ufw --dry-run disableUFW-Regeln zurücksetzen

Manchmal müssen Sie Ihre Firewall auf den ursprünglichen Zustand zurücksetzen, bei dem alle eingehenden Verbindungen blockiert und ausgehende Verbindungen zugelassen werden. Dies können Sie mit dem Befehl „reset“ tun:

sudo ufw resetBestätigen Sie das Zurücksetzen und geben Sie Folgendes ein:

sudo ufw statusDie Ausgabe sollte sein:

Status: inactive Sobald der Reset abgeschlossen ist, ist die Firewall inaktiv. Sie müssen sie erneut aktivieren und neue Regeln hinzufügen. Beachten Sie, dass der Reset-Befehl sparsam verwendet werden sollte, da er alle vorhandenen Regeln entfernt und Ihr System bei falscher Ausführung möglicherweise angreifbar machen kann.

So finden Sie alle offenen Ports (Sicherheitsüberprüfung)

Die Sicherheit Ihres Systems sollte oberste Priorität haben. Eine Möglichkeit, dies sicherzustellen, besteht darin, regelmäßig nach offenen Ports zu suchen. UFW blockiert standardmäßig alle eingehenden Verbindungen, aber manchmal können Ports versehentlich oder aus legitimen Gründen offen gelassen werden. In diesem Fall ist es wichtig zu wissen, welche Ports offen sind und warum.

Eine Möglichkeit, nach offenen Ports zu suchen, ist die Verwendung von Nmap, einem bekannten und bewährten Netzwerk-Erkundungstool. Um Nmap zu installieren, geben Sie zunächst den folgenden Befehl ein.

sudo apt install nmapSuchen Sie als Nächstes die interne IP-Adresse Ihres Systems, indem Sie Folgendes eingeben:

hostname -IBeispielausgabe:

192.168.50.45Führen Sie mit der IP-Adresse den folgenden Befehl aus:

nmap 192.168.50.45Nmap scannt Ihr System und listet alle offenen Ports auf. Wenn Sie offene Ports finden, bei denen Sie sich nicht sicher sind, untersuchen Sie diese, bevor Sie sie schließen oder blockieren, da dies zu Dienstunterbrechungen führen oder Sie aus Ihrem System aussperren kann.

Basierend auf den Informationen in diesem Tutorial können Sie benutzerdefinierte UFW-Regeln erstellen, um offene Ports zu schließen oder einzuschränken. UFW blockiert standardmäßig alle eingehenden Verbindungen. Stellen Sie daher sicher, dass Sie keinen legitimen Datenverkehr blockieren, bevor Sie Änderungen implementieren.

UFW-Management-APT-Befehle

Entfernen Sie die UFW-Firewall

UFW ist ein wertvolles Tool zum Verwalten von Firewall-Regeln und zum Sichern Ihres Debian-Systems. Es kann jedoch Situationen geben, in denen Sie es deaktivieren oder entfernen müssen.

Wenn Sie UFW vorübergehend deaktivieren möchten, können Sie dies tun, indem Sie den folgenden Befehl eingeben:

sudo ufw disableDadurch wird die Firewall deaktiviert und der gesamte Datenverkehr kann das System passieren.

Wenn Sie UFW hingegen vollständig von Ihrem System entfernen müssen, können Sie dies mit dem folgenden Befehl tun:

sudo apt remove ufwBeachten Sie jedoch, dass das vollständige Entfernen von UFW Ihr System anfällig für externe Angriffe machen kann. Sofern Sie nicht über eine zuverlässige Alternative zur Verwaltung der Firewall Ihres Systems verfügen oder wissen, wie man IPTables verwendet, ist es nicht ratsam, UFW zu entfernen.

Stellen Sie daher vor dem Entfernen von UFW sicher, dass Sie über eine alternative Lösung verfügen, um die Sicherheit Ihres Systems aufrechtzuerhalten und unbefugten Zugriff zu verhindern.