UFW (Uncomplicated Firewall) is een eenvoudige tool voor het beheren van firewallregels op Linux-systemen. Het vereenvoudigt het configuratieproces van een firewall, waardoor het vooral handig is voor nieuwere gebruikers die de traditionele iptables misschien een uitdaging vinden. UFW biedt een eenvoudige manier om firewallregels te maken en te beheren via eenvoudige opdrachten, waardoor het zowel toegankelijk als effectief wordt.

Technische kenmerken van UFW zijn onder meer:

- Makkelijk te gebruiken: Commando's zijn vereenvoudigd voor algemene firewalltaken.

- Vooraf geconfigureerde profielen: Wordt geleverd met profielen voor algemene services.

- Loggen: Maakt eenvoudige configuratie van logboeken mogelijk om de activiteit te controleren.

- IPv6-ondersteuning: Ondersteunt volledig IPv6.

- Uitbreidbaar: Kan worden uitgebreid met aanvullende regels voor geavanceerdere instellingen.

Voor nieuwe gebruikers is UFW vaak beter dan iptables omdat het de complexiteit verbergt en toch robuuste beveiligingsfuncties biedt. Hiermee kunnen gebruikers snel firewallregels instellen zonder de gedetailleerde syntaxis en werking van iptables te hoeven begrijpen, waardoor de kans op fouten wordt verkleind.

Deze handleiding laat u zien hoe u UFW op Debian 12, 11 of 10 installeert en configureert, en behandelt basisopdrachten en tips om u te helpen uw firewall effectief te beheren.

Installeer UFW (ongecompliceerde firewall) via APT Command

Als u nog niet bekend bent met Debian Linux en de opdrachtterminal, kan het lastig zijn om uw systeem te beveiligen met een firewall. Gelukkig kunnen Debian-gebruikers eenvoudig Uncomplicated Firewall (UFW) gebruiken om de beveiliging van hun systeem te beheren.

Voordat u UFW installeert, is het essentieel om ervoor te zorgen dat uw systeem up-to-date is om eventuele conflicten tijdens de installatie te voorkomen. Voer de volgende opdracht uit om uw systeem bij te werken:

sudo apt update && sudo apt upgradeHoud er rekening mee dat als uw Linux-kernel is bijgewerkt, u mogelijk uw systeem opnieuw moet opstarten.

Zodra uw systeem is bijgewerkt, kunt u UFW installeren door de volgende opdracht uit te voeren:

sudo apt install ufwIn tegenstelling tot andere op Debian gebaseerde distributies zoals Ubuntu, wordt UFW niet standaard geïnstalleerd in Debian. Daarom is het cruciaal om UFW handmatig te installeren.

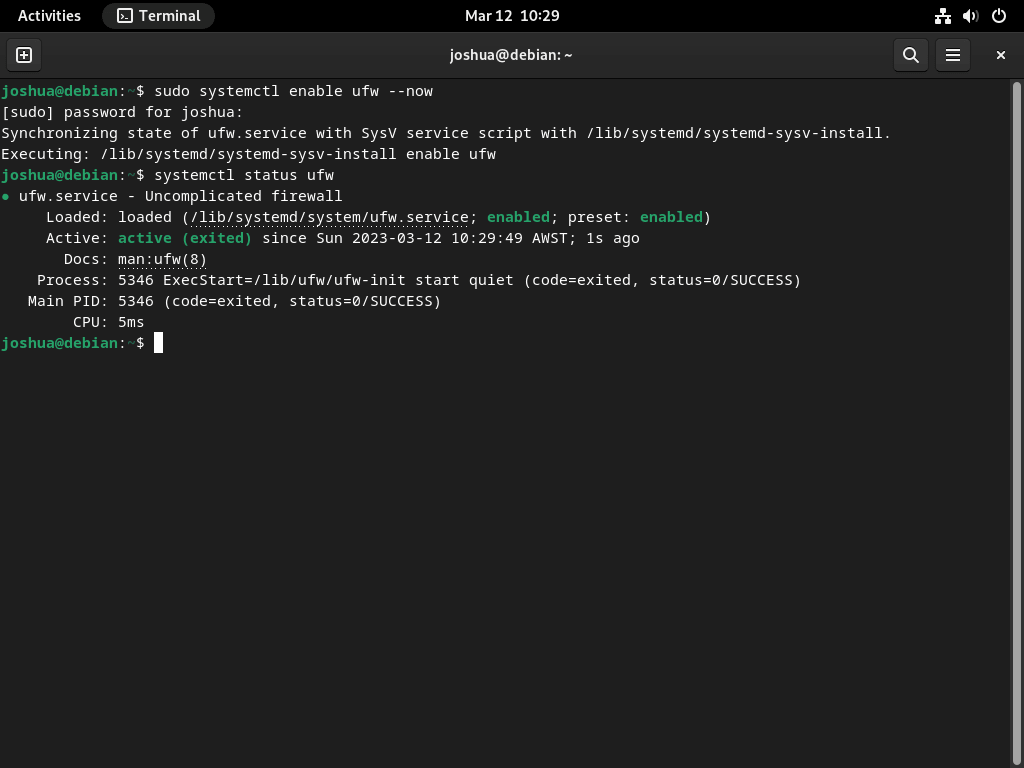

Na het installeren van UFW moet u de service inschakelen door de volgende opdracht uit te voeren:

sudo systemctl enable ufw --nowMet deze opdracht wordt de UFW-service ingeschakeld tijdens het opstarten, zodat uw systeem beschermd blijft na het opnieuw opstarten.

Ten slotte is het essentieel om de status van UFW te verifiëren om er zeker van te zijn dat deze zonder fouten werkt. U kunt de status van de UFW-service controleren door de volgende opdracht uit te voeren:

systemctl status ufw

Als u de bovenstaande opdrachten uitvoert, heeft u UFW met succes geïnstalleerd en bent u ervan verzekerd dat het correct werkt. In de volgende stap onderzoeken we het gebruik van UFW om uw systeem te beschermen.

Schakel UFW-firewall in

Nu UFW is geïnstalleerd en actief is, wordt de firewall ingeschakeld. Standaard blokkeert UFW al het binnenkomende verkeer en staat al het uitgaande verkeer toe. Als u de firewall inschakelt, zorgt u ervoor dat uw systeem beschermd blijft door ongeautoriseerde toegang te blokkeren.

Om UFW in te schakelen, voert u de volgende opdracht uit:

sudo ufw enableNadat u de opdracht hebt uitgevoerd, ontvangt u een bevestigingsbericht dat de firewall actief is en automatisch wordt gestart wanneer u uw systeem opnieuw opstart. Hier is een voorbeelduitvoer:

Firewall is active and enabled on system startupZodra de firewall actief is, blokkeert deze al het binnenkomende verkeer naar uw systeem en beschermt u tegen ongeoorloofde toegang. Het is echter de moeite waard om op te merken dat dit ook legitiem verkeer kan verhinderen, zoals toegang tot services die u nodig heeft.

Controleer de UFW-status

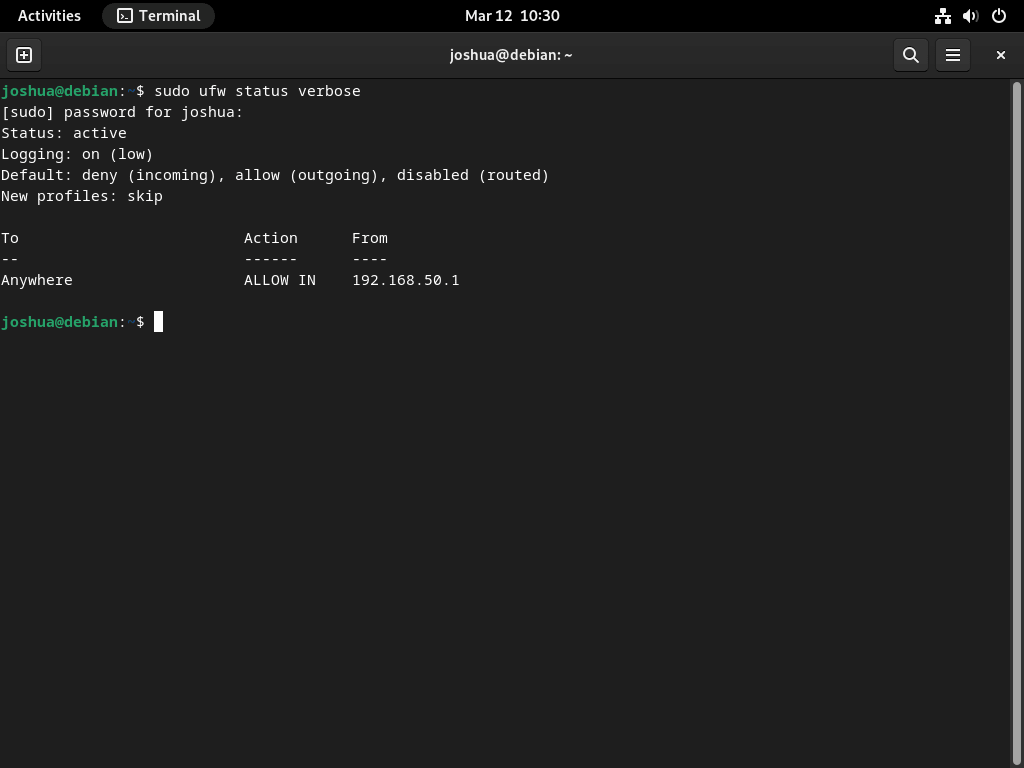

Na het inschakelen van de UFW-firewall is het van cruciaal belang om te controleren of de regels actief en correct zijn geconfigureerd. U kunt de status van uw firewall controleren met behulp van de volgende opdracht:

sudo ufw status verboseAls u deze opdracht uitvoert, wordt de huidige status van de firewall weergegeven, inclusief eventuele actieve regels en het standaardbeleid dat is ingesteld voor inkomend en uitgaand verkeer.

Om een beknopter beeld te krijgen van uw firewallregels, kunt u in plaats daarvan de “genummerde” optie gebruiken. Deze optie toont uw firewallregels in een genummerde volgorde, waardoor u ze gemakkelijker kunt identificeren en beheren. Gebruik de volgende opdracht om uw firewallregels in genummerde volgorde weer te geven:

sudo ufw status numberedDe genummerde uitvoer geeft de regels op een meer georganiseerde manier weer, waardoor het gemakkelijker wordt om ze te identificeren en te beheren. U kunt de regelnummers gebruiken om specifieke regels te wijzigen of te verwijderen met behulp van de opdracht “verwijderen”.

Kortom, het verifiëren van de status van uw firewall is essentieel om ervoor te zorgen dat uw systeem beschermd is tegen ongeautoriseerde toegang. Met behulp van de opdrachten die in deze stap worden beschreven, kunt u snel de status van uw UFW-firewall controleren en eventuele verkeerde configuraties identificeren.

Stel het UFW-standaardbeleid in

De standaardinstelling van de UFW-firewall is om alle inkomende verbindingen te blokkeren en alle uitgaande verbindingen toe te staan. Deze configuratie is het veiligst omdat deze ervoor zorgt dat ongeautoriseerde gebruikers geen verbinding kunnen maken met uw systeem zonder expliciete toestemming. Om inkomende verbindingen toe te staan, moet u specifieke regels maken die verkeer toestaan op basis van IP-adressen, programma's, poorten of een combinatie van deze factoren.

Om de UFW-regels te wijzigen, kunt u de volgende opdracht in de terminal invoeren:

Om alle inkomende verbindingen te weigeren:

sudo ufw default deny incomingOm alle uitgaande verbindingen toe te staan:

sudo ufw default allow outgoingStandaard is UFW al ingeschakeld met de standaardregels. U kunt deze regels echter aanpassen aan uw specifieke behoeften. Als u bijvoorbeeld alle uitgaande verbindingen wilt blokkeren en alleen specifieke uitgaande verbindingen wilt toestaan, kunt u het volgende commando gebruiken om de regels dienovereenkomstig aan te passen:

Om alle uitgaande verbindingen te blokkeren:

sudo ufw default deny outgoingHet is vermeldenswaard dat als u het standaard UFW-firewallbeleid moet vinden, u dit kunt vinden in het bestand /etc/default/ufw. Dit bestand bevat de configuratie-instellingen voor UFW, inclusief het standaardbeleid voor inkomend en uitgaand verkeer. Door de instellingen in dit bestand te wijzigen, kunt u de firewallregels aanpassen aan uw specifieke beveiligingsbehoeften.

Aanvullende UFW-opdrachten

In de volgende secties worden enkele fundamentele aspecten van UFW behandeld. Standaard zullen de meeste desktopgebruikers profiteren van het simpelweg blokkeren van inkomende verbindingen en het toestaan van al het uitgaande verkeer, wat geschikt is voor de meeste omgevingen. UFW biedt echter aanvullende configuraties die handig zijn voor desktops en servers. Hieronder vindt u enkele voorbeelden van wat u met UFW kunt doen.

Bekijk UFW-applicatieprofielen

Als u meer wilt weten over de applicatieprofielen die beschikbaar zijn via UFW, kunt u deze bekijken door de volgende opdracht uit te voeren:

sudo ufw app listHierdoor wordt een lijst met alle beschikbare applicatieprofielen weergegeven. Het is belangrijk om te onthouden dat de lijst met applicaties kan variëren, afhankelijk van de software die u op uw systeem hebt geïnstalleerd.

Een handige functie van UFW-applicatieprofielen is het verkrijgen van meer informatie over een specifiek profiel. Om dit te doen, voert u de volgende opdracht uit:

sudo ufw app info [application]Vervang [applicatie] door de naam waarover u meer wilt weten. Deze opdracht geeft een korte beschrijving van de toepassing en de poorten die deze gebruikt. Dit is handig bij het onderzoeken van open poorten en bij het bepalen tot welke toepassing deze behoren.

Schakel IPv6 in op UFW

Als uw Debian-systeem is geconfigureerd met IPv6, moet u ervoor zorgen dat UFW is geconfigureerd om IPv6- en IPv4-verkeer te ondersteunen. Standaard zou UFW automatisch ondersteuning voor beide versies van IP moeten inschakelen; Het is echter een goed idee om dit te bevestigen.

Open hiervoor het standaard UFW-firewallbestand met de volgende opdracht:

sudo nano /etc/default/ufwZodra het bestand is geopend, zoekt u de volgende regel:

IPV6=yesAls de waarde is ingesteld op 'nee', wijzigt u deze in 'ja' en slaat u het bestand op door op te drukken CTRL+O en dan CTRL+X verlaten.

Nadat u wijzigingen in het bestand hebt aangebracht, moet u de UFW-firewallservice opnieuw opstarten om de wijzigingen door te voeren. Om dit te doen, voert u de volgende opdracht uit:

sudo systemctl restart ufwHierdoor wordt de UFW-firewallservice opnieuw gestart met de nieuwe configuratie, waardoor ondersteuning voor IPv6-verkeer mogelijk wordt.

Sta UFW SSH-verbindingen toe

SSH (Secure Shell) is cruciaal voor externe toegang tot Linux-servers. Standaard staat UFW echter geen SSH-verbindingen toe. Dit kan problematisch zijn, vooral als u de firewall op afstand hebt ingeschakeld, omdat u dan mogelijk buitengesloten raakt. Om SSH-verbindingen toe te staan, moet u deze stappen volgen.

Schakel eerst het SSH-applicatieprofiel in door de volgende opdracht te typen:

sudo ufw allow sshAls u een aangepaste luisterpoort voor SSH-verbindingen hebt ingesteld, anders dan de standaardpoort 22, bijvoorbeeld poort 3541, moet u de poort op de UFW-firewall openen door het volgende te typen.

sudo ufw allow 3541/tcpDe volgende opdrachten kunnen worden gebruikt om alle SSH-verbindingen te blokkeren of om de poort te wijzigen en de oude te blokkeren.

Gebruik het volgende commando om alle SSH-verbindingen te blokkeren (zorg ervoor dat lokale toegang mogelijk is):

sudo ufw deny ssh/tcpAls u de aangepaste SSH-poort wijzigt, opent u een nieuwe poort en sluit u de bestaande, bijvoorbeeld:

sudo ufw deny 3541/tcp Schakel UFW-poorten in

UFW kan toegang verlenen tot specifieke poorten voor applicaties of services. In deze sectie wordt beschreven hoe u HTTP- (poort 80) en HTTPS-poorten (poort 443) kunt openen voor een webserver en hoe u poortbereiken kunt toestaan.

Om HTTP-poort 80 toe te staan, kunt u een van de volgende opdrachten gebruiken:

Toestaan per applicatieprofiel:

sudo ufw allow 'Nginx HTTPToestaan op servicenaam:

sudo ufw allow httpToestaan op poortnummer:

sudo ufw allow 80/tcpOm HTTPS-poort 443 toe te staan, kunt u een van de volgende opdrachten gebruiken:

Toestaan per applicatieprofiel:

sudo ufw allow 'Nginx HTTPS'Toestaan op servicenaam:

sudo ufw allow httpsToestaan op poortnummer:

sudo ufw allow 443/tcpAls u zowel HTTP- als HTTPS-poorten wilt toestaan, kunt u de volgende opdracht gebruiken:

sudo ufw allow 'Nginx Full'UFW Poortbereiken toestaan

U kunt afzonderlijke poorten en poortbereiken toestaan. Wanneer u een poortbereik opent, moet u het poortprotocol identificeren.

Om een poortbereik met TCP- en UDP-protocollen toe te staan, gebruikt u de volgende opdrachten:

sudo ufw allow 6500:6800/tcp

sudo ufw allow 6500:6800/udpAls alternatief kunt u meerdere poorten in één keer toestaan met behulp van de volgende opdrachten:

sudo ufw allow 6500, 6501, 6505, 6509/tcp

sudo ufw allow 6500, 6501, 6505, 6509/udpSta externe verbindingen toe op UFW

Het inschakelen van externe verbindingen op UFW kan van cruciaal belang zijn voor netwerkdoeleinden, en het kan snel worden gedaan met een paar eenvoudige opdrachten. In dit gedeelte wordt uitgelegd hoe u externe verbindingen met uw systeem via UFW kunt toestaan.

UFW Specifieke IP-adressen toestaan

U kunt de volgende opdracht gebruiken om specifieke IP-adressen verbinding te laten maken met uw systeem. Dit is handig als u alleen specifieke systemen toestemming wilt geven verbinding te maken met uw server en u hun IP-adressen kunt opgeven.

sudo ufw allow from 192.168.55.131UFW Sta specifieke IP-adressen toe op een specifieke poort

U kunt de volgende opdracht gebruiken om een IP-adres verbinding te laten maken met een specifieke poort op uw systeem. Als u bijvoorbeeld wilt toestaan dat een IP verbinding maakt met poort 3900 van uw systeem, kunt u deze opdracht gebruiken:

sudo ufw allow from 192.168.55.131 to any port 3900Sta subnetverbindingen met een opgegeven poort toe

U kunt de volgende opdracht gebruiken om verbindingen van een reeks IP-adressen in een subnet naar een specifieke poort toe te staan. Dit is handig wanneer u verbindingen vanaf een specifiek bereik aan IP's moet toestaan, en u het subnet kunt opgeven om verbindingen toe te staan.

sudo ufw allow from 192.168.1.0/24 to any port 3900Met deze opdracht worden alle IP-adressen van 192.168.1.1 tot 192.168.1.254 met poort 3900 verbonden.

Specifieke netwerkinterface toestaan

Als u verbindingen met een specifieke netwerkinterface moet toestaan, kunt u de volgende opdracht gebruiken. Dit is handig als u meerdere netwerkinterfaces heeft en verbindingen met een specifieke interface moet toestaan.

sudo ufw allow in on eth2 to any port 3900Door deze opdrachten te gebruiken, kunt u via UFW eenvoudig externe verbindingen met uw systeem toestaan, terwijl de veiligheid ervan behouden blijft.

Externe verbindingen weigeren op UFW

Als u verdacht of ongewenst verkeer heeft opgemerkt dat afkomstig is van een bepaald IP-adres, kunt u verbindingen vanaf dat adres weigeren met behulp van UFW. UFW weigert standaard alle inkomende verbindingen, maar u kunt regels maken om verbindingen van specifieke IP's of IP-bereiken te blokkeren.

Om bijvoorbeeld verbindingen vanaf één IP-adres te blokkeren, kunt u de volgende opdracht gebruiken:

sudo ufw deny from 203.13.56.121Als een hacker meerdere IP-adressen binnen hetzelfde subnet gebruikt om uw systeem aan te vallen, kunt u het volledige subnet blokkeren door het IP-bereik in CIDR-notatie op te geven:

sudo ufw deny from 203.13.56.121/24U kunt ook regels maken om de toegang tot specifieke poorten voor het geblokkeerde IP-adres of IP-bereik te weigeren. Om bijvoorbeeld verbindingen van hetzelfde subnet naar poort 80 en 443 te blokkeren, kunt u de volgende opdrachten gebruiken:

sudo ufw deny from 203.13.56.121/24 to any port 80

sudo ufw deny from 203.13.56.121/24 to any port 443Het is belangrijk op te merken dat het blokkeren van inkomende verbindingen een effectieve beveiligingsmaatregel kan zijn, maar niet onfeilbaar. Hackers kunnen nog steeds technieken zoals IP-spoofing gebruiken om hun ware IP-adres te verbergen. Daarom is het belangrijk om meerdere beveiligingslagen te implementeren en niet uitsluitend te vertrouwen op IP-blokkering.

UFW-regels verwijderen

Het verwijderen van onnodige of ongewenste UFW-regels is essentieel voor het onderhouden van een georganiseerde en efficiënte firewall. U kunt UFW-regels op twee verschillende manieren verwijderen. Als u een UFW-regel met behulp van het nummer wilt verwijderen, moet u eerst de regelnummers vermelden door de volgende opdracht te typen:

sudo ufw status numberedDe uitvoer toont een lijst met genummerde UFW-regels, zodat u de regel kunt identificeren die u wilt verwijderen. Nadat u het nummer heeft bepaald van de regel die u wilt verwijderen, typt u de volgende opdracht:

sudo ufw delete [rule number]Stel dat u bijvoorbeeld de derde regel voor IP-adres 1.1.1.1 wilt verwijderen. In dat geval moet u het regelnummer vinden door de opdracht “sudo ufw status numbered” uit te voeren en de volgende opdracht in uw terminal te typen:

sudo ufw delete 3Het verwijderen van regels die niet langer nodig zijn, helpt de veiligheid en efficiëntie van uw firewall te behouden.

UFW-logboeken openen en bekijken

De UFW-firewall registreert alle gebeurtenissen en het is essentieel om deze logboeken periodiek te bekijken om potentiële beveiligingsinbreuken te identificeren of netwerkproblemen op te lossen. Standaard is UFW-logboekregistratie ingesteld op laag, wat voldoende is voor de meeste desktopsystemen. Het is echter mogelijk dat servers een hoger logniveau nodig hebben om meer details vast te leggen.

U kunt het logniveau van UFW aanpassen naar laag, gemiddeld of hoog of volledig uitschakelen. Gebruik de volgende opdracht om het UFW-logniveau op laag in te stellen:

sudo ufw logging lowOm UFW-logboekregistratie op medium in te stellen:

sudo ufw logging mediumOm UFW-logboekregistratie op hoog in te stellen:

sudo ufw logging highDe laatste optie is om het loggen helemaal uit te schakelen; Zorg ervoor dat u hier tevreden mee bent, en er is geen logcontrole vereist.

sudo ufw logging offOm UFW-logboeken te bekijken, kunt u deze vinden op de standaardlocatie /var/log/ufw.log. Met behulp van de opdracht tail kunt u live logs bekijken of een opgegeven aantal recente logregels afdrukken. Om bijvoorbeeld de laatste 30 regels van het logboek te bekijken, gebruikt u de volgende opdracht:

sudo ufw tail /var/log/ufw.log -n 30Door de logboeken te bekijken, kunt u bepalen welke IP-adressen proberen verbinding te maken met uw systeem en eventuele verdachte of ongeautoriseerde activiteiten identificeren. Bovendien kan het bekijken van de logboeken u helpen de patronen van netwerkverkeer te begrijpen, de netwerkprestaties te optimaliseren en eventuele problemen te identificeren.

Test UFW-regels

Het is altijd een goed idee om uw UFW-firewallregels te testen voordat u ze toepast, om er zeker van te zijn dat ze werken zoals bedoeld. Met de “–dry-run”-vlag kunt u de wijzigingen zien die zouden zijn aangebracht zonder ze daadwerkelijk toe te passen. Dit is een nuttige optie voor zeer kritieke systemen om onbedoelde wijzigingen te voorkomen.

Om de vlag “–dry-run” te gebruiken, typt u de volgende opdracht:

sudo ufw --dry-run enableOm de “–dry-run”-vlag uit te schakelen, gebruikt u eenvoudigweg de volgende opdracht:

sudo ufw --dry-run disableReset UFW-regels

Soms moet u mogelijk uw firewall terugzetten naar de oorspronkelijke staat, waarbij alle inkomende verbindingen geblokkeerd en uitgaande verbindingen toegestaan zijn. Dit kan gedaan worden met behulp van het commando “reset”:

sudo ufw resetReset bevestigen, voer het volgende in:

sudo ufw statusDe uitvoer zou moeten zijn:

Status: inactive Zodra de reset is voltooid, is de firewall inactief en moet u deze opnieuw inschakelen en nieuwe regels toevoegen. Het is belangrijk op te merken dat het reset-commando spaarzaam moet worden gebruikt, omdat het alle bestaande regels verwijdert en uw systeem mogelijk kwetsbaar kan maken als het niet correct wordt uitgevoerd.

Hoe u alle open poorten kunt vinden (veiligheidscontrole)

De veiligheid van uw systeem moet een topprioriteit zijn, en een manier om dit te garanderen is door regelmatig te controleren op open poorten. UFW blokkeert standaard alle inkomende verbindingen, maar soms kunnen poorten onbedoeld of om legitieme redenen open blijven. In dit geval is het essentieel om te weten welke poorten open zijn en waarom.

Eén manier om te controleren of er open poorten zijn, is door Nmap te gebruiken, een bekende en vertrouwde tool voor netwerkverkenning. Om Nmap te installeren, typt u eerst de volgende opdracht om het te installeren.

sudo apt install nmapZoek vervolgens het interne IP-adres van uw systeem door het volgende te typen:

hostname -IVoorbeelduitvoer:

192.168.50.45Voer met het IP-adres de volgende opdracht uit:

nmap 192.168.50.45Nmap scant uw systeem en vermeldt alle open poorten. Als u open poorten tegenkomt waar u niet zeker van bent, onderzoek deze dan voordat u ze sluit of blokkeert, omdat hierdoor services kunnen worden verbroken of u buiten uw systeem kunt worden buitengesloten.

Op basis van de informatie in deze zelfstudie kunt u aangepaste UFW-regels maken om open poorten te sluiten of te beperken. UFW blokkeert standaard alle inkomende verbindingen, dus zorg ervoor dat u geen legitiem verkeer blokkeert voordat u wijzigingen doorvoert.

UFW-beheer APT-opdrachten

Verwijder de UFW-firewall

UFW is een waardevol hulpmiddel voor het beheren van firewallregels en het beveiligen van uw Debian-systeem. Er kunnen zich echter situaties voordoen waarin u deze moet uitschakelen of verwijderen.

Als u UFW tijdelijk wilt uitschakelen, kunt u dit doen door de volgende opdracht te typen:

sudo ufw disableHierdoor wordt de firewall uitgeschakeld, zodat al het verkeer door het systeem kan gaan.

Aan de andere kant, als u UFW helemaal van uw systeem wilt verwijderen, kunt u dit doen met de volgende opdracht:

sudo apt remove ufwHet is echter essentieel om te weten dat het volledig verwijderen van UFW van uw systeem het kwetsbaar kan maken voor aanvallen van buitenaf. Tenzij u een solide alternatief heeft om de firewall van uw systeem te beheren of begrijpt hoe u IPTables moet gebruiken, is het niet raadzaam om UFW te verwijderen.

Zorg er daarom voor dat u, voordat u UFW verwijdert, over een alternatieve oplossing beschikt om de beveiliging van uw systeem te behouden en ongeautoriseerde toegang te voorkomen.