UFW (Okomplicerad brandvägg) är ett enkelt verktyg för att hantera brandväggsregler på Linux-system. Det förenklar processen att konfigurera en brandvägg, vilket gör den särskilt användbar för nyare användare som kan tycka att de traditionella iptables är utmanande. UFW tillhandahåller ett enkelt sätt att skapa och hantera brandväggsregler genom enkla kommandon, vilket gör det både tillgängligt och effektivt.

Tekniska egenskaper hos UFW inkluderar:

- Enkel användning: Kommandon är förenklade för vanliga brandväggsuppgifter.

- Förkonfigurerade profiler: Kommer med profiler för vanliga tjänster.

- Skogsavverkning: Tillåter enkel konfiguration av loggar för att övervaka aktivitet.

- IPv6-stöd: Stöder fullt ut IPv6.

- Utdragbar: Kan utökas med ytterligare regler för mer avancerade inställningar.

För nya användare är UFW ofta bättre än iptables eftersom det döljer komplexiteten samtidigt som det erbjuder robusta säkerhetsfunktioner. Det låter användare snabbt ställa in brandväggsregler utan att behöva förstå den detaljerade syntaxen och funktionerna för iptables, vilket minskar risken för fel.

Den här guiden kommer att visa dig hur du installerar och konfigurerar UFW på Debian 12, 11 eller 10, med grundläggande kommandon och tips som hjälper dig att hantera din brandvägg effektivt.

Installera UFW (Okomplicerad brandvägg) via APT Command

Om du är ny på Debian Linux och kommandoterminalen kan det vara skrämmande att lära dig säkra ditt system med en brandvägg. Lyckligtvis kan Debiananvändare enkelt använda Uncomplicated Firewall (UFW) för att hantera sina systems säkerhet.

Innan du installerar UFW är det viktigt att se till att ditt system är uppdaterat för att undvika konflikter under installationen. Kör följande kommando för att uppdatera ditt system:

sudo apt update && sudo apt upgradeObservera att om din Linux-kärna uppdaterades kan du behöva starta om ditt system.

När ditt system har uppdaterats kan du installera UFW genom att köra följande kommando:

sudo apt install ufwTill skillnad från andra Debian-baserade distributioner som Ubuntu, är UFW inte installerat som standard i Debian. Därför är det viktigt att installera UFW manuellt.

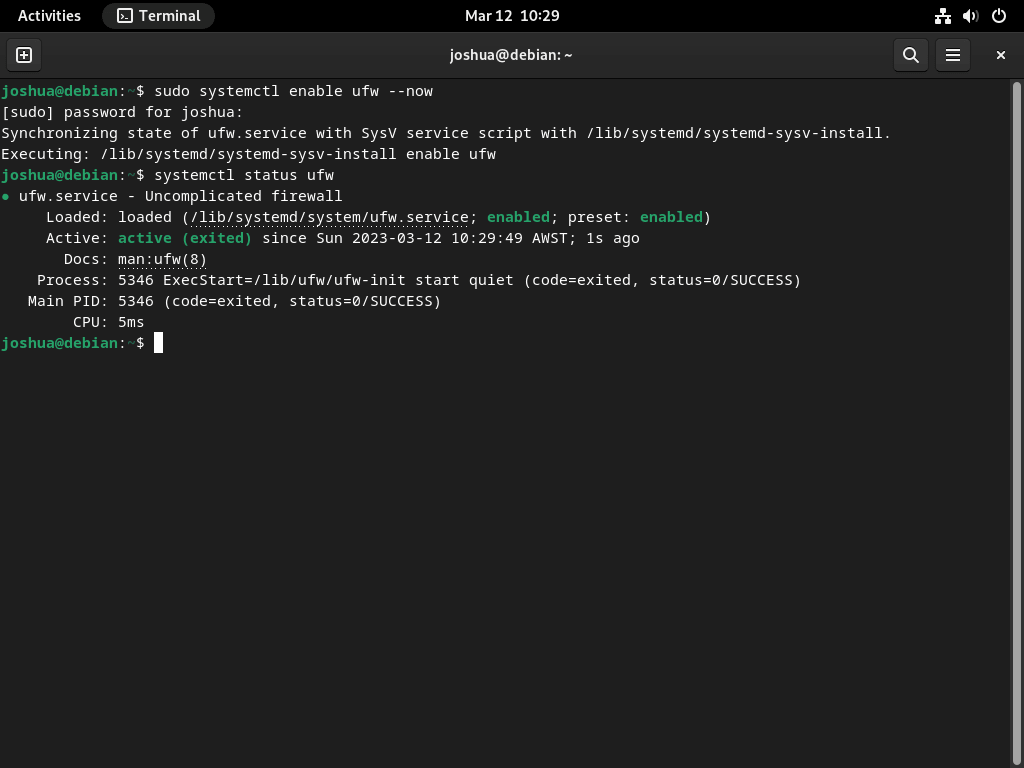

Efter installation av UFW måste du aktivera tjänsten genom att köra följande kommando:

sudo systemctl enable ufw --nowDetta kommando kommer att aktivera UFW-tjänsten vid uppstart, vilket säkerställer att ditt system förblir skyddat efter omstart.

Slutligen är det viktigt att verifiera statusen för UFW för att säkerställa att den körs utan fel. Du kan kontrollera statusen för UFW-tjänsten genom att köra följande kommando:

systemctl status ufw

Genom att köra kommandona ovan har du framgångsrikt installerat UFW och säkerställt att det körs korrekt. I nästa steg kommer vi att utforska hur du använder UFW för att skydda ditt system.

Aktivera UFW-brandväggen

Nu när UFW är installerat och körs kommer brandväggen att aktiveras. Som standard blockerar UFW all inkommande trafik och tillåter all utgående trafik. Aktivering av brandväggen säkerställer att ditt system förblir skyddat genom att blockera obehörig åtkomst.

För att aktivera UFW, kör följande kommando:

sudo ufw enableNär du har kört kommandot får du ett bekräftelsemeddelande om att brandväggen är aktiv och startar automatiskt när du startar om ditt system. Här är ett exempel på utdata:

Firewall is active and enabled on system startupNär brandväggen är aktiv kommer den att blockera all inkommande trafik till ditt system, vilket skyddar dig från obehörig åtkomst. Det är dock värt att notera att detta också kan förhindra viss legitim trafik, till exempel tillgång till tjänster som du behöver.

Kontrollera UFW-status

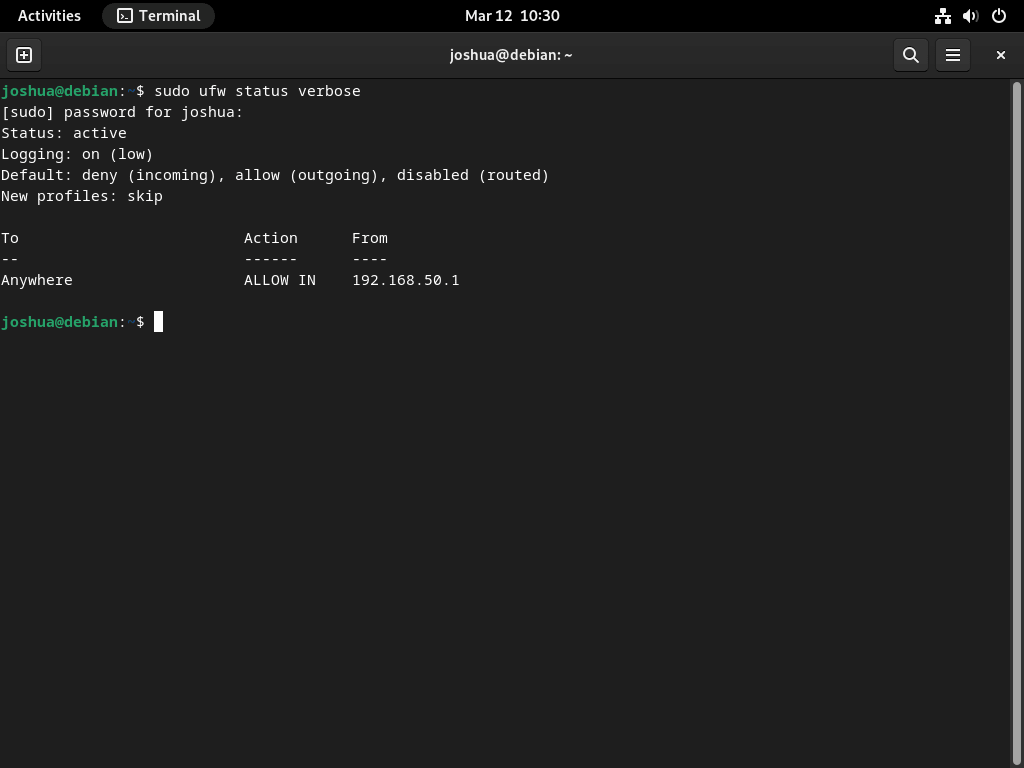

Efter att ha aktiverat UFW-brandväggen är det avgörande att verifiera att reglerna är aktiva och korrekt konfigurerade. Du kan kontrollera statusen för din brandvägg med följande kommando:

sudo ufw status verboseGenom att köra det här kommandot visas den aktuella statusen för brandväggen, inklusive alla aktiva regler och standardpolicyerna för inkommande och utgående trafik.

För att få en mer kortfattad bild av dina brandväggsregler kan du istället använda alternativet "numrerade". Det här alternativet visar dina brandväggsregler i en numrerad sekvens, vilket gör det lättare att identifiera och hantera dem. Använd följande kommando för att lista dina brandväggsregler i numrerad ordning:

sudo ufw status numberedDen numrerade utdata visar reglerna på ett mer organiserat sätt, vilket gör det lättare att identifiera och hantera dem. Du kan använda regelnumren för att ändra eller ta bort specifika regler med kommandot "delete".

Sammanfattningsvis är det viktigt att verifiera brandväggens status för att säkerställa att ditt system är skyddat från obehörig åtkomst. Med hjälp av kommandona som beskrivs i det här steget kan du snabbt kontrollera statusen för din UFW-brandvägg och identifiera eventuella felkonfigurationer.

Ställ in UFW-standardpolicyer

UFW-brandväggens standardinställning är att blockera alla inkommande anslutningar och tillåta alla utgående anslutningar. Denna konfiguration är den säkraste eftersom den säkerställer att inga obehöriga användare kan ansluta till ditt system utan uttryckligt tillstånd. För att tillåta inkommande anslutningar måste du skapa specifika regler som tillåter trafik baserat på IP-adresser, program, portar eller en kombination av dessa faktorer.

För att ändra UFW-reglerna kan du ange följande kommando i terminalen:

Så här nekar du alla inkommande anslutningar:

sudo ufw default deny incomingSå här tillåter du alla utgående anslutningar:

sudo ufw default allow outgoingSom standard är UFW redan aktiverat med standardreglerna. Du kan dock ändra dessa regler för att passa dina specifika behov. Om du till exempel vill blockera alla utgående anslutningar och endast tillåta specifika utgående anslutningar, kan du använda följande kommando för att justera reglerna därefter:

Så här blockerar du alla utgående anslutningar:

sudo ufw default deny outgoingDet är värt att notera att om du behöver hitta standard UFW-brandväggspolicyerna kan du hitta dem i filen /etc/default/ufw. Den här filen innehåller konfigurationsinställningarna för UFW, inklusive standardpolicyerna för inkommande och utgående trafik. Genom att ändra inställningarna i den här filen kan du anpassa brandväggsreglerna för att möta dina specifika säkerhetsbehov.

Ytterligare UFW-kommandon

Följande avsnitt kommer att täcka några av de grundläggande aspekterna av UFW. Som standard kommer de flesta datoranvändare att dra nytta av att helt enkelt blockera inkommande anslutningar och tillåta all utgående trafik, vilket är lämpligt för de flesta miljöer. UFW tillhandahåller dock ytterligare konfigurationer som är användbara för stationära datorer och servrar. Några exempel på vad du kan göra med UFW kommer att visas nedan.

Visa UFW-applikationsprofiler

Om du är intresserad av att lära dig mer om applikationsprofilerna som är tillgängliga via UFW kan du se dem genom att köra följande kommando:

sudo ufw app listDetta kommer att visa en lista över alla tillgängliga applikationsprofiler. Det är viktigt att komma ihåg att listan över applikationer kan variera beroende på vilken programvara du har installerat på ditt system.

En användbar funktion i UFW-applikationsprofiler är att få mer information om en specifik profil. För att göra detta, kör följande kommando:

sudo ufw app info [application]Ersätt [applikation] med namnet du vill lära dig mer om. Det här kommandot ger en kort beskrivning av programmet och portarna som det använder. Detta är användbart när du undersöker öppna portar och försöker avgöra vilket program de tillhör.

Aktivera IPv6 på UFW

Om ditt Debiansystem är konfigurerat med IPv6 måste du se till att UFW är konfigurerat för att stödja IPv6- och IPv4-trafik. Som standard bör UFW automatiskt aktivera stöd för båda versionerna av IP; men det är en bra idé att bekräfta detta.

För att göra det, öppna standardfilen för UFW-brandväggen med följande kommando:

sudo nano /etc/default/ufwNär filen är öppen, leta reda på följande rad:

IPV6=yesOm värdet är inställt på "nej", ändra det till "ja" och spara filen genom att trycka på CTRL+O och då CTRL+X att lämna.

När du har gjort ändringar i filen måste du starta om UFW-brandväggstjänsten för att ändringarna ska träda i kraft. För att göra det, kör följande kommando:

sudo systemctl restart ufwDetta kommer att starta om UFW-brandväggstjänsten med den nya konfigurationen, vilket möjliggör stöd för IPv6-trafik.

Tillåt UFW SSH-anslutningar

SSH (Secure Shell) är avgörande för fjärråtkomst till Linux-servrar. Men som standard tillåter UFW inte SSH-anslutningar. Detta kan vara problematiskt, särskilt om du har aktiverat brandväggen på distans, eftersom du kan bli utelåst. För att tillåta SSH-anslutningar måste du följa dessa steg.

Aktivera först SSH-applikationsprofilen genom att skriva följande kommando:

sudo ufw allow sshOm du har ställt in en anpassad lyssningsport för andra SSH-anslutningar än standardport 22, till exempel port 3541, måste du öppna porten på UFW-brandväggen genom att skriva följande.

sudo ufw allow 3541/tcpFöljande kommandon kan användas för att blockera alla SSH-anslutningar eller ändra porten och blockera de gamla.

Använd följande kommando för att blockera alla SSH-anslutningar (se till att lokal åtkomst är möjlig):

sudo ufw deny ssh/tcpOm du ändrar den anpassade SSH-porten, öppna en ny port och stäng den befintliga, till exempel:

sudo ufw deny 3541/tcp Aktivera UFW-portar

UFW kan tillåta åtkomst till specifika portar för applikationer eller tjänster. Det här avsnittet tar upp hur man öppnar HTTP (port 80) och HTTPS (port 443) portar för en webbserver och hur man tillåter portintervall.

För att tillåta HTTP-port 80 kan du använda något av följande kommandon:

Tillåt efter applikationsprofil:

sudo ufw allow 'Nginx HTTPTillåt efter tjänstens namn:

sudo ufw allow httpTillåt efter portnummer:

sudo ufw allow 80/tcpFör att tillåta HTTPS-port 443 kan du använda något av följande kommandon:

Tillåt efter applikationsprofil:

sudo ufw allow 'Nginx HTTPS'Tillåt efter tjänstens namn:

sudo ufw allow httpsTillåt efter portnummer:

sudo ufw allow 443/tcpOm du vill tillåta både HTTP- och HTTPS-portar kan du använda följande kommando:

sudo ufw allow 'Nginx Full'UFW Tillåt hamnområden

Du kan tillåta individuella portar och portintervall. När du öppnar ett portintervall måste du identifiera portprotokollet.

För att tillåta ett portintervall med TCP- och UDP-protokoll, använd följande kommandon:

sudo ufw allow 6500:6800/tcp

sudo ufw allow 6500:6800/udpAlternativt kan du tillåta flera portar i en träff med hjälp av följande kommandon:

sudo ufw allow 6500, 6501, 6505, 6509/tcp

sudo ufw allow 6500, 6501, 6505, 6509/udpTillåt fjärranslutningar på UFW

Att aktivera fjärranslutningar på UFW kan vara avgörande för nätverksändamål, och det kan göras snabbt med några enkla kommandon. Det här avsnittet förklarar hur du tillåter fjärranslutningar till ditt system via UFW.

UFW Tillåt specifika IP-adresser

Du kan använda följande kommando för att tillåta specifika IP-adresser att ansluta till ditt system. Detta är användbart när du bara behöver tillåta specifika system att ansluta till din server och du kan ange deras IP-adresser.

sudo ufw allow from 192.168.55.131UFW Tillåt specifika IP-adresser på specifik port

Du kan använda följande kommando för att tillåta en IP att ansluta till en specifik port på ditt system. Om du till exempel behöver tillåta en IP att ansluta till ditt systems port 3900, kan du använda det här kommandot:

sudo ufw allow from 192.168.55.131 to any port 3900Tillåt subnätanslutningar till en specificerad port

Du kan använda följande kommando för att tillåta anslutningar från ett antal IP-adresser i ett undernät till en specifik port. Detta är användbart när du behöver tillåta anslutningar från ett specifikt intervall av IP-adresser, och du kan ange undernätet för att tillåta anslutningar.

sudo ufw allow from 192.168.1.0/24 to any port 3900Detta kommando kommer att ansluta alla IP-adresser från 192.168.1.1 till 192.168.1.254 till port 3900.

Tillåt specifikt nätverksgränssnitt

Om du behöver tillåta anslutningar till ett specifikt nätverksgränssnitt kan du använda följande kommando. Detta är användbart när du har flera nätverksgränssnitt och behöver tillåta anslutningar till ett specifikt gränssnitt.

sudo ufw allow in on eth2 to any port 3900Genom att använda dessa kommandon kan du enkelt tillåta fjärranslutningar till ditt system via UFW samtidigt som dess säkerhet bibehålls.

Neka fjärranslutningar på UFW

Om du har märkt att misstänkt eller oönskad trafik kommer från en viss IP-adress kan du neka anslutningar från den adressen med UFW. UFW nekar alla inkommande anslutningar som standard, men du kan skapa regler för att blockera anslutningar från specifika IP-adresser eller IP-intervall.

Till exempel, för att blockera anslutningar från en enda IP-adress kan du använda följande kommando:

sudo ufw deny from 203.13.56.121Om en hackare använder flera IP-adresser inom samma subnät för att attackera ditt system, kan du blockera hela subnätet genom att ange IP-intervallet i CIDR-notation:

sudo ufw deny from 203.13.56.121/24Du kan också skapa regler för att neka åtkomst till specifika portar för det blockerade IP- eller IP-intervallet. Till exempel, för att blockera anslutningar från samma subnät till portarna 80 och 443, kan du använda följande kommandon:

sudo ufw deny from 203.13.56.121/24 to any port 80

sudo ufw deny from 203.13.56.121/24 to any port 443Det är viktigt att notera att blockering av inkommande anslutningar kan vara en effektiv säkerhetsåtgärd, men det är inte idiotsäkert. Hackare kan fortfarande använda tekniker som IP-spoofing för att dölja sin riktiga IP-adress. Därför är det viktigt att implementera flera säkerhetslager och inte förlita sig enbart på IP-blockering.

Ta bort UFW-regler

Att ta bort onödiga eller oönskade UFW-regler är avgörande för att upprätthålla en organiserad och effektiv brandvägg. Du kan ta bort UFW-regler på två olika sätt. För det första, för att ta bort en UFW-regel med dess nummer, måste du lista regelnumren genom att skriva följande kommando:

sudo ufw status numberedUtdata kommer att visa en lista med numrerade UFW-regler, så att du kan identifiera regeln du vill ta bort. När du har bestämt numret på regeln du vill ta bort, skriv följande kommando:

sudo ufw delete [rule number]Anta till exempel att du vill ta bort den tredje regeln för IP-adress 1.1.1.1. I så fall måste du hitta regelnumret genom att köra kommandot "sudo ufw status numbered" och skriva följande kommando i din terminal:

sudo ufw delete 3Att ta bort regler som inte längre krävs hjälper till att upprätthålla säkerheten och effektiviteten hos din brandvägg.

Få åtkomst till och visa UFW-loggar

UFW-brandväggen loggar alla händelser, och det är viktigt att granska dessa loggar regelbundet för att identifiera potentiella säkerhetsintrång eller felsöka nätverksproblem. Som standard är UFW-loggning inställd på låg, vilket är tillräckligt för de flesta stationära system. Däremot kan servrar kräva en högre nivå av loggning för att fånga fler detaljer.

Du kan justera loggningsnivån för UFW till låg, medium eller hög eller inaktivera den helt. För att ställa in UFW-loggningsnivån till låg, använd följande kommando:

sudo ufw logging lowSå här ställer du in UFW-loggning till medium:

sudo ufw logging mediumFör att ställa in UFW-loggning till hög:

sudo ufw logging highDet sista alternativet är att inaktivera loggning helt och hållet; se till att du är nöjd med detta, och det kommer inte att kräva loggkontroll.

sudo ufw logging offFör att se UFW-loggar kan du hitta dem på standardplatsen för /var/log/ufw.log. Med hjälp av tail-kommandot kan du se liveloggar eller skriva ut ett visst antal senaste loggrader. Till exempel, för att se de sista 30 raderna i loggen, använd följande kommando:

sudo ufw tail /var/log/ufw.log -n 30Genom att granska loggarna kan du avgöra vilka IP-adresser som försöker ansluta till ditt system och identifiera eventuella misstänkta eller obehöriga aktiviteter. Dessutom kan granskning av loggarna hjälpa dig att förstå nätverkstrafikmönster, optimera nätverksprestanda och identifiera eventuella problem som kan uppstå.

Testa UFW-regler

Att testa dina UFW-brandväggsregler innan du tillämpar dem för att säkerställa att de fungerar som avsett är alltid en bra idé. Flaggan "–dry-run" låter dig se ändringarna som skulle ha gjorts utan att faktiskt tillämpa dem. Detta är ett användbart alternativ för mycket kritiska system för att förhindra oavsiktliga ändringar.

För att använda flaggan "–dry-run" skriver du följande kommando:

sudo ufw --dry-run enableFör att inaktivera "–dry-run"-flaggan, använd helt enkelt följande kommando:

sudo ufw --dry-run disableÅterställ UFW-regler

Ibland kan du behöva återställa brandväggen till dess ursprungliga tillstånd med alla inkommande anslutningar blockerade och utgående anslutningar tillåtna. Detta kan göras med kommandot "återställ":

sudo ufw resetBekräfta återställning, ange följande:

sudo ufw statusUtgången bör vara:

Status: inactive När återställningen är klar kommer brandväggen att vara inaktiv och du måste återaktivera den och börja lägga till nya regler. Det är viktigt att notera att återställningskommandot bör användas sparsamt, eftersom det tar bort alla befintliga regler och potentiellt kan göra ditt system sårbart om det inte görs på rätt sätt.

Hur man hittar alla öppna portar (säkerhetskontroll)

Ditt systems säkerhet bör ha högsta prioritet, och ett sätt att säkerställa det är genom att regelbundet kontrollera om det finns öppna portar. UFW blockerar alla inkommande anslutningar som standard, men ibland kan portar lämnas öppna oavsiktligt eller av legitima skäl. I det här fallet är det viktigt att veta vilka portar som är öppna och varför.

Ett sätt att leta efter öppna portar är att använda Nmap, ett välkänt och pålitligt verktyg för nätverksutforskning. För att installera Nmap, skriv först följande kommando för att installera det.

sudo apt install nmapHitta sedan ditt systems interna IP-adress genom att skriva:

hostname -IExempel på utdata:

192.168.50.45Med IP-adressen, kör följande kommando:

nmap 192.168.50.45Nmap kommer att skanna ditt system och lista alla öppna portar. Om du hittar några öppna portar som du är osäker på, undersök dem innan du stänger eller blockerar dem, eftersom det kan bryta tjänster eller låsa dig ute från ditt system.

Baserat på informationen i denna handledning kan du skapa anpassade UFW-regler för att stänga eller begränsa öppna portar. UFW blockerar alla inkommande anslutningar som standard, så se till att du inte blockerar legitim trafik innan du implementerar ändringar.

UFW Management APT-kommandon

Ta bort UFW-brandväggen

UFW är ett värdefullt verktyg för att hantera brandväggsregler och säkra ditt Debiansystem. Det kan dock finnas situationer där du behöver inaktivera eller ta bort den.

Om du vill inaktivera UFW tillfälligt kan du göra det genom att skriva följande kommando:

sudo ufw disableDetta kommer att stänga av brandväggen, vilket gör att all trafik kan passera genom systemet.

Å andra sidan, om du behöver ta bort UFW från ditt system helt och hållet, kan du göra det med följande kommando:

sudo apt remove ufwDet är dock viktigt att notera att om du tar bort UFW helt och hållet från ditt system kan det göra det sårbart för externa attacker. Om du inte har ett bra alternativ för att hantera ditt systems brandvägg eller förstår hur man använder IPTables, är det inte tillrådligt att ta bort UFW.

Därför, innan du tar bort UFW, se till att du har en alternativ lösning för att upprätthålla ditt systems säkerhet och förhindra obehörig åtkomst.