Apache HTTP Server (httpd) ist einer der beliebtesten und stabilsten verfügbaren Webserver und bekannt für seine Flexibilität, Leistung und seinen großen Funktionsumfang. Er wird häufig zum Hosten von Websites und Webanwendungen verwendet. Durch die Einrichtung von Apache auf CentOS Stream 9 können Sie dessen leistungsstarke Funktionen für Ihre Webhosting-Anforderungen nutzen. Darüber hinaus stellt die Sicherung Ihrer Website mit einem kostenlosen SSL-Zertifikat von Let’s Encrypt sicher, dass Ihre Website verschlüsselt und vertrauenswürdig ist.

Um Apache HTTP Server auf CentOS Stream 9 zu installieren und ein Let’s Encrypt SSL-Zertifikat einzurichten, befolgen Sie die in dieser Anleitung beschriebenen Schritte. Dadurch erhalten Sie eine sichere und effiziente Webserverkonfiguration.

Sicherstellen eines vollständig aktualisierten CentOS-Stream-Systems vor der Apache-Installation

Bevor wir mit der Apache-Installation auf Ihrer CentOS Stream-Maschine fortfahren, müssen wir überprüfen, ob unser System vollständig auf dem neuesten Stand ist. Dies ist mehr als nur eine Vorsichtsmaßnahme. Durch die Aktualisierung Ihres Systems können Kompatibilitätsprobleme vermieden und dessen Stabilität, Sicherheit und Leistung erheblich verbessert werden.

Um dies in Gang zu setzen, führen Sie den folgenden Befehl in Ihrem Terminal aus:

sudo dnf upgrade --refreshDieser Befehl löst den Aktualisierungsmechanismus aus und beschafft und installiert die neuesten Software-Updates und Sicherheitspatches Ihres Systems. Es ist wichtig, den Aktualisierungsvorgang vollständig abzuschließen, bevor Sie mit der Apache-Installation fortfahren. Dadurch wird sichergestellt, dass Ihr System in einem Topzustand ist, optimal konfiguriert und darauf vorbereitet ist, Apache ohne Probleme oder Kompatibilitätsprobleme auszuführen.

Installieren Sie Apache HTTPD über den DNF-Befehl

Der zweite Schritt besteht darin, Apache oder HTTPD auf Ihrem CentOS Stream-System zu installieren. Dies ist ein unkomplizierter Vorgang, dank des leistungsstarken DNF-Paketmanagers. Der DNF- oder Dandified Yum-Paketmanager vereinfacht die Installation, Aktualisierung und Verwaltung von Softwarepaketen.

Starten Sie die Installation von Apache (HTTPD), indem Sie den folgenden Befehl in Ihrem Terminal ausführen:

sudo dnf install httpdDieser Befehl initiiert den Installationsmechanismus und ruft alle erforderlichen Komponenten ab und installiert sie, damit Apache (HTTPD) auf Ihrem System ausgeführt werden kann. Der Vorgang sollte in wenigen Minuten abgeschlossen sein. Danach ist Apache (HTTPD) vollständig installiert und einsatzbereit.

Aktivieren und Konfigurieren von Apache HTTPD zur Ausführung beim Systemstart

Nach der erfolgreichen Installation von Apache (HTTPD) auf Ihrem CentOS Stream-System besteht die nächste wichtige Aktion darin, den Dienst zu aktivieren und ihn so zu konfigurieren, dass er beim Systemstart automatisch gestartet wird. Apache (HTTPD) ist immer aktiv und bereit, Webanforderungen zu bedienen, wenn Ihr System hochfährt.

Wenn der Apache-Dienst (HTTPD) nicht aktiv ist oder nicht auf die Standardausführung eingestellt ist, verwenden Sie diese Befehle in Ihrem Terminal, um den Dienst zu starten und sicherzustellen, dass er beim Systemstart ausgeführt wird:

sudo systemctl start httpd

sudo systemctl enable httpdDer erste Befehl, sudo systemctl start httpd, startet den Apache-Dienst (HTTPD), während der zweite Befehl, sudo systemctl enable httpd, den Dienst so einstellt, dass er beim Systemstart automatisch ausgeführt wird. Durch die Implementierung dieser beiden Befehle garantieren Sie, dass Apache (HTTPD) ständig erreichbar und aktiv ist und bei jedem Einschalten Ihres Systems bereit ist, auf Webanforderungen zu reagieren.

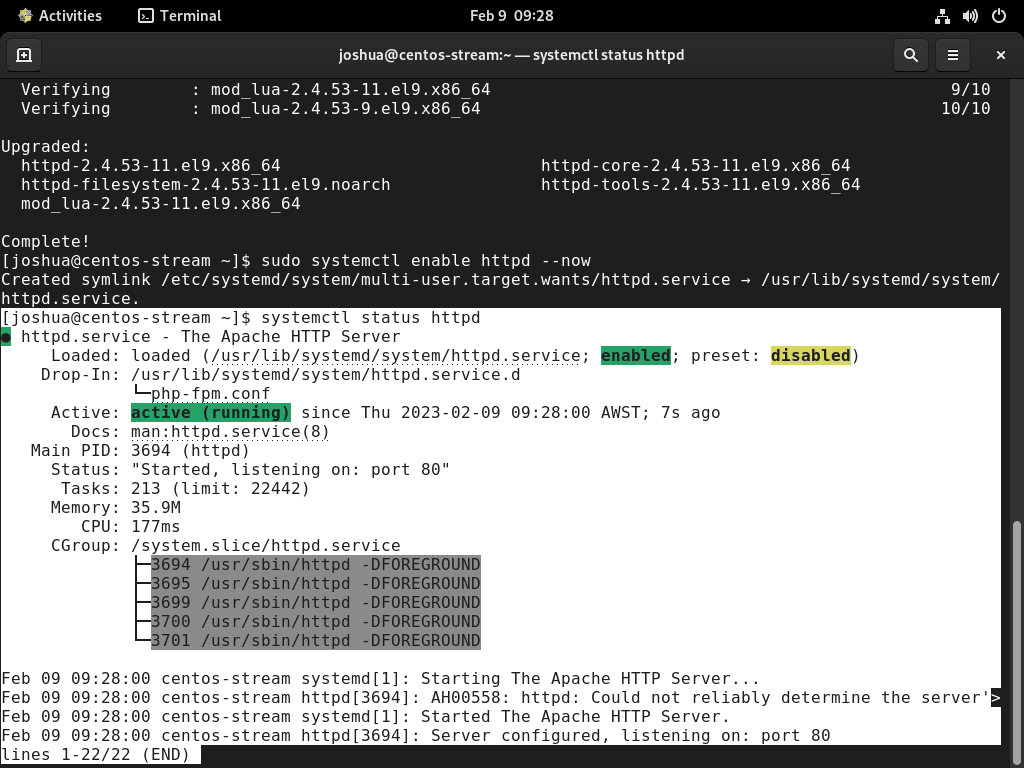

Alternativ können Sie die beiden vorherigen Schritte in einem einzigen Befehl zusammenfassen:

sudo systemctl enable httpd --nowDie Option –now im Befehl sudo systemctl enable httpd –now startet gleichzeitig den Apache-Dienst (HTTPD) und konfiguriert ihn so, dass er beim Systemstart automatisch gestartet wird. Dieser einzelne Befehl vereinheitlicht die beiden separaten Befehle aus den vorherigen Schritten und macht den Prozess schlanker und effizienter.

Überprüfen Sie den Status des Apache HTTPD-Dienstes

Abschließend sollten wir die erfolgreiche Implementierung und Funktion von Apache (HTTPD) mithilfe des folgenden systemctl-Befehls überprüfen:

systemctl status httpd

Dieser Befehl liefert Ihnen den Echtzeitstatus des Apache-Dienstes (HTTPD), einschließlich aller möglicherweise aufgetretenen Fehler oder Meldungen. Durch die Überprüfung des Dienststatus können Sie bestätigen, dass Apache (HTTPD) reibungslos ausgeführt wird.

Konfigurieren Sie FirewallD-Regeln

Nach der Installation von Apache (HTTPD) auf CentOS Stream stellen Sie möglicherweise fest, dass die Firewall keine vorkonfigurierten Regeln für die Standardports 80 und 443 enthält. Um die Sicherheit Ihrer Webanwendung zu verbessern, müssen Sie diese Firewall-Regeln konfigurieren, bevor Sie fortfahren.

Legen Sie die Firewall-Regeln mit dem Tool Firewall-cmd fest, dem standardmäßigen Firewall-Verwaltungsprogramm von CentOS Stream. Die Regeln, die Sie konfigurieren müssen, variieren je nach den Ports, die Sie verwenden möchten. In den folgenden Schritten listen wir jedoch alle wichtigen Optionen auf.

Öffnen der Ports 80 und 443

Wir werden die ersten beiden Befehle ausführen, um die Ports 80 und 443 zu öffnen. Diese Ports verarbeiten jeweils eingehenden HTTP- und HTTPS-Verkehr.

Um Port 80 oder HTTP zu öffnen, führen Sie den folgenden Befehl aus:

sudo firewall-cmd --permanent --add-port=80/tcpÖffnen Sie als Nächstes Port 443 oder HTTPS mit dem folgenden Befehl:

sudo firewall-cmd --permanent --add-port=443/tcpÜberprüfen der Firewall-Änderungen

Nachdem wir die zu öffnenden Ports angegeben haben, müssen wir die Firewall anweisen, diese Änderungen umzusetzen. Tun Sie dies, indem Sie die Firewall-Regeln mit dem folgenden Befehl neu laden:

sudo firewall-cmd --reloadDie Auswirkungen verstehen

Es ist äußerst wichtig, die Sicherheitsauswirkungen zu kennen, die das Öffnen von Ports auf Ihrem System mit sich bringt. Indem Sie selektiv nur die erforderlichen Ports öffnen, stärken Sie die Abwehr Ihrer Webanwendung gegen unbefugten Zugriff und potenzielle Sicherheitsbedrohungen. Dies unterstreicht, warum es so wichtig ist, die Firewall-Regeln für Ihre Apache-Installation (HTTPD) auf CentOS Stream richtig zu konfigurieren.

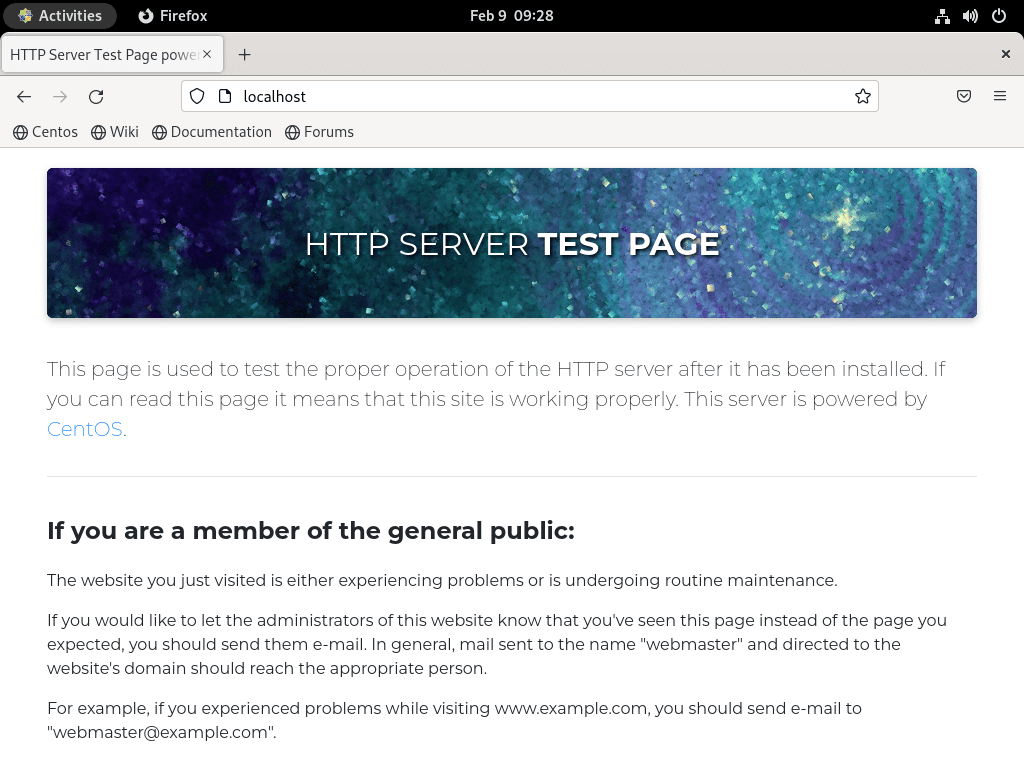

Überprüfen des Apache-HTTPD-Zugriffs

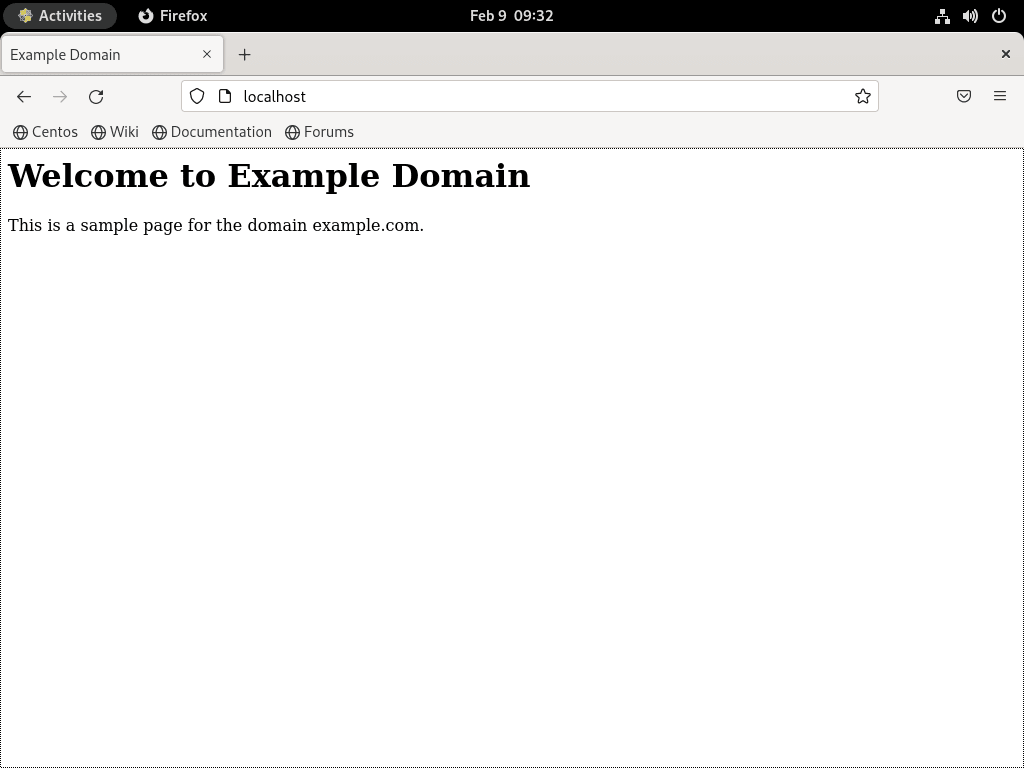

Nachdem Sie Firewalld sorgfältig konfiguriert haben, stellen Sie sicher, dass Sie über Ihren Webbrowser auf die Zielseite von Apache (HTTPD) zugreifen können. Starten Sie Ihren bevorzugten Webbrowser und rufen Sie entweder http://localhost oder http://Ihre_Server-IP auf.

So greifen Sie über die IP Ihres Servers zu:

http://your_server_ipAlternativer Zugriff über localhost:

http://localhostWenn Sie alles genau konfiguriert haben, werden Sie von der Apache-Standard-Startseite (HTTPD) begrüßt. Auf dieser Seite wird eine Meldung angezeigt, die bestätigt, dass der Server wie erwartet funktioniert. Die Seite sieht folgendermaßen aus:

Erstellen und Konfigurieren eines virtuellen Hosts

In diesem Abschnitt geht es um die praktische Seite der Erstellung eines virtuellen Hosts mit Apache (HTTPD), einem flexiblen Webserver, der dafür bekannt ist, mehrere Domänen auf einem einzigen Server hosten zu können. Dieses Dienstprogramm ist analog zum Attribut „Serverblöcke“ von Nginx. Im folgenden Tutorial zeigen wir, wie man einen virtuellen Host für eine bestimmte Domäne formuliert, dargestellt als „Beispieldomäne.com“. Natürlich ersetzen Sie diese Beispieldomäne durch Ihren spezifischen Domänennamen.

Das Erstellen virtueller Hosts erleichtert die unabhängige Verwaltung der Konfigurationen für jede Domäne. Dadurch erhalten Sie Kontrolle über verschiedene Aspekte Ihrer Webserverumgebung, einschließlich Sicherheit, Leistung und benutzerdefinierter Einstellungen. Dies kann sich als besonders vorteilhaft erweisen, wenn Sie mehrere Websites auf einem einzigen Server hosten oder separate Einstellungen für unterschiedliche Abschnitte Ihrer Website verwalten möchten. Mit Apache (HTTPD) können Sie mühelos virtuelle Hosts erstellen, die diese Anforderungen erfüllen.

Erstellen und Konfigurieren von Verzeichnissen

Zu Beginn der Einrichtung Ihres virtuellen Hosts müssen Sie ein neues Verzeichnis erstellen, das als Stammordner für Ihren virtuellen Host dient. Der Name dieses Verzeichnisses entspricht normalerweise Ihrem Domänennamen.

Wenn Ihr Domänenname beispielsweise „example.com“ lautet, würden Sie mit dem folgenden Befehl ein neues Verzeichnis erstellen:

sudo mkdir /var/www/example.comDieser Befehl erfordert das Ersetzen von „example.com“ durch Ihren Domänennamen. Das Verzeichnis enthält daher Dateien und Assets, die mit Ihren virtuellen Hosts verknüpft sind, einschließlich HTML-Dateien, Bildern, Skripten und anderen Ressourcen.

Durch das Einrichten einzelner Verzeichnisse für jeden virtuellen Host wird eine klare Trennung der Belange ermöglicht, was im Zusammenhang mit Sicherheit und Fehlerbehebung von Bedeutung ist.

Das neue Verzeichnis erfordert möglicherweise die entsprechenden Eigentümer und Berechtigungen, um Apache (HTTPD)-Zugriff zu ermöglichen. Die folgenden Befehle legen die richtigen Eigentümer und Berechtigungen fest:

sudo chown -R apache:apache /var/www/example.com

sudo chmod -R 755 /var/www/example.comNachdem das neue Verzeichnis vorbereitet wurde, können wir Ihren virtuellen Host einrichten.

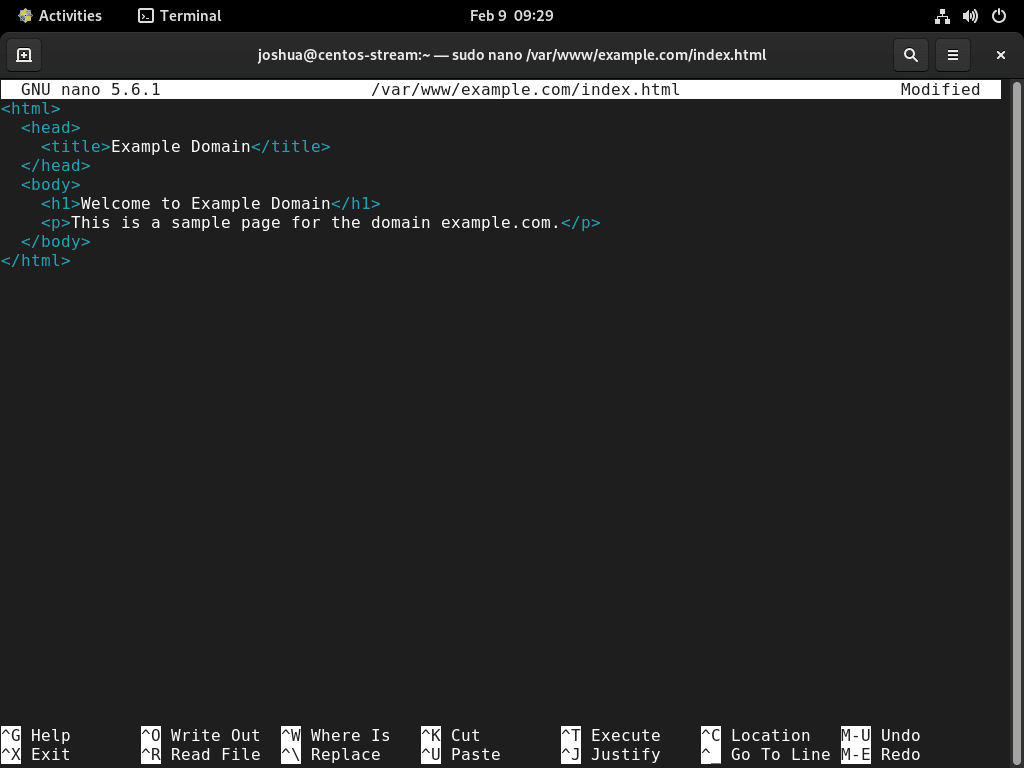

Erstellen einer index.html-Datei

Ein Texteditor generiert eine index.html-Datei für Ihren virtuellen Host. Für unser Tutorial verwenden wir den Nano-Texteditor, Sie können jedoch jeden beliebigen Texteditor verwenden.

Führen Sie den folgenden Befehl aus, um die Datei index.html zu erstellen:

sudo nano /var/www/example.com/index.htmlBeginnen Sie im Texteditor mit der Erstellung des Inhalts für Ihre Datei index.html. Diese Datei dient normalerweise als erster Kontaktpunkt für einen Benutzer, der Ihre Website besucht.

Hier ist ein einfaches Beispiel:

<html>

<head>

<title>Example Domain</title>

</head>

<body>

<h1>Welcome to Example Domain</h1>

<p>This is a sample page for the domain example.com.</p>

</body>

</html>

Wenn Sie den Inhalt Ihrer index.html-Datei fertiggestellt haben, speichern Sie die Datei und beenden Sie den Texteditor. Bei nano geschieht dies durch Drücken von Strg + X, Y und Eingabe.

Konfigurieren virtueller Hostverzeichnisse

Die Sicherstellung einer ordnungsgemäßen Verzeichniseinrichtung für den Apache-Webserver garantiert eine nahtlose und organisierte Konfiguration. Insbesondere werden die Verzeichnisse „sites-available“ und „sites-enabled“ verwendet. Diese Konfiguration spiegelt die in Nginx übernommene wider und fördert organisierte und zugängliche Konfigurationen.

Um diese Verzeichnisse zu erstellen, verwenden Sie den folgenden Befehl:

sudo mkdir /etc/httpd/sites-available /etc/httpd/sites-enabledWeisen Sie Apache anschließend an, im Verzeichnis „/etc/httpd/sites-available“ nach virtuellen Hostdateien zu suchen:

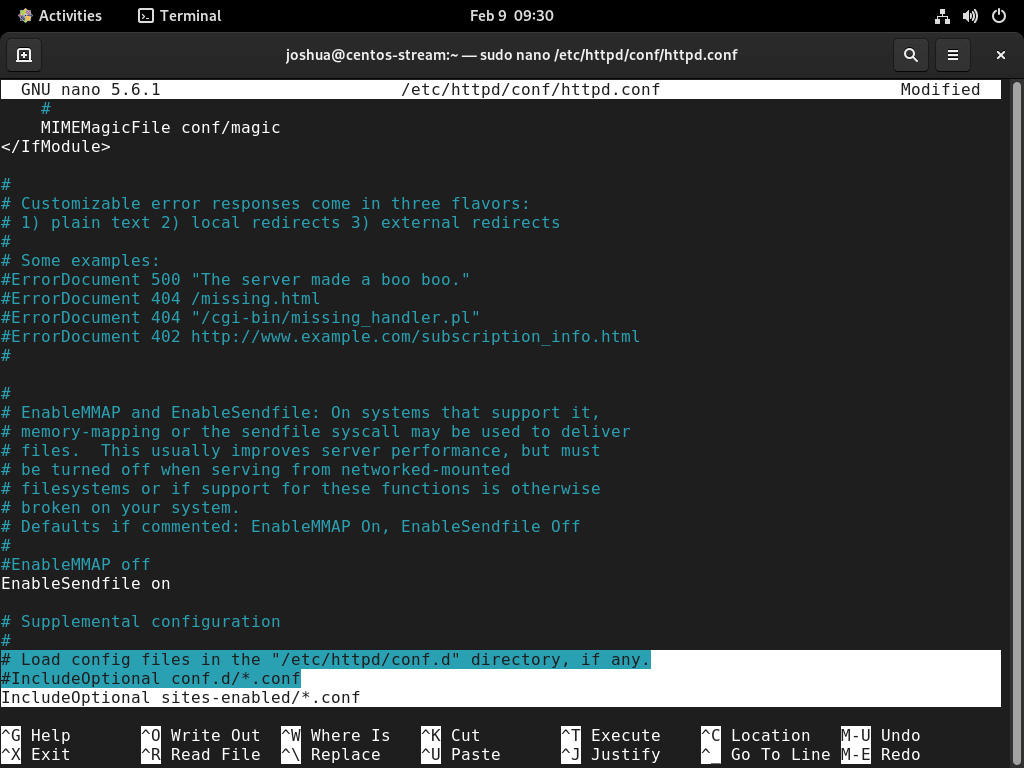

sudo nano /etc/httpd/conf/httpd.confIn der geöffneten Konfigurationsdatei fügen Sie am Ende die Zeile „IncludeOptional sites-enabled/*.conf“ hinzu. Diese Zeile weist Apache an, alle Konfigurationsdateien des virtuellen Hosts in das Verzeichnis „sites-enabled“ aufzunehmen.

IncludeOptional sites-enabled/*.confOptional können Sie „IncludeOptional conf.d/*.conf“ kommentieren und so den Standardordner deaktivieren, in dem Apache nach virtuellen Hostdateien sucht. Dies hilft, mögliche Verwirrungen zu vermeiden.

Beispiel:

#IncludeOptional conf.d/*.conf

IncludeOptional sites-enabled/*.conf

Um die Datei zu speichern und zu beenden, verwenden Sie die Tastenkombination STRG + O, gefolgt von STRG + X.

Erstellen der virtuellen Host-Konfigurationsdatei

Als Nächstes erstellen wir mit Ihrem Texteditor eine virtuelle Host-Konfigurationsdatei unter /etc/httpd/sites-available/example.com.conf.

sudo nano /etc/httpd/sites-available/example.com.confFüllen Sie die Platzhalterinformationen im folgenden Konfigurationsblock mit Ihrem Servernamen, Serveralias und Dokumentstamm aus, bevor Sie sie in die Konfigurationsdatei des virtuellen Hosts unter /etc/httpd/sites-available/example.com.conf kopieren.

<VirtualHost *:80>

ServerAdmin webmaster@localhost

ServerName example_domain

ServerAlias www.example_domain

DocumentRoot /var/www/example.com/

</VirtualHost>Passen Sie die Serveranweisungen Ihren spezifischen Anforderungen an.

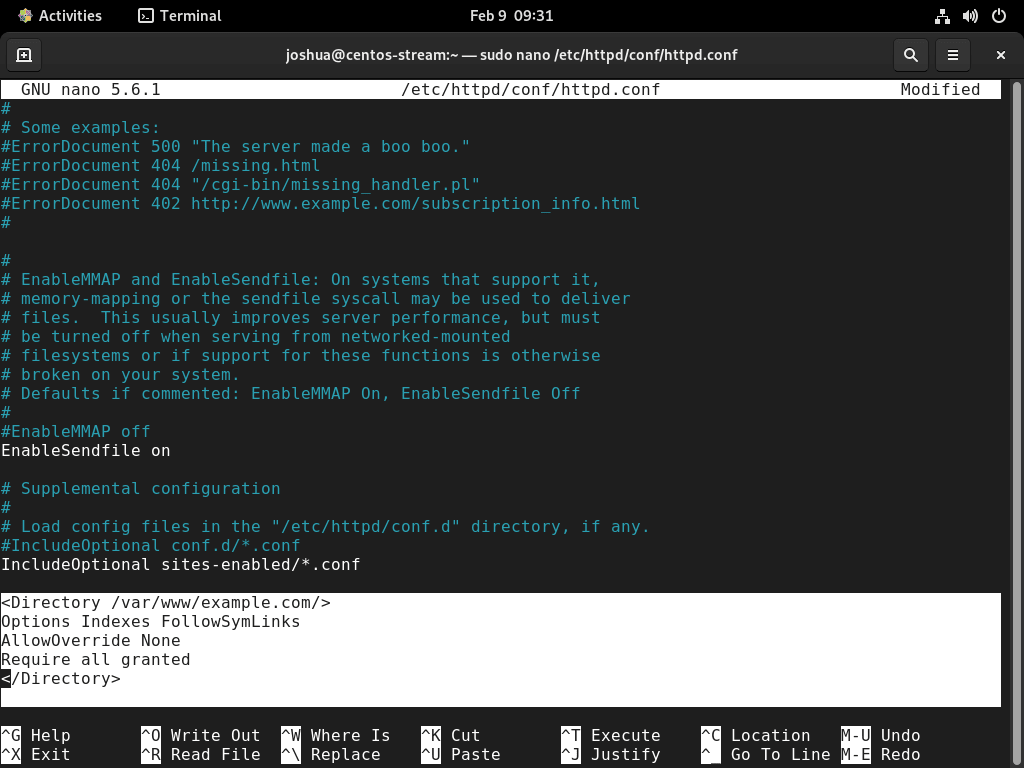

Schritt 5: Zugriffsberechtigungen ändern

Um öffentlichen Zugriff auf Ihren Server zu gewähren, ändern Sie die Zugriffsberechtigungen für den Apache-Dienst in der Konfigurationsdatei /etc/httpd/conf/httpd.conf. Die Standardkonfiguration verweigert den Zugriff. Wenn Sie diesen Schritt vernachlässigen, kann es beim Versuch, auf Ihre Website zuzugreifen, zu HTTP 403-Fehlern kommen.

sudo nano /etc/httpd/conf/httpd.confFügen Sie Ihrer Datei den folgenden Block hinzu und stellen Sie sicher, dass Sie das Stammverzeichnis an Ihr eigenes anpassen.

<Directory /var/www/example.com/>

Options Indexes FollowSymLinks

AllowOverride None

Require all granted

</Directory>

Um diese Änderungen zu speichern, verwenden Sie die Tastenkombination STRG+O und verlassen Sie den Texteditor mit STRG+X.

Schritt 6: Aktivieren Sie den virtuellen Host für Apache auf CentOS Stream

Um den virtuellen Host einzurichten, müssen Sie ihn als letzten Schritt aktivieren. Erstellen Sie mit dem folgenden Befehl einen symbolischen Link vom Verzeichnis sites-available zum Verzeichnis sites-enabled:

sudo ln -s /etc/httpd/sites-available/example.com.conf /etc/httpd/sites-enabled/Sie müssen den Apache-Dienst neu starten, um den Aktivierungsprozess abzuschließen.

sudo systemctl restart httpdÖffnen Sie nach dem Neustart des Apache-Dienstes Ihren Webbrowser und navigieren Sie zu „HTTP://Beispieldomäne“. Wenn Sie keine Domäne registriert haben, können Sie über die IP-Adresse (lokal oder remote) auf Ihre Website zugreifen. Wenn Sie alles richtig eingerichtet haben, werden Sie von der Zielseite begrüßt, die Sie in der Datei index.html erstellt haben.

Zusätzliche Befehle und Tipps

Sichere Verzeichnisse und Dateien

Festlegen sicherer Berechtigungen

Die Verwendung sicherer Berechtigungen für Dateien und Verzeichnisse in Apache unter CentOS ist von entscheidender Bedeutung. Oft werden übermäßige Berechtigungen erteilt, wie z. B. vollständiger öffentlicher Zugriff. Um Sicherheitsrisiken vorzubeugen, wird empfohlen, die Berechtigungen einzuschränken. Verwenden Sie für Verzeichnisse chmod 755 und für Dateien, chmod 644. Nachfolgend finden Sie die Befehle zum Festlegen dieser Berechtigungen. Beachten Sie, dass einige Anwendungen möglicherweise andere Berechtigungen erfordern, wie 777 für phpBB.

- Für Verzeichnisse:

sudo find /var/www/example.com/ -type d -exec chmod 755 "{}" \;- Für Dateien:

sudo find /var/www/example.com/ -type f -exec chmod 644 "{}" \;Diese Befehle ersetzen /var/www/example.com/ mit dem entsprechenden Verzeichnispfad. Dieser Schritt garantiert keine vollständige Sicherheit, reduziert die Risiken jedoch erheblich, indem er den öffentlichen Zugriff auf wichtige Dateien verhindert.

Sichern Sie Apache mit Let’s Encrypt SSL

Installieren des Let’s Encrypt SSL-Zertifikats

Für sichere Client-Server-Verbindungen ist die Sicherung Ihres Apache-Servers mit einem SSL-Zertifikat erforderlich. Let’s Encrypt bietet ein kostenloses, automatisiertes SSL-Zertifikat. Stellen Sie zunächst sicher, dass das CRB-Repository aktiviert und das EPEL-Repository installiert ist. Der Installationsprozess unterscheidet sich geringfügig zwischen CentOS Stream 9 und 8.

Für CentOS Stream 9:

- CRB aktivieren:

sudo dnf config-manager --set-enabled crb- EPEL-Repository installieren:

sudo dnf install https://dl.fedoraproject.org/pub/epel/epel-release-latest-9.noarch.rpmAls nächstes installieren mod_ssl und Snap:

sudo dnf install mod_sslAktivieren Sie EPEL auf Ihrer CentOS Stream-Distribution und installieren Sie dann Snap.

sudo dnf install snapd -yStellen Sie sicher, dass Sie Snap nach der Installation und beim Systemstart sofort aktivieren.

sudo systemctl enable snapd --nowDer nächste Schritt besteht darin, den Snap-Kern zu installieren, der sich um alle Abhängigkeiten kümmert, die für die Ausführung von Snap-Paketen erforderlich sind.

sudo snap install coreErstellen Sie einen symbolischen Link für das Snapd-Verzeichnis.

sudo ln -s /var/lib/snapd/snap /snapVerwenden Sie den folgenden Terminalbefehl, um das Certbot-Snap-Paket zu installieren.

sudo snap install --classic certbotErstellen Sie abschließend einen weiteren symbolischen Link für das Certbot-Snap-Paket.

sudo ln -s /snap/bin/certbot /usr/bin/certbotFühren Sie Certbot für Apache aus

Führen Sie den folgenden Befehl in Ihrem Terminal aus, um Ihr SSL-Zertifikat mit Certbot zu generieren.

sudo certbot --dry-run --apache --agree-tos --redirect --hsts --staple-ocsp --email you@example.com -d www.example.comWenn Sie Let’s Encrypt noch nicht kennen, finden Sie hier weitere Informationen zur Abkürzung im Befehl.

- Mit der Option „–dry-run“ können Sie einen Testlauf des Zertifikatserstellungsprozesses durchführen, ohne das System zu verändern. Diese Option ist für Tests nützlich.

- Die Option „–apache“ dient zum Generieren eines Zertifikats für einen Apache-Webserver.

- Mit der Option „–agree-tos“ können Sie die Nutzungsbedingungen von Let’s Encrypt akzeptieren, der Zertifizierungsstelle, die das SSL-Zertifikat bereitstellt.

- Die Option „–redirect“ leitet den gesamten HTTP-Verkehr automatisch auf HTTPS um.

- Die Option „–hsts“ aktiviert HTTP Strict Transport Security (HSTS). Diese Sicherheitsfunktion schützt vor Protokoll-Downgrade-Angriffen und Cookie-Hijacking, indem sie Browser anweist, nur über eine sichere HTTPS-Verbindung auf Ihre Website zuzugreifen.

- Die Option „–staple-ocsp“ aktiviert das Online Certificate Status Protocol (OCSP)-Stapling, das den Widerrufsstatus eines SSL-Zertifikats überprüft, ohne die Zertifizierungsstelle zu kontaktieren.

- Verwenden Sie die Option „–email“, um die E-Mail-Adresse anzugeben, die Sie mit dem Zertifikat verknüpfen möchten.

- Die Option „-d“ gibt den Domänennamen an, für den Sie das Zertifikat generieren. In diesem Beispiel lautet der Domänenname „www.example.com“.

Alternativ können Sie den folgenden Befehl verwenden und den schrittweisen Anweisungen folgen, um ein barrierefreieres Erlebnis zu erhalten.

sudo certbot certonly --apacheIndem Sie den Befehl mit den genannten Parametern ausführen, weisen Sie certbot an, ein SSL-Zertifikat für Ihre Domäne „www.example.com“ zu erstellen und gleichzeitig die erforderlichen Sicherheitsfunktionen wie eine erzwungene HTTPS 301-Umleitung, einen Strict-Transport-Security-Header und OCSP-Stapling einzuschließen. Beachten Sie, dass Sie die E-Mail-Adresse im Befehl durch Ihre eigene ersetzen und den Domänennamen „www.example.com“ durch Ihren gewünschten Domänennamen ersetzen sollten.

Konfigurieren von SSL auf Apache

Nachdem Sie das SSL-Zertifikat erhalten haben, konfigurieren Sie Ihren Apache-Server für die Verwendung des Zertifikats. Bearbeiten Sie die ssl.conf und fügen Sie die folgenden Zeilen hinzu. Ersetzen Sie dabei „example.com“ durch Ihre Domäne:

sudo nano /etc/httpd/conf.d/ssl.confFügen Sie in der Konfigurationsdatei die folgenden Zeilen hinzu: Ersetzen Sie „example.com“ durch Ihren Domänennamen.

SSLEngine on

SSLCertificateFile /etc/letsencrypt/live/example.com/cert.pem

SSLCertificateKeyFile /etc/letsencrypt/live/example.com/privkey.pem

SSLCertificateChainFile /etc/letsencrypt/live/example.com/chain.pemSpeichern Sie die Änderungen und starten Sie Apache neu, damit die Konfiguration wirksam wird.

sudo systemctl restart httpd Dieses Setup gewährleistet eine verschlüsselte, sichere Kommunikation zwischen Browsern und Ihrer Website.

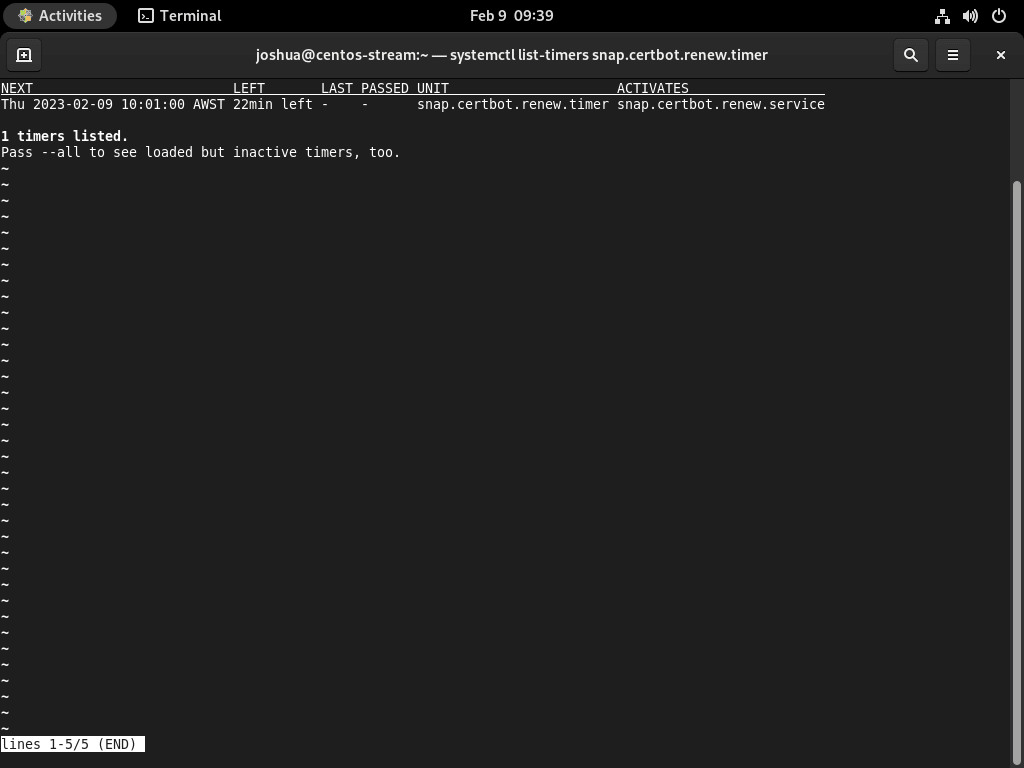

Automatisierte Zertifikatserneuerung

Um das SSL-Zertifikat stets aktuell zu halten, richten Sie einen Cron-Job zur automatischen Erneuerung ein. Testen Sie den Erneuerungsprozess mit einem Probelauf:

sudo certbot renew --dry-runÜberprüfen Sie die Timer mit dem Befehl systemctl list-timers und bestätigen Sie, dass „snap.certbot.renew.timer“ vorhanden ist.

systemctl list-timers snap.certbot.renew.timer

Mit dem Befehl „systemctl list-timers –all“ können Sie sich die aktiven und inaktiven Timer Ihres Systems anzeigen lassen. Dieser Befehl verschafft Ihnen einen Überblick über alle Timer, darunter auch den „snap.certbot.renew.timer“. Der „snap.certbot.renew.timer“ sorgt für die automatische Überprüfung und Erneuerung Ihres Zertifikats vor Ablauf. So vermeiden Sie Sorgen rund um den Erneuerungsprozess.

systemctl list-timers --allApache HTTPD-Verwaltung

Nachdem Apache erfolgreich auf Ihrem Server eingerichtet wurde, sollten Sie für eine effektive Verwaltung einige wichtige Punkte beachten.

Apache-Serverprotokolle

Apache-Serverprotokolle werden im Verzeichnis /var/log/httpd/ gespeichert. Die Standarddateinamen für die Zugriffs- und Fehlerprotokolle sind access.log bzw. error.log. Sie können diese Namen jedoch in der Konfigurationsdatei des virtuellen Hosts ändern.

Hier ist ein Beispiel für das Ändern der Apache-Serverprotokolle in der Konfigurationsdatei des virtuellen Hosts.

<VirtualHost *:80>

ServerName www.example.com

DocumentRoot /var/www/example.com

# Change access log to custom-access.log

CustomLog /var/log/httpd/custom-access.log combined

# Change error log to custom-error.log

ErrorLog /var/log/httpd/custom-error.log

</VirtualHost>Dieses Beispiel ändert die Zugriffs- und Fehlerprotokolle in custom-access.log bzw. custom-error.log. Sie können die Namen der Protokolldateien beliebig ändern und den entsprechenden Pfad in der Konfigurationsdatei des virtuellen Hosts aktualisieren.

Apache-Befehle

Hier sind einige der häufig verwendeten Befehle bei der Verwaltung von Apache:

Stoppen Sie den Apache-Webserver:

sudo systemctl stop httpdStarten Sie den Apache-Webserver:

sudo systemctl start httpdStarten Sie den Apache-Webserver neu:

sudo systemctl restart httpdApache-Webserver neu laden:

sudo systemctl reload httpdDeaktivieren Sie Apache beim Serverstart:

sudo systemctl disable httpdAktivieren Sie Apache beim Serverstart:

sudo systemctl enable httpdSo aktualisieren Sie Apache HTTPD

Um Apache auf dem neuesten Stand zu halten, führen Sie den Befehl aus, den Sie normalerweise verwenden, um zu überprüfen, ob Ihr System auf dem neuesten Stand ist.

sudo dnf update --refreshEs ist wichtig, vor jedem Upgrade Backups oder Images Ihres Systems zu erstellen, da manchmal Fehler auftreten können. Der folgende Befehl aktualisiert alle Systempakete, einschließlich Apache, und fordert Sie zum Upgrade auf.

So entfernen Sie Apache HTTPD

Um Apache von Ihrem System zu deinstallieren, verwenden Sie den folgenden Befehl.

sudo systemctl disable httpd --nowVerwenden Sie nun den folgenden Befehl, um Apache vollständig zu entfernen.

sudo dnf remove httpdIm Hauptverzeichnis /etc/httpd können noch übrig gebliebene Dateien vorhanden sein. Löschen wir also diesen Ordner.

sudo rm -R /etc/httpd/Abschluss

Wenn Apache HTTP Server und Let's Encrypt erfolgreich auf Ihrem CentOS Stream-System eingerichtet sind, ist Ihre Website sowohl robust als auch sicher. Regelmäßige Updates von Apache und die Erneuerung Ihres Let's Encrypt SSL-Zertifikats tragen zur Aufrechterhaltung optimaler Sicherheit und Leistung bei. Genießen Sie die Zuverlässigkeit und Sicherheit, die Apache HTTP Server und Let's Encrypt in Ihre Webhosting-Umgebung bringen.