UFW (Uncomplicated Firewall) to proste narzędzie do zarządzania regułami zapory sieciowej w systemach Linux. Upraszcza proces konfigurowania zapory ogniowej, czyniąc go szczególnie przydatnym dla nowszych użytkowników, dla których tradycyjne iptables mogą stanowić wyzwanie. UFW zapewnia łatwy sposób tworzenia reguł zapory sieciowej i zarządzania nimi za pomocą prostych poleceń, dzięki czemu jest zarówno dostępny, jak i skuteczny.

Cechy techniczne UFW obejmują:

- Łatwość użycia: Polecenia są uproszczone w przypadku typowych zadań zapory.

- Wstępnie skonfigurowane profile: Zawiera profile dla typowych usług.

- Logowanie: Umożliwia łatwą konfigurację dzienników w celu monitorowania aktywności.

- Obsługa protokołu IPv6: W pełni obsługuje protokół IPv6.

- Rozciągliwy: Można rozszerzyć o dodatkowe zasady dla bardziej zaawansowanych konfiguracji.

Dla nowych użytkowników UFW jest często lepszy niż iptables, ponieważ ukrywa złożoność, a jednocześnie oferuje solidne funkcje bezpieczeństwa. Pozwala użytkownikom szybko skonfigurować reguły zapory sieciowej bez konieczności rozumienia szczegółowej składni i operacji iptables, co zmniejsza ryzyko błędów.

Ten przewodnik pokaże Ci, jak zainstalować i skonfigurować UFW w Debianie 12, 11 lub 10, przedstawiając podstawowe polecenia i wskazówki, które pomogą Ci skutecznie zarządzać zaporą ogniową.

Zainstaluj UFW (nieskomplikowaną zaporę ogniową) za pomocą polecenia APT

Jeśli dopiero zaczynasz przygodę z Debianem Linux i terminalem poleceń, nauka zabezpieczania systemu za pomocą zapory sieciowej może być zniechęcająca. Na szczęście użytkownicy Debiana mogą z łatwością używać nieskomplikowanej zapory ogniowej (UFW) do zarządzania bezpieczeństwem swojego systemu.

Przed instalacją UFW należy koniecznie upewnić się, że system jest aktualny, aby uniknąć konfliktów podczas instalacji. Uruchom następujące polecenie, aby zaktualizować system:

sudo apt update && sudo apt upgradePamiętaj, że jeśli jądro Linuksa zostało zaktualizowane, może być konieczne ponowne uruchomienie systemu.

Po zaktualizowaniu systemu możesz zainstalować UFW, uruchamiając następującą komendę:

sudo apt install ufwW przeciwieństwie do innych dystrybucji opartych na Debianie, takich jak Ubuntu, UFW nie jest domyślnie instalowany w Debianie. Dlatego tak ważne jest ręczne zainstalowanie UFW.

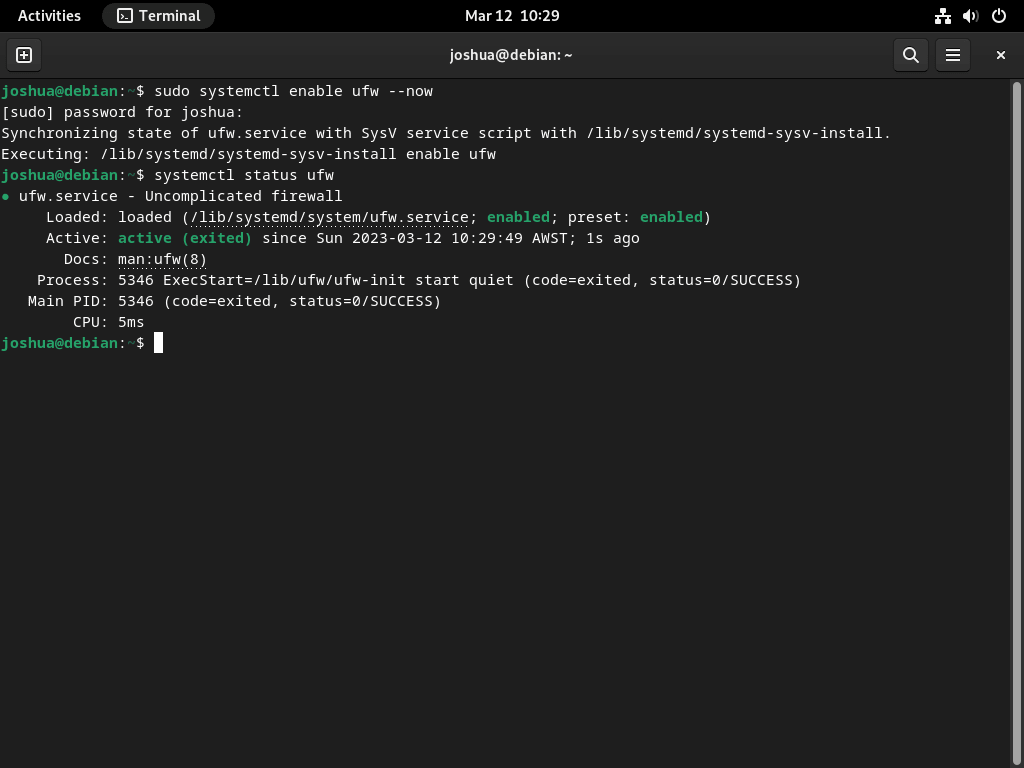

Po zainstalowaniu UFW należy włączyć usługę wydając następującą komendę:

sudo systemctl enable ufw --nowTo polecenie włączy usługę UFW podczas rozruchu, zapewniając ochronę systemu po ponownym uruchomieniu.

Na koniec konieczne jest sprawdzenie statusu UFW, aby upewnić się, że działa bez błędów. Możesz sprawdzić status usługi UFW, uruchamiając następującą komendę:

systemctl status ufw

Uruchamiając powyższe polecenia, pomyślnie zainstalowałeś UFW i upewniłeś się, że działa poprawnie. W następnym kroku omówimy wykorzystanie UFW do ochrony systemu.

Włącz zaporę UFW

Po zainstalowaniu i uruchomieniu UFW zapora sieciowa zostanie włączona. Domyślnie UFW blokuje cały ruch przychodzący i zezwala na cały ruch wychodzący. Włączenie zapory zapewnia ochronę systemu poprzez blokowanie nieautoryzowanego dostępu.

Aby włączyć UFW, uruchom następujące polecenie:

sudo ufw enablePo uruchomieniu polecenia otrzymasz wiadomość z potwierdzeniem, że zapora jest aktywna i uruchomi się automatycznie przy każdym ponownym uruchomieniu systemu. Oto przykładowe wyjście:

Firewall is active and enabled on system startupGdy zapora sieciowa będzie aktywna, będzie blokować cały ruch przychodzący do Twojego systemu, chroniąc Cię przed nieautoryzowanym dostępem. Warto jednak zauważyć, że może to również uniemożliwić część legalnego ruchu, na przykład dostęp do potrzebnych usług.

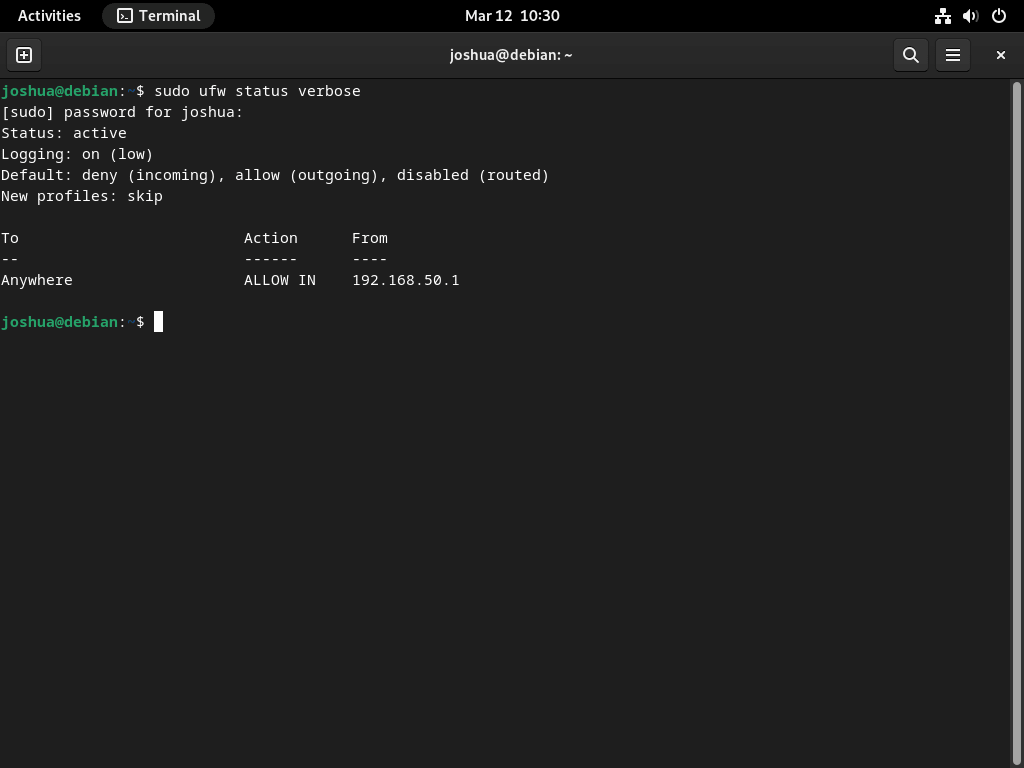

Sprawdź status UFW

Po włączeniu zapory UFW kluczowe znaczenie ma sprawdzenie, czy reguły są aktywne i poprawnie skonfigurowane. Możesz sprawdzić stan zapory ogniowej za pomocą następującego polecenia:

sudo ufw status verboseUruchomienie tego polecenia wyświetli bieżący stan zapory, w tym wszystkie aktywne reguły i domyślne zasady ustawione dla ruchu przychodzącego i wychodzącego.

Aby uzyskać bardziej zwięzły obraz reguł zapory sieciowej, możesz zamiast tego użyć opcji „numerowanej”. Ta opcja wyświetla reguły zapory sieciowej w kolejności numerowanej, co ułatwia ich identyfikację i zarządzanie nimi. Użyj następującego polecenia, aby wyświetlić listę reguł zapory sieciowej w kolejności numerowanej:

sudo ufw status numberedNumerowane dane wyjściowe wyświetlają reguły w bardziej zorganizowany sposób, co ułatwia ich identyfikację i zarządzanie nimi. Możesz użyć numerów reguł, aby zmodyfikować lub usunąć określone reguły za pomocą polecenia „usuń”.

Podsumowując, sprawdzenie stanu zapory ogniowej jest niezbędne, aby zapewnić ochronę systemu przed nieautoryzowanym dostępem. Korzystając z poleceń opisanych w tym kroku, możesz szybko sprawdzić stan zapory UFW i zidentyfikować wszelkie błędne konfiguracje.

Ustaw domyślne zasady UFW

Domyślnym ustawieniem zapory UFW jest blokowanie wszystkich połączeń przychodzących i zezwalanie na wszystkie połączenia wychodzące. Ta konfiguracja jest najbezpieczniejsza, ponieważ gwarantuje, że żaden nieautoryzowany użytkownik nie będzie mógł połączyć się z Twoim systemem bez wyraźnej zgody. Aby zezwolić na połączenia przychodzące, należy utworzyć określone reguły zezwalające na ruch w oparciu o adresy IP, programy, porty lub kombinację tych czynników.

Aby zmodyfikować reguły UFW, możesz wpisać w terminalu następującą komendę:

Aby odrzucić wszystkie połączenia przychodzące:

sudo ufw default deny incomingAby zezwolić na wszystkie połączenia wychodzące:

sudo ufw default allow outgoingDomyślnie UFW jest już włączone z domyślnymi regułami. Możesz jednak modyfikować te zasady, aby dostosować je do swoich konkretnych potrzeb. Na przykład, jeśli chcesz zablokować wszystkie połączenia wychodzące i zezwolić tylko na określone połączenia wychodzące, możesz użyć następującego polecenia, aby odpowiednio dostosować reguły:

Aby zablokować wszystkie połączenia wychodzące:

sudo ufw default deny outgoingWarto zauważyć, że jeśli chcesz zlokalizować domyślne zasady zapory UFW, możesz je znaleźć w pliku /etc/default/ufw. Ten plik zawiera ustawienia konfiguracyjne UFW, w tym domyślne zasady dla ruchu przychodzącego i wychodzącego. Modyfikując ustawienia w tym pliku, możesz dostosować reguły zapory sieciowej do swoich konkretnych potrzeb w zakresie bezpieczeństwa.

Dodatkowe polecenia UFW

W poniższych sekcjach omówione zostaną niektóre podstawowe aspekty UFW. Domyślnie większość użytkowników komputerów stacjonarnych odniesie korzyści po prostu blokując połączenia przychodzące i zezwalając na cały ruch wychodzący, co jest odpowiednie w większości środowisk. Jednak UFW zapewnia dodatkowe konfiguracje, które są przydatne w przypadku komputerów stacjonarnych i serwerów. Poniżej przedstawiono kilka przykładów tego, co można zrobić za pomocą UFW.

Wyświetl profile aplikacji UFW

Jeśli chcesz dowiedzieć się więcej o profilach aplikacji dostępnych za pośrednictwem UFW, możesz je wyświetlić, uruchamiając następującą komendę:

sudo ufw app listSpowoduje to wyświetlenie listy wszystkich dostępnych profili aplikacji. Należy pamiętać, że lista aplikacji może się różnić w zależności od oprogramowania zainstalowanego w systemie.

Jedną z przydatnych funkcji profili aplikacji UFW jest uzyskiwanie większej ilości informacji o konkretnym profilu. Aby to zrobić, uruchom następujące polecenie:

sudo ufw app info [application]Zastąp [aplikacja] nazwą, o której chcesz dowiedzieć się więcej. To polecenie wyświetli krótki opis aplikacji i używanych przez nią portów. Jest to pomocne przy badaniu otwartych portów i próbie ustalenia, do jakiej aplikacji należą.

Włącz IPv6 na UFW

Jeśli Twój system Debian jest skonfigurowany z protokołem IPv6, musisz upewnić się, że UFW jest skonfigurowany do obsługi ruchu IPv6 i IPv4. Domyślnie UFW powinien automatycznie włączyć obsługę obu wersji protokołu IP; jednak warto to potwierdzić.

Aby to zrobić, otwórz domyślny plik zapory UFW za pomocą następującego polecenia:

sudo nano /etc/default/ufwPo otwarciu pliku zlokalizuj następujący wiersz:

IPV6=yesJeśli wartość jest ustawiona na „nie”, zmień ją na „tak” i zapisz plik, naciskając CTRL+O i wtedy CTRL+X do wyjścia.

Po wprowadzeniu zmian w pliku konieczne będzie ponowne uruchomienie usługi zapory UFW, aby zmiany zaczęły obowiązywać. Aby to zrobić, uruchom następujące polecenie:

sudo systemctl restart ufwSpowoduje to ponowne uruchomienie usługi zapory UFW z nową konfiguracją, umożliwiając obsługę ruchu IPv6.

Zezwalaj na połączenia UFW SSH

SSH (Secure Shell) ma kluczowe znaczenie dla zdalnego dostępu do serwerów Linux. Jednak domyślnie UFW nie zezwala na połączenia SSH. Może to być problematyczne, zwłaszcza jeśli zdalnie włączyłeś zaporę sieciową, ponieważ możesz zostać zablokowany. Aby zezwolić na połączenia SSH, wykonaj następujące kroki.

Najpierw włącz profil aplikacji SSH, wpisując następujące polecenie:

sudo ufw allow sshJeśli skonfigurowałeś niestandardowy port nasłuchiwania dla połączeń SSH inny niż domyślny port 22, na przykład port 3541, musisz otworzyć port w zaporze UFW, wpisując następujące polecenie.

sudo ufw allow 3541/tcpZa pomocą poniższych poleceń można zablokować wszystkie połączenia SSH lub zmienić port i zablokować stare.

Użyj następującego polecenia, aby zablokować wszystkie połączenia SSH (upewnij się, że możliwy jest dostęp lokalny):

sudo ufw deny ssh/tcpJeśli zmieniasz niestandardowy port SSH, otwórz nowy port i zamknij istniejący, na przykład:

sudo ufw deny 3541/tcp Włącz porty UFW

UFW może umożliwić dostęp do określonych portów dla aplikacji lub usług. W tej sekcji opisano, jak otwierać porty HTTP (port 80) i HTTPS (port 443) dla serwera WWW oraz jak zezwalać na zakresy portów.

Aby zezwolić na port HTTP 80, możesz użyć dowolnego z następujących poleceń:

Zezwalaj według profilu aplikacji:

sudo ufw allow 'Nginx HTTPZezwalaj według nazwy usługi:

sudo ufw allow httpZezwalaj według numeru portu:

sudo ufw allow 80/tcpAby zezwolić na port HTTPS 443, możesz użyć dowolnego z następujących poleceń:

Zezwalaj według profilu aplikacji:

sudo ufw allow 'Nginx HTTPS'Zezwalaj według nazwy usługi:

sudo ufw allow httpsZezwalaj według numeru portu:

sudo ufw allow 443/tcpJeśli chcesz zezwolić na porty HTTP i HTTPS, możesz użyć następującego polecenia:

sudo ufw allow 'Nginx Full'UFW Zezwalaj na zakresy portów

Można zezwolić na poszczególne porty i zakresy portów. Otwierając zakres portów, należy określić protokół portu.

Aby zezwolić na zakres portów z protokołami TCP i UDP, użyj następujących poleceń:

sudo ufw allow 6500:6800/tcp

sudo ufw allow 6500:6800/udpAlternatywnie możesz zezwolić na wiele portów za jednym razem, używając następujących poleceń:

sudo ufw allow 6500, 6501, 6505, 6509/tcp

sudo ufw allow 6500, 6501, 6505, 6509/udpZezwalaj na połączenia zdalne na UFW

Włączenie połączeń zdalnych na UFW może mieć kluczowe znaczenie dla celów sieciowych i można to zrobić szybko za pomocą kilku prostych poleceń. W tej sekcji wyjaśniono, jak zezwolić na zdalne połączenia z systemem za pośrednictwem UFW.

UFW Zezwalaj na określone adresy IP

Możesz użyć następującego polecenia, aby zezwolić określonym adresom IP na łączenie się z systemem. Jest to przydatne, gdy chcesz zezwolić tylko określonym systemom na łączenie się z serwerem i możesz określić ich adresy IP.

sudo ufw allow from 192.168.55.131UFW Zezwalaj na określone adresy IP na określonym porcie

Możesz użyć następującego polecenia, aby zezwolić adresowi IP na połączenie z określonym portem w systemie. Na przykład, jeśli chcesz zezwolić adresowi IP na połączenie się z portem systemowym 3900, możesz użyć tego polecenia:

sudo ufw allow from 192.168.55.131 to any port 3900Zezwalaj na połączenia podsieci z określonym portem

Możesz użyć następującego polecenia, aby zezwolić na połączenia z zakresu adresów IP w podsieci z określonym portem. Jest to przydatne, gdy chcesz zezwolić na połączenia z określonego zakresu adresów IP i możesz określić podsieć, która będzie zezwalać na połączenia.

sudo ufw allow from 192.168.1.0/24 to any port 3900To polecenie połączy wszystkie adresy IP od 192.168.1.1 do 192.168.1.254 z portem 3900.

Zezwalaj na określony interfejs sieciowy

Jeśli chcesz zezwolić na połączenia z określonym interfejsem sieciowym, możesz użyć następującego polecenia. Jest to przydatne, gdy masz wiele interfejsów sieciowych i musisz zezwolić na połączenia z określonym interfejsem.

sudo ufw allow in on eth2 to any port 3900Używając tych poleceń, możesz łatwo zezwolić na zdalne połączenia z systemem poprzez UFW, zachowując jednocześnie jego bezpieczeństwo.

Odmawiaj połączeń zdalnych na UFW

Jeśli zauważyłeś podejrzany lub niechciany ruch pochodzący z określonego adresu IP, możesz zablokować połączenia z tego adresu za pomocą UFW. UFW domyślnie odrzuca wszystkie połączenia przychodzące, ale możesz utworzyć reguły blokujące połączenia z określonych adresów IP lub zakresów adresów IP.

Na przykład, aby zablokować połączenia z jednego adresu IP, możesz użyć następującego polecenia:

sudo ufw deny from 203.13.56.121Jeśli haker używa wielu adresów IP w tej samej podsieci do ataku na Twój system, możesz zablokować całą podsieć, określając zakres adresów IP w notacji CIDR:

sudo ufw deny from 203.13.56.121/24Możesz także utworzyć reguły odmowy dostępu do określonych portów dla zablokowanego adresu IP lub zakresu adresów IP. Na przykład, aby zablokować połączenia z tej samej podsieci do portów 80 i 443, możesz użyć następujących poleceń:

sudo ufw deny from 203.13.56.121/24 to any port 80

sudo ufw deny from 203.13.56.121/24 to any port 443Należy pamiętać, że blokowanie połączeń przychodzących może być skutecznym środkiem bezpieczeństwa, ale nie jest niezawodny. Hakerzy nadal mogą używać technik takich jak fałszowanie adresów IP, aby ukryć swój prawdziwy adres IP. Dlatego ważne jest wdrożenie wielu warstw zabezpieczeń, a nie poleganie wyłącznie na blokowaniu adresów IP.

Usuń reguły UFW

Usuwanie niepotrzebnych lub niechcianych reguł UFW jest niezbędne do utrzymania zorganizowanej i wydajnej zapory ogniowej. Reguły UFW możesz usunąć na dwa różne sposoby. Po pierwsze, aby usunąć regułę UFW przy użyciu jej numeru, musisz wyświetlić numery reguł, wpisując następującą komendę:

sudo ufw status numberedDane wyjściowe wyświetlą listę ponumerowanych reguł UFW, co pozwoli Ci zidentyfikować regułę, którą chcesz usunąć. Po określeniu numeru reguły, którą chcesz usunąć, wpisz następujące polecenie:

sudo ufw delete [rule number]Załóżmy na przykład, że chcesz usunąć trzecią regułę dla adresu IP 1.1.1.1. W takim przypadku musisz znaleźć numer reguły, uruchamiając polecenie „sudo ufw status numbered” i wpisując w terminalu następującą komendę:

sudo ufw delete 3Usuwanie reguł, które nie są już potrzebne, pomaga zachować bezpieczeństwo i wydajność zapory sieciowej.

Uzyskaj dostęp i przeglądaj dzienniki UFW

Zapora sieciowa UFW rejestruje wszystkie zdarzenia i należy okresowo przeglądać te dzienniki, aby zidentyfikować potencjalne naruszenia bezpieczeństwa lub rozwiązać problemy z siecią. Domyślnie rejestrowanie UFW jest ustawione na niską wartość, co jest odpowiednie dla większości systemów stacjonarnych. Serwery mogą jednak wymagać wyższego poziomu rejestrowania, aby uchwycić więcej szczegółów.

Możesz ustawić poziom rejestrowania UFW na niski, średni lub wysoki lub całkowicie go wyłączyć. Aby ustawić niski poziom rejestrowania UFW, użyj następującego polecenia:

sudo ufw logging lowAby ustawić rejestrowanie UFW na średni:

sudo ufw logging mediumAby ustawić rejestrowanie UFW na wysoki poziom:

sudo ufw logging highOstatnią opcją jest całkowite wyłączenie rejestrowania; upewnij się, że jesteś z tego zadowolony i nie będzie to wymagało sprawdzania dziennika.

sudo ufw logging offAby wyświetlić dzienniki UFW, możesz je znaleźć w domyślnej lokalizacji /var/log/ufw.log. Używając polecenia tail, możesz przeglądać aktualne dzienniki lub wydrukować określoną liczbę ostatnich wierszy dziennika. Na przykład, aby wyświetlić ostatnie 30 wierszy dziennika, użyj następującego polecenia:

sudo ufw tail /var/log/ufw.log -n 30Przeglądanie dzienników może pomóc w określeniu, które adresy IP próbują połączyć się z systemem i zidentyfikować wszelkie podejrzane lub nieautoryzowane działania. Ponadto przeglądanie dzienników może pomóc w zrozumieniu wzorców ruchu sieciowego, optymalizacji wydajności sieci i zidentyfikowaniu wszelkich mogących się pojawić problemów.

Przetestuj zasady UFW

Zawsze dobrym pomysłem jest przetestowanie reguł zapory sieciowej UFW przed ich zastosowaniem, aby upewnić się, że działają zgodnie z zamierzeniami. Flaga „–dry-run” pozwala zobaczyć zmiany, które zostałyby wprowadzone bez ich faktycznego zastosowania. Jest to przydatna opcja w przypadku bardzo krytycznych systemów, aby zapobiec przypadkowym zmianom.

Aby użyć flagi „–dry-run”, wpisz następujące polecenie:

sudo ufw --dry-run enableAby wyłączyć flagę „–dry-run”, po prostu użyj następującego polecenia:

sudo ufw --dry-run disableZresetuj zasady UFW

Czasami może być konieczne zresetowanie zapory sieciowej do pierwotnego stanu, z zablokowaniem wszystkich połączeń przychodzących i zezwoleniem na połączenia wychodzące. Można to zrobić za pomocą polecenia „reset”:

sudo ufw resetPotwierdź reset, wprowadź następujące dane:

sudo ufw statusDane wyjściowe powinny być:

Status: inactive Po zakończeniu resetowania zapora sieciowa będzie nieaktywna i konieczne będzie jej ponowne włączenie i rozpoczęcie dodawania nowych reguł. Należy pamiętać, że polecenia resetowania należy używać oszczędnie, ponieważ usuwa ono wszystkie istniejące reguły i może potencjalnie narazić system na niebezpieczeństwo, jeśli nie zostanie wykonane prawidłowo.

Jak znaleźć wszystkie otwarte porty (kontrola bezpieczeństwa)

Bezpieczeństwo Twojego systemu powinno być najwyższym priorytetem, a jednym ze sposobów jego zapewnienia jest regularne sprawdzanie otwartych portów. UFW domyślnie blokuje wszystkie połączenia przychodzące, ale czasami porty mogą pozostać otwarte przypadkowo lub z uzasadnionych powodów. W tym przypadku niezbędna jest wiedza, które porty są otwarte i dlaczego.

Jednym ze sposobów sprawdzenia otwartych portów jest użycie Nmap, dobrze znanego i zaufanego narzędzia do eksploracji sieci. Aby zainstalować Nmap, najpierw wpisz następujące polecenie, aby go zainstalować.

sudo apt install nmapNastępnie znajdź wewnętrzny adres IP swojego systemu, wpisując:

hostname -IPrzykładowe wyjście:

192.168.50.45Mając adres IP, uruchom następujące polecenie:

nmap 192.168.50.45Nmap przeskanuje Twój system i wyświetli listę wszystkich otwartych portów. Jeśli znajdziesz jakieś otwarte porty, co do których nie jesteś pewien, sprawdź je przed zamknięciem lub zablokowaniem, ponieważ może to spowodować przerwanie usług lub zablokowanie dostępu do systemu.

Na podstawie informacji zawartych w tym samouczku możesz utworzyć niestandardowe reguły UFW, aby zamknąć lub ograniczyć otwarte porty. UFW domyślnie blokuje wszystkie połączenia przychodzące, więc przed wprowadzeniem zmian upewnij się, że nie blokujesz prawidłowego ruchu.

Polecenia APT zarządzania UFW

Usuń zaporę sieciową UFW

UFW jest cennym narzędziem do zarządzania regułami zapory sieciowej i zabezpieczania systemu Debian. Mogą jednak zaistnieć sytuacje, w których trzeba będzie je wyłączyć lub usunąć.

Jeśli chcesz tymczasowo wyłączyć UFW, możesz to zrobić wpisując następujące polecenie:

sudo ufw disableSpowoduje to wyłączenie zapory sieciowej i umożliwienie całego ruchu przez system.

Z drugiej strony, jeśli chcesz całkowicie usunąć UFW ze swojego systemu, możesz to zrobić za pomocą następującego polecenia:

sudo apt remove ufwNależy jednak pamiętać, że całkowite usunięcie UFW z systemu może narazić go na ataki zewnętrzne. Jeśli nie masz solidnej alternatywy do zarządzania zaporą systemu lub nie wiesz, jak korzystać z IPTables, nie zaleca się usuwania UFW.

Dlatego przed usunięciem UFW upewnij się, że masz alternatywne rozwiązanie, aby utrzymać bezpieczeństwo systemu i zapobiec nieautoryzowanemu dostępowi.