Apache HTTP Server (httpd) to jeden z najpopularniejszych i najsolidniejszych dostępnych serwerów internetowych, znany ze swojej elastyczności, wydajności i szerokiego zakresu funkcji. Jest szeroko stosowany do hostingu stron internetowych i aplikacji internetowych. Konfigurowanie Apache na CentOS Stream 9 pozwala wykorzystać jego potężne możliwości do potrzeb hostingu. Dodatkowo zabezpieczenie Twojej witryny bezpłatnym certyfikatem SSL od Let's Encrypt gwarantuje, że Twoja witryna będzie szyfrowana i godna zaufania.

Aby zainstalować Apache HTTP Server na CentOS Stream 9 i skonfigurować certyfikat Let's Encrypt SSL, wykonaj czynności opisane w tym przewodniku. Zapewni to bezpieczną i wydajną konfigurację serwera WWW.

Zapewnienie w pełni zaktualizowanego systemu strumieniowego CentOS przed instalacją Apache

Przed kontynuowaniem instalacji Apache na komputerze CentOS Stream musimy sprawdzić, czy nasz system jest w pełni aktualny. To coś więcej niż tylko środek zapobiegawczy. Aktualizowanie systemu pomaga zapobiegać problemom ze zgodnością i znacznie zwiększa jego stabilność, bezpieczeństwo i wydajność.

Aby to uruchomić, wykonaj następujące polecenie w terminalu:

sudo dnf upgrade --refreshTo polecenie uruchamia mechanizm aktualizacji, pobierający i instalujący najnowsze aktualizacje oprogramowania i poprawki zabezpieczeń systemu. Przed przystąpieniem do instalacji Apache konieczne jest całkowite zakończenie procesu aktualizacji. Dzięki temu Twój system będzie w doskonałym stanie, optymalnie skonfigurowany i przygotowany do uruchomienia Apache bez żadnych problemów lub problemów ze zgodnością.

Zainstaluj Apache HTTPD za pomocą polecenia DNF

Drugim krokiem jest instalacja Apache lub HTTPD w systemie CentOS Stream. Jest to prosty proces, dzięki uprzejmości potężnego menedżera pakietów DNF. Menedżer pakietów DNF lub Dandified Yum upraszcza instalację, aktualizację i zarządzanie pakietami oprogramowania.

Rozpocznij instalację Apache (HTTPD), uruchamiając następującą komendę w terminalu:

sudo dnf install httpdTo polecenie inicjuje mechanizm instalacji oraz pobiera i instaluje wszystkie niezbędne komponenty, aby umożliwić uruchomienie Apache (HTTPD) w systemie. Proces powinien zakończyć się w ciągu kilku minut. Następnie będziesz mieć w pełni zainstalowany Apache (HTTPD) i gotowy do użycia.

Aktywacja i konfiguracja Apache HTTPD do uruchamiania podczas uruchamiania systemu

Po pomyślnej instalacji Apache (HTTPD) w systemie CentOS Stream następującą kluczową czynnością jest aktywacja usługi i skonfigurowanie jej tak, aby uruchamiała się automatycznie po uruchomieniu systemu. Apache (HTTPD) jest zawsze aktywny i przygotowany do obsługi żądań internetowych po uruchomieniu systemu.

Jeśli usługa Apache (HTTPD) nie jest aktywna lub jest domyślnie ustawiona na uruchamianie, użyj tych poleceń w terminalu, aby uruchomić usługę i upewnić się, że działa ona podczas startu systemu:

sudo systemctl start httpd

sudo systemctl enable httpdPierwsze polecenie, sudo systemctl start httpd, uruchamia usługę Apache (HTTPD), podczas gdy drugie polecenie, sudo systemctl Enable httpd, ustawia usługę tak, aby działała automatycznie po uruchomieniu systemu. Implementując te dwa polecenia, gwarantujesz, że Apache (HTTPD) jest stale dostępny i aktywny, gotowy do obsługi żądań sieciowych przy każdym włączeniu systemu.

Alternatywnie możesz skondensować dwa poprzednie kroki w jednym poleceniu:

sudo systemctl enable httpd --nowOpcja –now w poleceniu sudo systemctl Enable httpd –now jednocześnie uruchamia usługę Apache (HTTPD) i konfiguruje ją tak, aby uruchamiała się automatycznie podczas startu systemu. To pojedyncze polecenie łączy dwa oddzielne polecenia z poprzednich kroków, dzięki czemu proces jest usprawniony i wydajny.

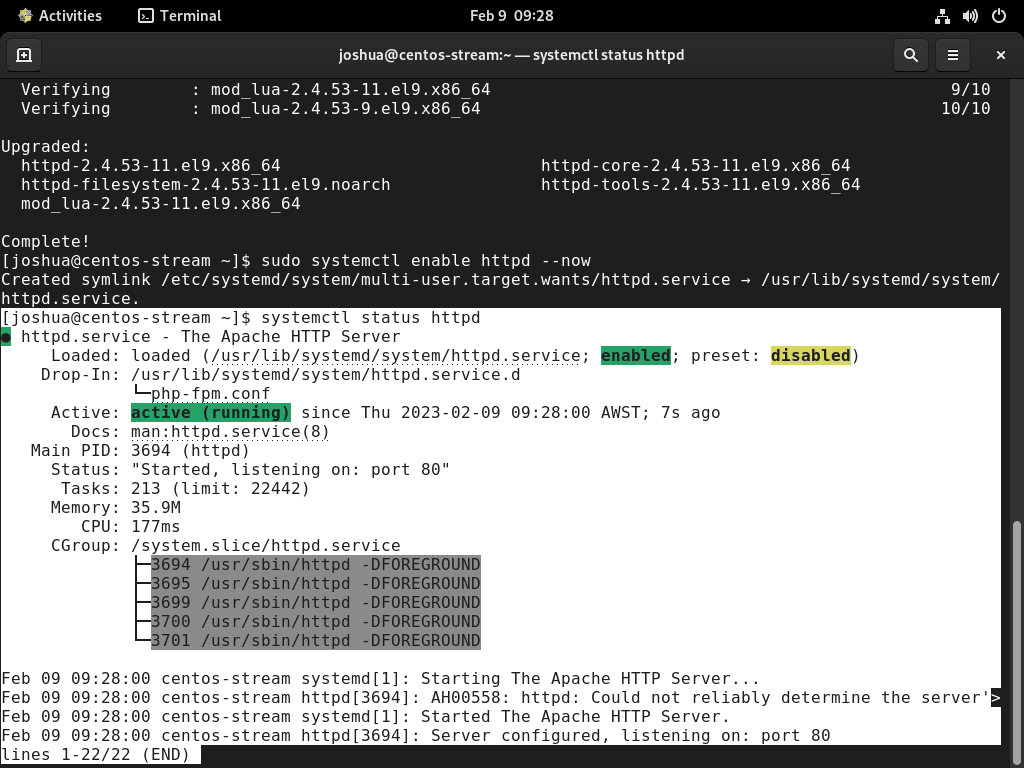

Sprawdź stan usługi Apache HTTPD

Na koniec powinniśmy zweryfikować pomyślną implementację i działanie Apache (HTTPD) za pomocą następującego polecenia systemctl:

systemctl status httpd

To polecenie wyświetla w czasie rzeczywistym stan usługi Apache (HTTPD), w tym wszelkie błędy i komunikaty, które mogły się pojawić. Analizując status usługi, możesz potwierdzić, że Apache (HTTPD) działa bezproblemowo.

Skonfiguruj reguły zapory ogniowejD

Po zainstalowaniu Apache (HTTPD) w CentOS Stream możesz zauważyć, że zapora nie zawiera wstępnie skonfigurowanych reguł dla standardowych portów 80 i 443. Aby poprawić bezpieczeństwo aplikacji sieci Web, musisz skonfigurować te reguły zapory przed przejściem dalej.

Ustaw reguły zapory sieciowej za pomocą narzędzia firewall-cmd, domyślnego narzędzia do zarządzania zaporą sieciową CentOS Stream. Reguły, które należy skonfigurować, będą się różnić w zależności od portów, których zamierzasz używać. Jednak w poniższych krokach wymieniliśmy wszystkie krytyczne opcje.

Otwarcie portów 80 i 443

Uruchomimy pierwsze dwa polecenia, aby otworzyć porty 80 i 443. Porty te obsługują odpowiednio przychodzący ruch HTTP i HTTPS.

Aby otworzyć port 80 lub HTTP, uruchom następujące polecenie:

sudo firewall-cmd --permanent --add-port=80/tcpNastępnie otwórz port 443 lub HTTPS za pomocą kolejnego polecenia:

sudo firewall-cmd --permanent --add-port=443/tcpSprawdź zmiany zapory sieciowej

Po określeniu portów do otwarcia musimy poinstruować zaporę ogniową, aby zaimplementowała te zmiany. Zrób to, ponownie ładując reguły zapory sieciowej za pomocą poniższego polecenia:

sudo firewall-cmd --reloadZrozumienie implikacji

Niezwykle istotne jest dokładne zrozumienie konsekwencji dla bezpieczeństwa związanych z otwieraniem portów w systemie. Otwierając selektywnie tylko niezbędne porty, wzmacniasz ochronę swojej aplikacji internetowej przed nieautoryzowanym dostępem i potencjalnymi zagrożeniami bezpieczeństwa. To podkreśla, dlaczego tak ważne jest prawidłowe skonfigurowanie reguł zapory sieciowej dla instalacji Apache (HTTPD) w CentOS Stream.

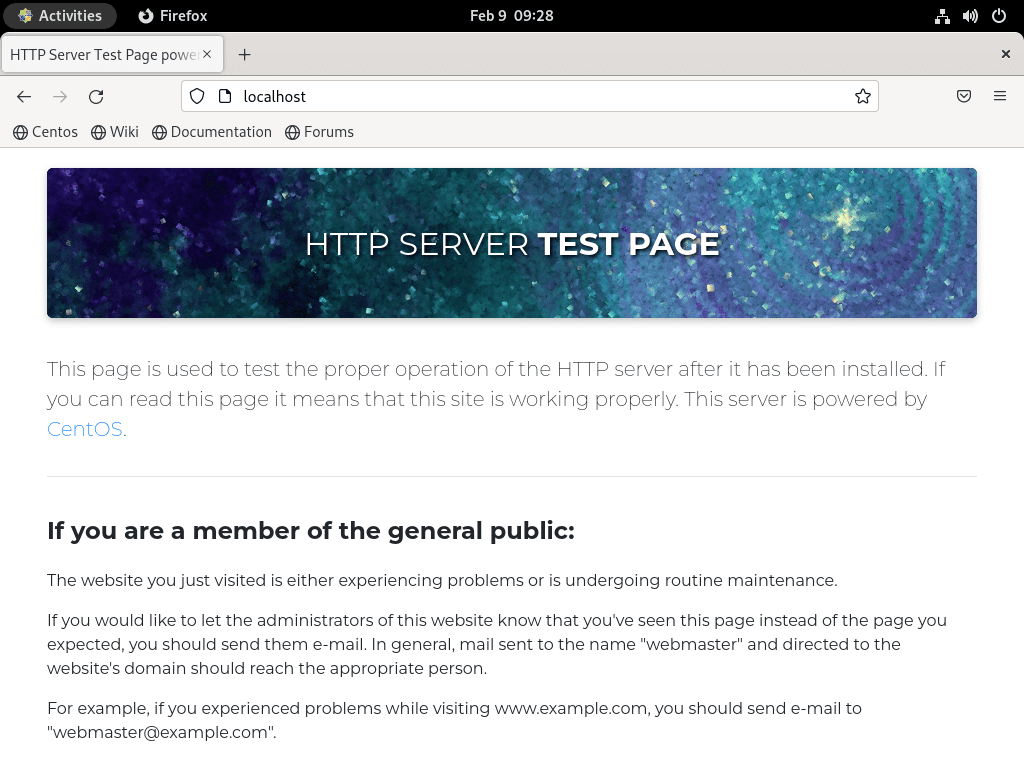

Weryfikacja dostępu Apache HTTPD

Po dokładnym skonfigurowaniu zapory sieciowej upewnij się, że możesz uzyskać dostęp do strony docelowej Apache (HTTPD) za pośrednictwem przeglądarki internetowej. Uruchom swoją ulubioną przeglądarkę internetową i przejdź do http://localhost lub http://your_server_ip.

Aby uzyskać dostęp poprzez adres IP serwera:

http://your_server_ipAlternatywnie, aby uzyskać dostęp przez localhost:

http://localhostGdy wszystko dokładnie skonfigurujesz, przywita Cię domyślna strona docelowa Apache (HTTPD). Na tej stronie zostanie wyświetlony komunikat potwierdzający, że serwer działa zgodnie z oczekiwaniami. Strona będzie przypominać:

Utwórz i skonfiguruj hosta wirtualnego

W tej sekcji omówimy praktyczny aspekt tworzenia wirtualnego hosta przy użyciu Apache (HTTPD), elastycznego serwera WWW znanego z możliwości hostowania wielu domen na jednym serwerze. To narzędzie jest analogiczne do atrybutu „bloki serwerów” w Nginx. W następnym samouczku pokażemy, jak sformułować wirtualnego hosta dla danej domeny, reprezentowanego jako „example-domain.com”. Naturalnie zastąpisz tę przykładową domenę konkretną nazwą domeny.

Tworzenie wirtualnych hostów ułatwia niezależne zarządzanie konfiguracjami dla każdej domeny. Zapewnia to kontrolę nad różnymi aspektami środowiska serwera WWW, w tym nad bezpieczeństwem, wydajnością i ustawieniami niestandardowymi. Może się to okazać szczególnie korzystne, jeśli zamierzasz hostować wiele witryn internetowych na jednym serwerze lub zachować osobne ustawienia dla odrębnych sekcji swojej witryny. Dzięki Apache (HTTPD) możesz bez wysiłku opracować wirtualne hosty spełniające te wymagania.

Tworzenie i konfiguracja katalogów

Rozpoczęcie konfiguracji hosta wirtualnego wiąże się z utworzeniem nowego katalogu, który będzie folderem głównym hosta wirtualnego. Nazwa tego katalogu jest zazwyczaj zgodna z nazwą Twojej domeny.

Na przykład, jeśli nazwa Twojej domeny to „example.com”, możesz wygenerować nowy katalog za pomocą polecenia:

sudo mkdir /var/www/example.comTo polecenie wymaga zastąpienia „example.com” nazwą Twojej domeny. Zatem katalog będzie zawierał pliki i zasoby powiązane z Twoimi wirtualnymi hostami, w tym pliki HTML, obrazy, skrypty i inne zasoby.

Skonfigurowanie indywidualnych katalogów dla każdego wirtualnego hosta ułatwia wyraźne rozdzielenie problemów, co jest istotne w kontekście bezpieczeństwa i rozwiązywania problemów.

Nowy katalog może wymagać odpowiednich praw własności i uprawnień, aby umożliwić dostęp Apache (HTTPD). Kolejne polecenia ustawiają poprawną własność i uprawnienia:

sudo chown -R apache:apache /var/www/example.com

sudo chmod -R 755 /var/www/example.comPo przygotowaniu nowego katalogu możemy skonfigurować Twojego wirtualnego hosta.

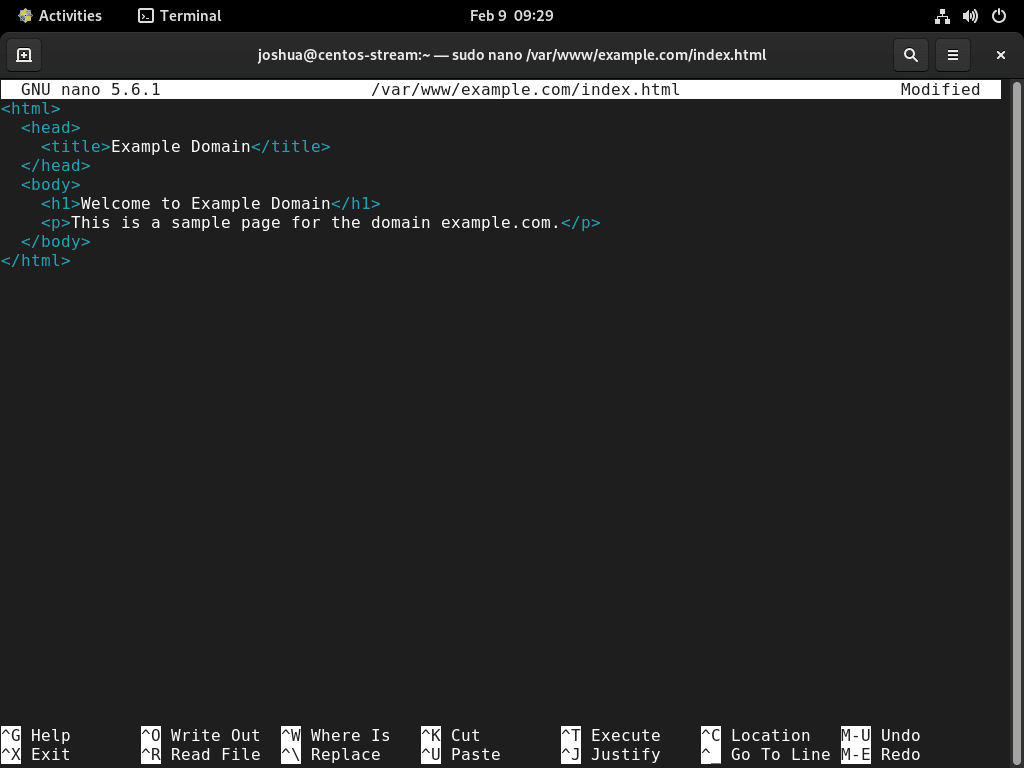

Tworzenie pliku indeks.html

Edytor tekstu generuje plik Index.html dla Twojego wirtualnego hosta. W naszym samouczku użyjemy edytora tekstu nano, ale możesz wybrać dowolny edytor tekstu, który wolisz.

Wykonaj następujące polecenie, aby utworzyć plik Index.html:

sudo nano /var/www/example.com/index.htmlW edytorze tekstu rozpocznij tworzenie zawartości pliku Index.html. Plik ten zazwyczaj służy jako pierwszy punkt kontaktu użytkownika odwiedzającego Twoją witrynę.

Oto prosty przykład:

<html>

<head>

<title>Example Domain</title>

</head>

<body>

<h1>Welcome to Example Domain</h1>

<p>This is a sample page for the domain example.com.</p>

</body>

</html>

Po sfinalizowaniu zawartości pliku Index.html zapisz plik i zamknij edytor tekstu. W przypadku nano osiąga się to poprzez naciśnięcie Ctrl + X, Y i Enter.

Konfigurowanie katalogów hostów wirtualnych

Zapewnienie właściwej konfiguracji katalogów dla serwera WWW Apache gwarantuje bezproblemową i zorganizowaną konfigurację. W szczególności używane są katalogi „dostępne witryny” i „obsługiwane witryny”. Ta konfiguracja odzwierciedla tę przyjętą w Nginx i promuje zorganizowane i dostępne konfiguracje.

Aby utworzyć te katalogi, użyj następującego polecenia:

sudo mkdir /etc/httpd/sites-available /etc/httpd/sites-enabledNastępnie poinstruuj Apache, aby szukał plików hosta wirtualnego w katalogu „/etc/httpd/sites-available”:

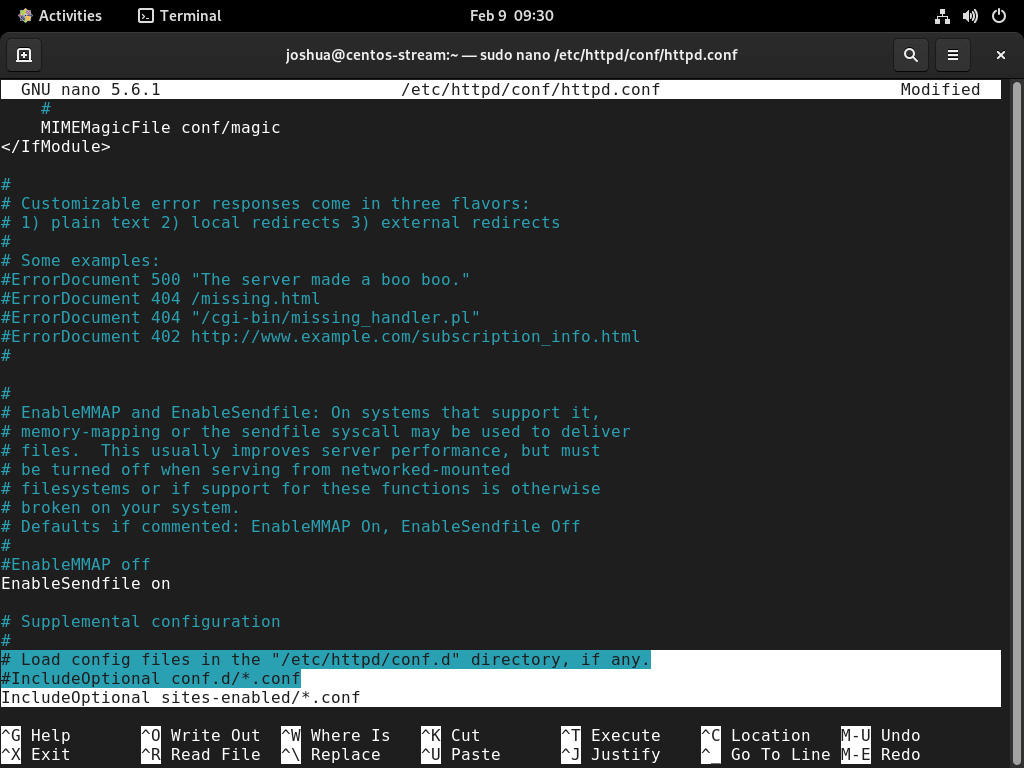

sudo nano /etc/httpd/conf/httpd.confW otwartym pliku konfiguracyjnym dołącz na końcu wiersz „IncludeOptional sites-enabled/*.conf”. Ta linia instruuje Apache, aby umieścił wszystkie pliki konfiguracyjne hosta wirtualnego w katalogu „sites-enabled”.

IncludeOptional sites-enabled/*.confOpcjonalnie możesz skomentować „IncludeOptional conf.d/*.conf”, wyłączając domyślny folder, w którym Apache szuka plików hosta wirtualnego. Pomaga to uniknąć potencjalnych nieporozumień.

Przykład:

#IncludeOptional conf.d/*.conf

IncludeOptional sites-enabled/*.conf

Aby zapisać plik i wyjść, użyj kombinacji klawiszy CTRL + O, a następnie CTRL + X.

Utwórz plik konfiguracyjny hosta wirtualnego

Następnie za pomocą edytora tekstu utworzymy plik konfiguracyjny hosta wirtualnego pod adresem /etc/httpd/sites-available/example.com.conf.

sudo nano /etc/httpd/sites-available/example.com.confWypełnij informacje zastępcze w następującym bloku konfiguracyjnym, podając nazwę serwera, alias serwera i katalog główny dokumentu, zanim skopiujesz je do pliku konfiguracyjnego hosta wirtualnego znajdującego się pod adresem /etc/httpd/sites-available/example.com.conf.

<VirtualHost *:80>

ServerAdmin webmaster@localhost

ServerName example_domain

ServerAlias www.example_domain

DocumentRoot /var/www/example.com/

</VirtualHost>Dostosuj dyrektywy serwera do swoich specyficznych wymagań.

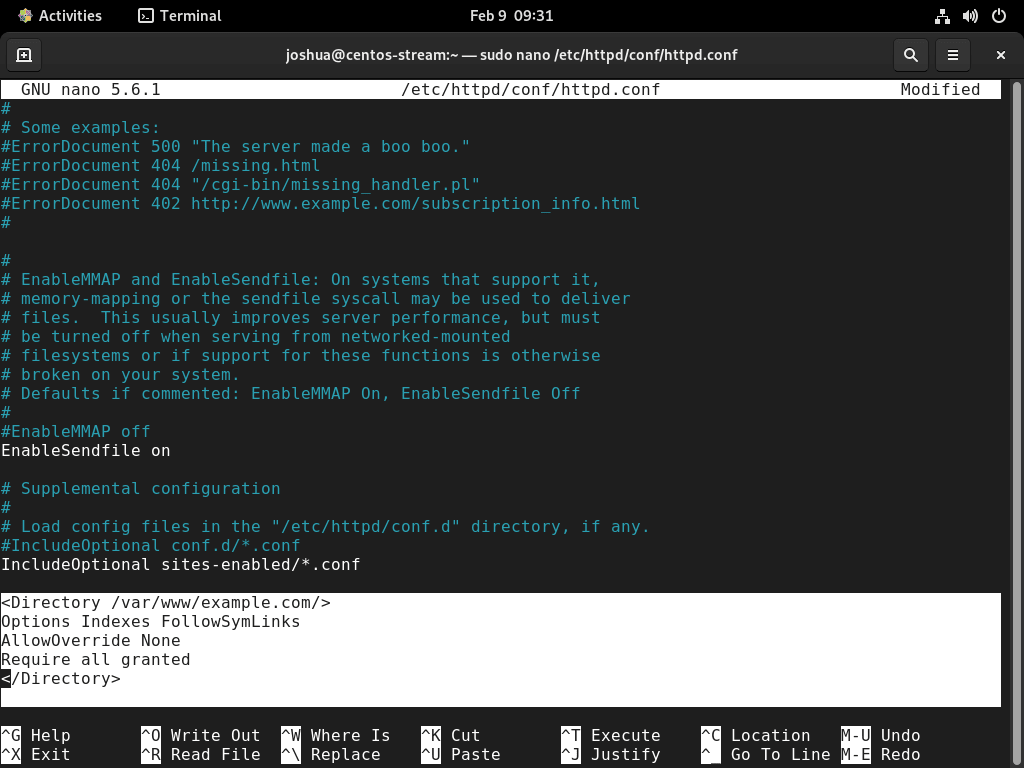

Krok 5: Modyfikowanie uprawnień dostępu

Aby przyznać publiczny dostęp do swojego serwera, zmodyfikuj uprawnienia dostępu dla usługi Apache w pliku konfiguracyjnym /etc/httpd/conf/httpd.conf. Domyślna konfiguracja odmawia dostępu. Jeśli zaniedbasz ten krok, możesz napotkać błędy HTTP 403, gdy ludzie będą próbowali uzyskać dostęp do Twojej witryny.

sudo nano /etc/httpd/conf/httpd.confDodaj następujący blok do swojego pliku, upewniając się, że dostosowujesz katalog główny do swojego własnego.

<Directory /var/www/example.com/>

Options Indexes FollowSymLinks

AllowOverride None

Require all granted

</Directory>

Aby zapisać te zmiany, użyj kombinacji klawiszy CTRL+O i wyjdź z edytora tekstu, używając CTRL+X.

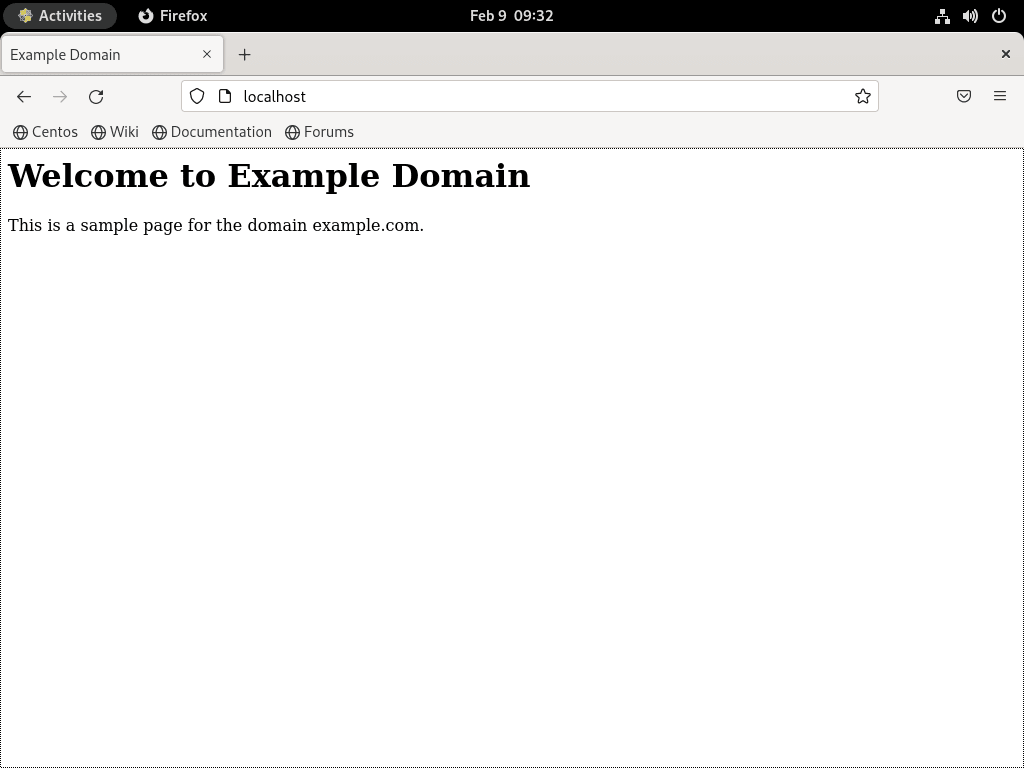

Krok 6: Włącz hosta wirtualnego dla Apache w strumieniu CentOS

Aby skonfigurować hosta wirtualnego, musisz go aktywować w ostatnim kroku. Utwórz dowiązanie symboliczne z katalogu dostępnych witryn do katalogu obsługującego witryny, używając poniższego polecenia:

sudo ln -s /etc/httpd/sites-available/example.com.conf /etc/httpd/sites-enabled/Aby zakończyć proces aktywacji, musisz ponownie uruchomić usługę Apache.

sudo systemctl restart httpdPo ponownym uruchomieniu usługi Apache otwórz przeglądarkę internetową i przejdź do „HTTP://example_domain”. Jeśli nie zarejestrowałeś domeny, możesz uzyskać dostęp do swojej witryny internetowej za pomocą adresu IP (lokalnego lub zdalnego). Jeśli wszystko skonfigurujesz poprawnie, przywita Cię strona docelowa, którą utworzyłeś w pliku Index.html.

Dodatkowe polecenia i wskazówki

Bezpieczne katalogi i pliki

Ustawianie bezpiecznych uprawnień

Korzystanie z bezpiecznych uprawnień do plików i katalogów w Apache na CentOS jest kluczowe. Często przyznawane są nadmierne uprawnienia, takie jak pełny dostęp publiczny. Aby zapobiec zagrożeniom bezpieczeństwa, zaleca się ograniczenie uprawnień. W przypadku katalogów użyj chmod 755 i dla plików, chmod 644. Poniżej znajdują się polecenia umożliwiające ustawienie tych uprawnień. Pamiętaj, że niektóre aplikacje mogą wymagać różnych uprawnień, np 777 dla phpBB.

- Dla katalogów:

sudo find /var/www/example.com/ -type d -exec chmod 755 "{}" \;- Dla plików:

sudo find /var/www/example.com/ -type f -exec chmod 644 "{}" \;Te polecenia zostaną zastąpione /var/www/example.com/ z odpowiednią ścieżką do katalogu. Ten krok nie gwarantuje całkowitego bezpieczeństwa, ale znacznie zmniejsza ryzyko, uniemożliwiając publiczny dostęp do kluczowych plików.

Zabezpiecz Apache za pomocą Let's Encrypt SSL

Instalowanie certyfikatu Let's Encrypt SSL

Aby zapewnić bezpieczne połączenia klient-serwer, konieczne jest zabezpieczenie serwera Apache certyfikatem SSL. Let's Encrypt zapewnia bezpłatny, automatyczny certyfikat SSL. Najpierw upewnij się, że repozytorium CRB jest włączone i repozytorium EPEL jest zainstalowane. Proces instalacji różni się nieznacznie w przypadku CentOS Stream 9 i 8.

Dla CentOS Stream 9:

- Włącz CRB:

sudo dnf config-manager --set-enabled crb- Zainstaluj repozytorium EPEL:

sudo dnf install https://dl.fedoraproject.org/pub/epel/epel-release-latest-9.noarch.rpmNastępnie zainstaluj mod_ssl i przyciąganie:

sudo dnf install mod_sslAktywuj EPEL w dystrybucji CentOS Stream, a następnie zainstaluj Snap.

sudo dnf install snapd -yPo instalacji pamiętaj o natychmiastowym włączeniu Snap i uruchomieniu systemu.

sudo systemctl enable snapd --nowNastępnym krokiem jest instalacja rdzenia snap, który zajmie się wszystkimi zależnościami niezbędnymi do uruchomienia pakietów snap.

sudo snap install coreUtwórz dowiązanie symboliczne do katalogu snapd.

sudo ln -s /var/lib/snapd/snap /snapUżyj następującego polecenia terminala, aby zainstalować pakiet przystawki Certbot.

sudo snap install --classic certbotNa koniec utwórz kolejne łącze symboliczne dla pakietu przystawek Certbot.

sudo ln -s /snap/bin/certbot /usr/bin/certbotUruchom Certbota dla Apache

Uruchom następującą komendę w swoim terminalu, aby wygenerować certyfikat SSL za pomocą Certbota.

sudo certbot --dry-run --apache --agree-tos --redirect --hsts --staple-ocsp --email you@example.com -d www.example.comDla tych, którzy dopiero zaczynają korzystać z Let's Encrypt, możesz uzyskać więcej informacji na temat skrótu w poleceniu.

- Opcja „–dry-run” umożliwia wykonanie testowego uruchomienia procesu generowania certyfikatu bez modyfikowania systemu. Ta opcja jest przydatna podczas testowania.

- Opcja „–apache” służy do wygenerowania certyfikatu dla serwera WWW Apache.

- Opcja „–agree-tos” pozwala zaakceptować warunki korzystania z usług Let's Encrypt, urzędu certyfikacji dostarczającego certyfikat SSL.

- Opcja „–redirect” automatycznie przekierowuje cały ruch HTTP do HTTPS.

- Opcja „–hsts” włącza funkcję HTTP Strict Transport Security (HSTS). Ta funkcja zabezpieczeń pomaga chronić przed atakami na obniżenie wersji protokołu i przejmowaniem plików cookie, informując przeglądarki, aby miały dostęp do Twojej witryny internetowej wyłącznie za pośrednictwem bezpiecznego połączenia HTTPS.

- Opcja „–staple-ocsp” umożliwia zszywanie protokołu OCSP (Online Certyfikat Status Protocol), który weryfikuje status unieważnienia certyfikatu SSL bez konieczności kontaktowania się z urzędem certyfikacji.

- Użyj opcji „–email”, aby określić adres e-mail, który chcesz powiązać z certyfikatem.

- Opcja „-d” określa nazwę domeny, dla której wygenerujesz certyfikat. W tym przykładzie nazwa domeny to „www.example.com”.

Alternatywnie możesz użyć następującego polecenia i postępować zgodnie z instrukcjami krok po kroku, aby uzyskać bardziej dostępną obsługę.

sudo certbot certonly --apacheWykonując polecenie z wymienionymi parametrami, polecasz certbotowi utworzenie certyfikatu SSL dla Twojej domeny „www.example.com”, włączając jednocześnie niezbędne funkcje bezpieczeństwa, takie jak wymuszanie przekierowania HTTPS 301, nagłówek Strict-Transport-Security i Zszywanie OCSP. Należy pamiętać, że adres e-mail w poleceniu należy zastąpić własnym, a także pamiętać o zastąpieniu nazwy domeny „www.example.com” żądaną nazwą domeny.

Konfiguracja SSL na Apache

Po uzyskaniu certyfikatu SSL skonfiguruj serwer Apache tak, aby z niego korzystał. Edytuj ssl.conf plik i dodaj następujące wiersze, zastępując „example.com” swoją domeną:

sudo nano /etc/httpd/conf.d/ssl.confW pliku konfiguracyjnym dodaj następujące wiersze: zamień „example.com” na nazwę swojej domeny.

SSLEngine on

SSLCertificateFile /etc/letsencrypt/live/example.com/cert.pem

SSLCertificateKeyFile /etc/letsencrypt/live/example.com/privkey.pem

SSLCertificateChainFile /etc/letsencrypt/live/example.com/chain.pemZapisz zmiany i uruchom ponownie Apache, aby konfiguracja zaczęła obowiązywać.

sudo systemctl restart httpd Taka konfiguracja zapewnia szyfrowaną i bezpieczną komunikację pomiędzy przeglądarkami a Twoją witryną.

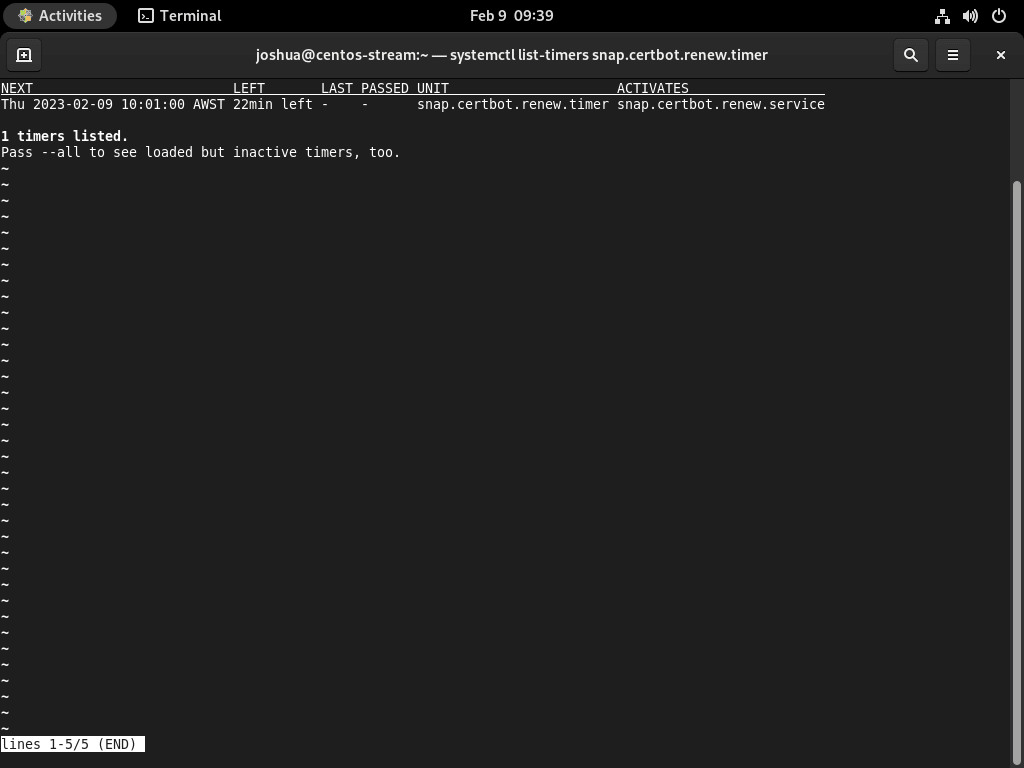

Automatyczne odnawianie certyfikatów

Aby zachować aktualność certyfikatu SSL, skonfiguruj zadanie cron do automatycznego odnawiania. Przetestuj proces odnawiania w trybie próbnym:

sudo certbot renew --dry-runSprawdź liczniki czasu za pomocą polecenia systemctl list-timers i potwierdź obecność „snap.certbot.renew.timer”.

systemctl list-timers snap.certbot.renew.timer

Użyj polecenia „systemctl list-timers –all”, aby wyświetlić aktywne i nieaktywne liczniki czasu w systemie. To polecenie umożliwia przegląd wszystkich timerów, w tym „snap.certbot.renew.timer”. „snap.certbot.renew.timer” zapewnia automatyczne sprawdzenie i odnowienie Twojego certyfikatu przed jego wygaśnięciem. W ten sposób eliminujesz obawy dotyczące procesu odnowienia.

systemctl list-timers --allZarządzanie HTTPD Apache

Po pomyślnym skonfigurowaniu serwera Apache na serwerze, należy pamiętać o kilku istotnych kwestiach zapewniających skuteczne zarządzanie.

Dzienniki serwera Apache

Dzienniki serwera Apache są przechowywane w katalogu /var/log/httpd/. Domyślne nazwy plików dzienników dostępu i błędów to odpowiednio access.log i error.log. Możliwa jest jednak zmiana tych nazw w pliku konfiguracyjnym hosta wirtualnego.

Oto przykład zmiany logów serwera Apache w pliku konfiguracyjnym hosta wirtualnego.

<VirtualHost *:80>

ServerName www.example.com

DocumentRoot /var/www/example.com

# Change access log to custom-access.log

CustomLog /var/log/httpd/custom-access.log combined

# Change error log to custom-error.log

ErrorLog /var/log/httpd/custom-error.log

</VirtualHost>W tym przykładzie zmieniono odpowiednio dzienniki dostępu i błędów na niestandardowe-access.log i niestandardowe-error.log. Możesz zmienić nazwy plików dziennika na dowolne i zaktualizować odpowiednią ścieżkę w pliku konfiguracyjnym hosta wirtualnego.

Polecenia Apache'a

Oto niektóre z często używanych poleceń podczas zarządzania Apache:

Zatrzymaj serwer WWW Apache:

sudo systemctl stop httpdUruchom serwer WWW Apache:

sudo systemctl start httpdUruchom ponownie serwer WWW Apache:

sudo systemctl restart httpdZaładuj ponownie serwer WWW Apache:

sudo systemctl reload httpdWyłącz Apache podczas uruchamiania serwera:

sudo systemctl disable httpdWłącz Apache podczas uruchamiania serwera:

sudo systemctl enable httpdJak zaktualizować Apache HTTPD

Aby na bieżąco aktualizować Apache, uruchom polecenie, którego zwykle używasz, aby sprawdzić, czy Twój system jest aktualny.

sudo dnf update --refreshWażne jest, aby przed wykonaniem jakichkolwiek aktualizacji wykonać kopię zapasową lub utworzyć obrazy systemu, ponieważ czasami mogą wystąpić błędy. Poniższe polecenie odświeży wszystkie pakiety systemowe, w tym Apache, i wyświetli monit o aktualizację.

Jak usunąć Apache HTTPD

Aby odinstalować Apache ze swojego systemu, użyj następującego polecenia.

sudo systemctl disable httpd --nowTeraz użyj następującego polecenia, aby całkowicie usunąć Apache.

sudo dnf remove httpdPozostałe pliki mogą pozostać w głównym katalogu /etc/httpd, więc usuńmy ten folder.

sudo rm -R /etc/httpd/Wniosek

Po pomyślnym skonfigurowaniu Apache HTTP Server i Let's Encrypt w systemie CentOS Stream Twoja witryna będzie niezawodna i bezpieczna. Regularne aktualizowanie Apache i odnawianie certyfikatu Let's Encrypt SSL pomoże utrzymać optymalne bezpieczeństwo i wydajność. Ciesz się niezawodnością i bezpieczeństwem, jakie Apache HTTP Server i Let's Encrypt wnoszą do Twojego środowiska hostingowego.